За последние четыре месяца операторы банкера Anatsa провели пять кампаний, направленных на пользователей из Великобритании, Германии, Испании, Словакии, Словении и Чехии, сообщают аналитики ThreatFabric. Суммарно вредоносные приложения Anatsa загрузили из Google Play более 150 000 раз.

По словам экспертов, каждая волна атак была нацелена на определенные географические регионы и использовала разные приложения-дропперы, созданные специально для попадания в топ категории Top New Free в Google Play.

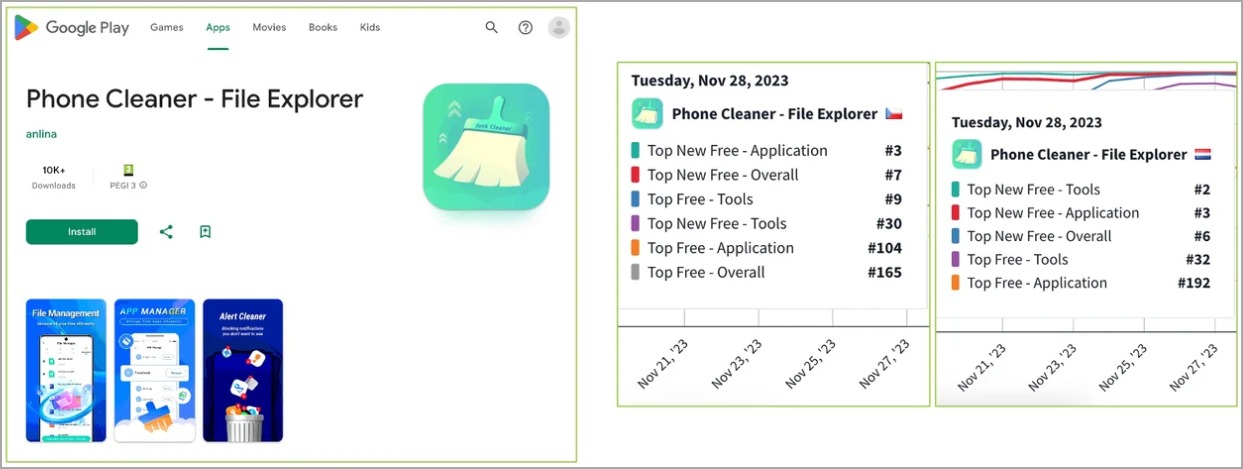

В последнее время Anatsa маскируется под приложения для работы с как PDF и фальшивые приложения для очистки и оптимизации системы, которые обещают освободить место, удалив ненужные файлы. В качестве примера исследователи приводят приложения «Phone Cleaner - File Explorer», которое скачали более 10 000 раз, и «PDF Reader: File Manager», которое насчитывает более 100 000 загрузок.

При этом ThreatFabric сообщает, что 150 000 загрузок – это весьма приблизительное число, и реальное количество скачиваний малвари, скорее всего, приближается к 200 000.

В настоящее время специалисты Google уже удалили все связанные с Anatsa приложения из официального магазина Google Play.

В техническом отчете исследователей рассказывается, что приложения-дропперы используют многоступенчатый подход, чтобы избегать обнаружения и динамически подгружают вредоносные компоненты с управляющего сервера. Малварь загружается с серверов хакеров в четыре отдельных этапа, что, по всей видимости, позволяет эффективно обходить защитные механизмы Google.

Также отдельное внимание в отчете уделено злоупотреблению Accessibility Service. Чтобы получить разрешение на доступ к Accessibility Service дропперы Anatsa обманывали жертв, сообщая, что пользователю необходимо «перевести в спящий режим приложения, расходующие заряд батареи», что выглядело как легитимная функция в контексте приложения для улучшения работы системы.

Еще одним примечательным аспектом новых кампаний Anatsa стало направленное использование Accessibility Service против устройств Samsung. Так, в одном из изученных случаев вредоносное обновление было загружено на устройство лишь через неделю после скачивания приложения-дроппера, и малварь была специально разработана для взаимодействия с пользовательским интерфейсом, характерным для Samsung One UI.

В этом свете специалисты считают, что один из дропперов был разработан специально для устройств Samsung, тогда как другие дропперы, не зависят от конкретного производителя.