Исследователи обнаружили ранее неизвестный бэкдор для Linux под названием GTPDOOR, который был разработан для скрытых операций в сетях мобильных операторов. Отличительной особенностью этой малвари является использование протокола GTP (GPRS Tunnelling Protocol) для связи с управляющими серверами.

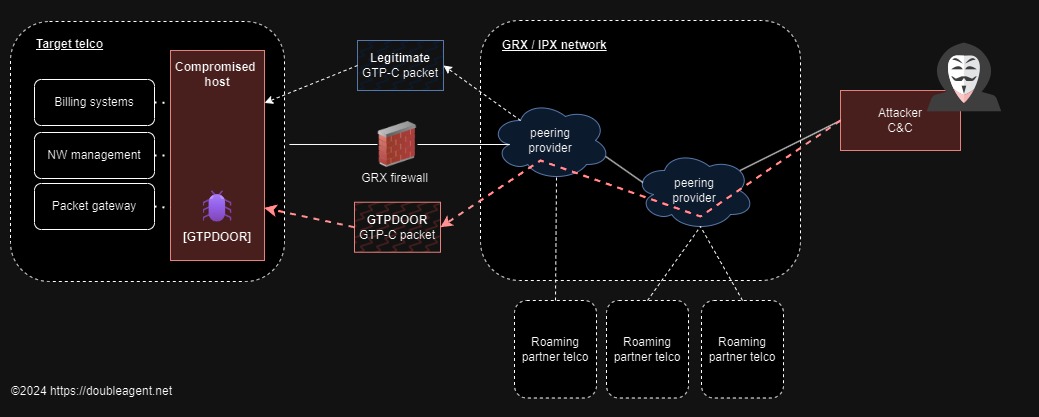

Как пишет специалист, известный под ником HaxRob, первым обнаруживший эту угрозу, стоящие за GTPDOOR злоумышленники, похоже, нацелены на системы GRX (GPRS roaming eXchange), то есть SGSN, GGSN и P-GW, что может предоставить хакерам прямой доступ к основной сети оператора связи.

По мнению исследователя, эта малварь связана с хак-группой LightBasin (UNC1945), известной своими кибершпионскими операциями, направленными на телекомы.

GRX представляет собой компонент мобильных телекоммуникаций, обеспечивающий роуминг данных в различных географических зонах и сетях. Тогда как Serving GPRS Support Node (SGSN), Gateway GPRS Support Node (GGSN) и P-GW (Packet Data Network Gateway (for 4G LTE), это компоненты сетевой инфраструктуры мобильного оператора, каждый из которых играет определенную роль в мобильных коммуникациях.

Поскольку сети SGSN, GGSN и P-GW более открыты для общественности, а диапазоны их IP-адресов указываются в публичных документах, исследователь считает, что именно они являются наиболее вероятной целью хакеров.

HaxRob обнаружил две версии GTPDOOR, загруженные на VirusTotal в конце 2023 года, причем обе остались практически незамечены антивирусами. Эксперт отмечает, что бинарники были ориентированы на очень старую версию Red Hat Linux, которой, по всей видимости, пользуются компании-жертвы.

Как уже было сказано выше, GTPDOOR использует протокол GTP-C для скрытой связи со своим управляющим сервером. Бэкдор предназначен для развертывания в Linux-системах, смежных с GRX, которые отвечают за маршрутизацию и пересылку сигнального и пользовательского трафика, связанного с роумингом.

Использование GTP-C для связи позволяет вредоносу смешиваться с обычным трафиком и использовать уже разрешенные порты, которые обычно не контролируются защитными решениями. Для дополнительной скрытности GTPDOOR может изменять имя своего процесса, чтобы имитировать легитимные процессы системы.

«Этот имплант выглядит так, будто предназначен для размещения на взломанных хостах, которые напрямую связаны с сетью GRX — это системы, которые обмениваются данными с сетями других операторов связи через GRX», — пишет эксперт.

GTPDOOR первой версии поддерживает следующие операции на взломанных хостах:

- установка нового ключа шифрования, используемого для связи с C&C;

- запись произвольных данных в локальный файл с именем system.conf;

- выполнение произвольных команд командного интерпретатора и отправка output’а обратно.

GTPDOOR второй версии поддерживает все вышеперечисленные операции, а также ряд дополнительных:

- определение IP-адресов или подсетей, которым разрешено взаимодействовать со скомпрометированным хостом, с помощью ACL (Access Control List);

- получение списка ACL для динамической корректировки сетевых прав бэкдора;

- очистка ACL для сброса малвари.

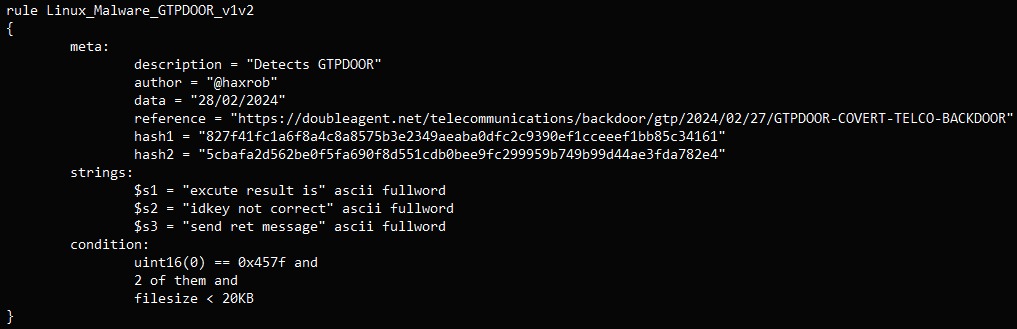

Для обнаружения GTPDOOR уже доступно правило YARA, а также исследователь предлагает использовать такие защитные меры, как GTP-брандмауэры со строгими правилами и соблюдение рекомендаций по безопасности GSMA (1, 2), чтобы блокировать и отфильтровывать любые вредоносные пакеты и соединения.