Специалисты компании Lookout обнаружили новый фишинговый набор CryptoChameleon, который имитирует страницы логина известных криптовалютных сервисов. Угроза в основном ориентирована на мобильные устройства, и ее жертвами уже стали более 100 пользователей.

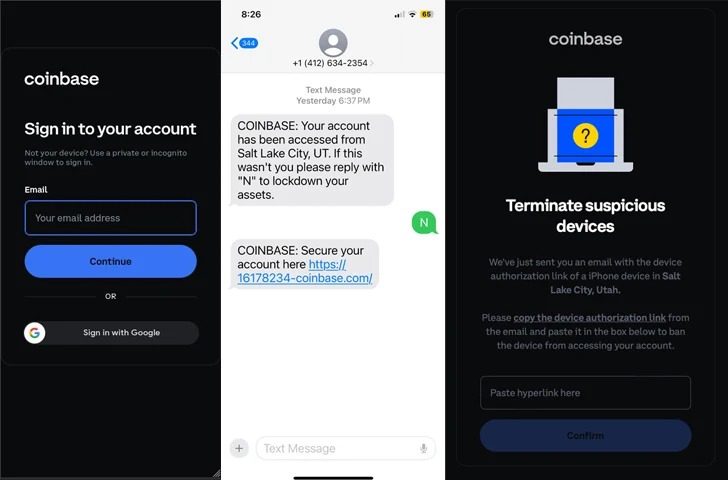

Исследователи рассказывают, что CryptoChameleon позволяет злоумышленникам создавать копии страниц single sign-on (SSO), а затем использовать письма, SMS и голосовой фишинг, чтобы обманом вынудить жертву поделиться логинами, паролями, URL для сброса паролей и даже фотографиями своих удостоверений личности.

Целями фишеров уже стали сотрудники Федеральной комиссии по связи США (FCC), Binance, Coinbase, а также пользователи таких криптовалютных платформ, как Binance, Coinbase, Gemini, Kraken, ShakePay, Caleb & Brown и Trezor.

При этом фишинговые страницы разработаны таким образом, что фальшивый экран входа в систему отображается только в том случае, если жертва прошла CAPTCHA с помощью hCaptcha, что не позволяет автоматическим инструментам обнаружить эти ресурсы.

В некоторых случаях фишинговые страницы распространяются посредством телефонных звонков и SMS-сообщений, в которых мошенники выдают себя за специалистов службы поддержки и лгут о том, что аккаунт срочно нужно безопасность после якобы произошедшего взлома.

После того как пользователь вводит свои учетные данные, его просят предоставить код двухфакторной аутентификации (2ФА) или просят «подождать», пока проверяется предоставленная информация.

«[В это время] злоумышленник, скорее всего, пытается войти в систему, используя полученные учетные данные, а затем перенаправляет жертву на соответствующую страницу, в зависимости от того, какая дополнительная информация запрашивается службой МФА, к которой пытается получить доступ мошенник», — рассказывают в Lookout.

Кроме того, фишинговый набор стремится создать иллюзию легитимности, позволяя оператору в режиме реального времени модифицировать фишинговую страницу, указывая две последние цифры реального номера телефона жертвы и выбирая, какой токен следует ввести (шести- или семизначный).

В итоге введенный пользователем одноразовый пароль (OTP) перехватывается злоумышленником, который использует его для входа в нужный сервис с помощью предоставленного токена. На следующем этапе жертва может быть перенаправлена на любую страницу по выбору злоумышленника, включая легитимную страницу входа в Okta или страницу, на которой отображается некое кастомное сообщение.

По словам специалистов Lookout, методы работы CryptoChameleon напоминают приемы, используемые хакерами из группировки Scattered Spider, в частности, мошенники так же выдают себя за Okta и используют домены, которые ранее связывали с этой группой.

«Хотя URL-адреса и поддельные страницы выглядят похожими на те, что создает Scattered Spider, фишинговый набор имеет совсем другую функциональность и управляющую инфраструктуру, — заключают в компании. — Подобное подражание, это обычное явление среди хакеров, особенно если некоторые тактики и методы имеют столь большой успех».