В октябре 2023 года компания «Доктор Веб» расследовала атаку на неназванное российское предприятие машиностроительного сектора. Выяснилось, что целью атаки был сбор чувствительной информации о сотрудниках, получение данных об инфраструктуре компании и ее внутренней сети. Также был обнаружен факт выгрузки данных с зараженного компьютера (как в хранившихся на машине виде файлов, так и в виде скриншотов).

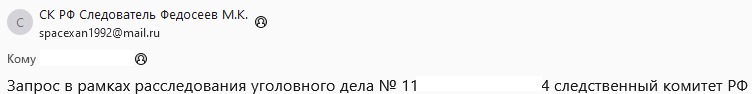

Эксперты рассказывают, что злоумышленники отправили на электронный адрес пострадавшей организации несколько фишинговых писем с темой «расследования» неких уголовных дел по уклонению от уплаты налогов. Письма отправлялись якобы от имени следователя Следственного Комитета Российской Федерации и содержали два вложения.

К примеру, первым был защищенный паролем архив ZIP. Он скрывал в себе малварь, при запуске которой начиналось заражение системы. Вторым был PDF-документ, который не являлся вредоносным. Он содержал фишинговый текст о том, что вся информация об «уголовном деле» находится в архиве, и побуждал открыть вредоносную программу из него.

Во всех случаях в роли малвари выступал Trojan.Siggen21.39882, также известный под названием WhiteSnake Stealer. Этот вредонос продается в даркнете и используется для кражи учетных записей от различного ПО и других данных. Кроме того, он способен загружать и устанавливать на атакуемые компьютеры другую малварь, и в рассмотренном случае являлся лишь первой ступенью атаки.

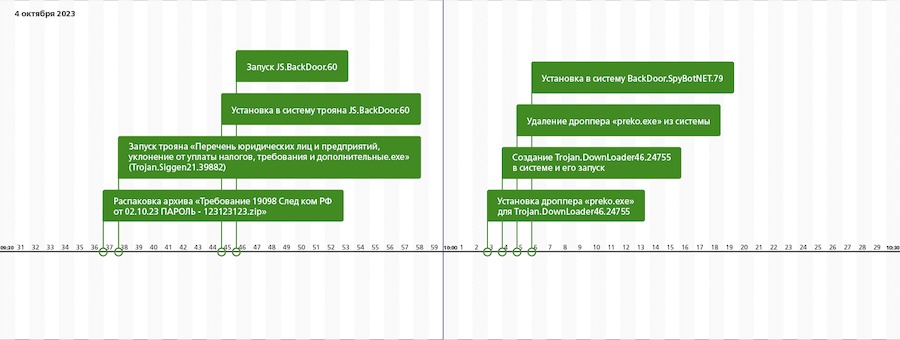

Получив соответствующие команды, Trojan.Siggen собирал и передавал своим операторам информацию о конфигурации профилей Wi-Fi-сетей инфицированной системы, а также пароли доступа к ним. Затем он запускал SSH-прокси-сервер и устанавливал полезную следующую полезную нагрузку — бэкдор JS.BackDoor.60.

С помощью JS.BackDoor.60 осуществлялось основное взаимодействие между атакующими и зараженной машиной. Одной из особенностей бэкдора оказалось использование собственного JavaScript-фреймворка.

Сам вредонос состоит из основного обфусцированного тела, а также вспомогательных модулей, одновременно являются и частью малвари, и задачами, которые та исполняет через JavaScript-функции. Новые задачи поступают с управляющего сервера, превращая малварь в многокомпонентную угрозу с расширяемой функциональностью, что, по словам экспертов, делает ее мощным инструментом для кибершпионажа.

Также в отчете исследователей отмечается механизм, с помощью которого JS.BackDoor.60 обеспечивал возможность своего автозапуска. Наряду с одним из традиционных способов (внесение изменений в реестр Windows), троян особым образом модифицировал файлы ярлыков (.lnk).

Для этого он проверял содержимое ряда системных каталогов, включая каталог рабочего стола и панели задач, и всем найденным ярлыкам (кроме Explorer.lnk или Проводник.lnk), назначал wscript.exe в качестве приложения для запуска. При этом для запуска указывались специальные аргументы, одним из которых был альтернативный поток данных (ADS), в который записывалось тело бэкдора. В результате изменений модифицированные ярлыки вначале запускали малварь, а уже после ― исходные программы.

Сообщается, что в ходе атаки злоумышленники активно направляли бэкдору различные команды и с его помощью похитили с зараженного компьютера содержимое десятков каталогов, которые содержали как личные, так и корпоративные данные. Кроме того, был обнаружен факт создания скриншотов.

Дополнительным инструментом для слежки также стала малварь, которую «Доктор Веб» отслеживает как BackDoor.SpyBotNET.79. Она применялась для аудиопрослушивания и записи разговоров через подключенный к зараженному компьютеру микрофон. Этот вредонос записывал аудио только в том случае, если фиксировал определенную интенсивность звука ― в частности, характерную для человеческого голоса.

Также злоумышленники попытались заразить систему трояном-загрузчиком Trojan.DownLoader46.24755, однако из-за возникшей ошибки заражение не удалось.

Отдельно подчеркивается, что проведенный анализ не показал однозначную причастность к данной атаке какой-либо из ранее известных APT-группировок.