Исследователи описали новый вектор application-layer атак, основанный на протоколе User Datagram Protocol (UDP) и получивший название Loop DoS. Такой DoS представляет угрозу для систем Broadcom, Honeywell, Microsoft и MikroTik, и может «замкнуть» сетевые сервисы в бесконечной петле, создающей большие объемы трафика.

Атака была разработана специалистами Центра информационной безопасности имени Гельмгольца в Германии (CISPA) и в целом затрагивает около 300 000 хостов и связанных с ними сетей.

Loop DoS основывается на уязвимости в имплементации протокола UPD, который подвержен IP-спуфингу и не обеспечивает надлежащую проверку пакетов. Проблема получила основной идентификатор CVE-2024-2169 (а также CVE-2009-3563 и CVE-2024-1309). Злоумышленник, эксплуатирующий эту уязвимость, способен создать самовоспроизводящуюся проблему, приводящую к генерации избыточного трафика, который невозможно остановить, что, в свою очередь, повлечет отказ в обслуживании (DoS) целевой системы или даже всей сети.

Сообщается, что атака Loop DoS строится на спуфинге IP-адресов и может быть запущена с одного хоста, который отправляет лишь одно сообщение для начала коммуникации. Так, по данным CERT/CC, существует три возможных сценария использования этой проблемы:

- перегрузка уязвимого сервиса, в результате чего тот становится нестабильным или непригодным для использования;

- DoS-атака на магистральную сеть, вызывающая перебои в работе других сервисов;

- атаки с амплификацией, когда сетевые петли приводят к усилению DoS- или DDoS-атак.

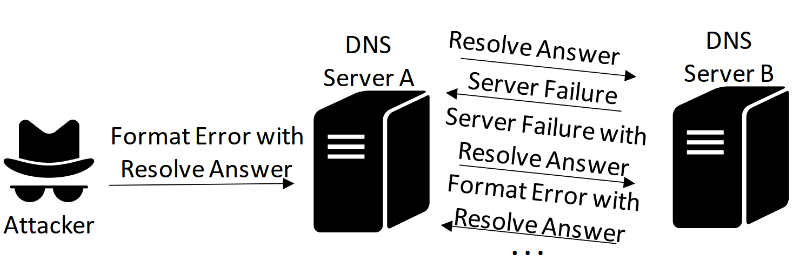

«Если два application-сервера используют уязвимую имплементацию указанного протокола, злоумышленник может инициировать связь с первым сервером, подменив сетевой адрес второго сервера (жертвы). Во многих случаях первый сервер ответит жертве сообщением об ошибке, что также вызовет аналогичное поведение и другое сообщение об ошибке на первом сервере», — объясняют в CERT/CC.

В итоге процесс будет длиться до тех пор, пока все доступные ресурсы не будут полностью исчерпаны, а серверы не перестанут воспринимать обычные запросы.

Эксперты CISPA предупреждают, что потенциальные риски, связанные с Loop DoS, очень велики и охватывают как устаревшие (QOTD, Chargen, Echo), так и современные протоколы (DNS, NTP, TFTP), которые играют важнейшую роль в таких базовых сетевых функциях, как синхронизация времени, разрешение доменных имен и передача файлов без аутентификации.

На данный момент производители, подтвердившие, что их продукты уязвимы перед Loop DoS, это Broadcom, Cisco, Honeywell, Microsoft и MikroTik:

- компания Broadcom заявила, что атакам могут быть подвержены только некоторые старые маршрутизаторы, для которых уже выпущено исправление;

- в Microsoft сообщили, что атака на ее продукты не приводит к сбою в работе хоста, но в будущем компания рассмотрит возможность исправления этой проблемы в Windows;

- MikroTik, в свою очередь, пообещала выпустить патч в ближайшее время;

- Cisco заявила, что исправила проблему еще в 2009 году, под идентификатором CVE-2009-3563;

- компания Zyxel подтвердила, что некоторые ее старые продукты затронуты Loop DoS, однако они уже не получат исправлений.

Чтобы избежать связанных с Loop DoS рисков, CERT/CC рекомендует установить последние патчи от производителей, устраняющие уязвимость, или же заменить решения, которые больше не получают обновлений.