Аналитики Sucuri предупредили, что ранее неизвестный вредонос Sign1 заразили более 39 000 сайтов за последние полгода. Посетители таких взломанных ресурсов сталкиваются с нежелательными перенаправлениями и всплывающей рекламой.

Исследователи обнаружили эту кампанию, когда на сайте одного из клиентов Sucuri стала появляться странная всплывающая реклама. Оказалось, преступники внедряют вредоносное ПО в кастомные HTML-виджеты и легитимные плагины на сайтах под управлением WordPress, чтобы не модифицировать сами файлы WordPress.

Расследование показало, что упомянутый клиент Sucuri был взломан с помощью брутфорса, однако исследователи не пишут, как происходила компрометация на других взломанных сайтах. Судя по предыдущим атакам на WordPress-ресурсы, можно предположить, что для получения доступа к сайтам, вероятно, использовалась комбинация брутфорса и эксплуатации уязвимостей в популярных плагинах.

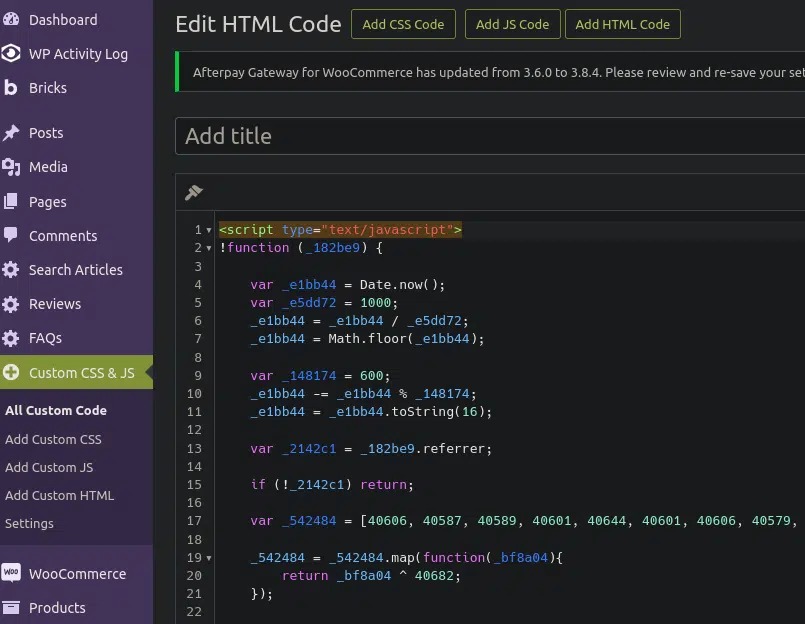

Получив доступ к сайту жертвы, злоумышленники используют кастомные HTML-виджеты WordPress или устанавливают легитимный плагин Simple Custom CSS and JS для внедрения вредоносного JavaScript-кода.

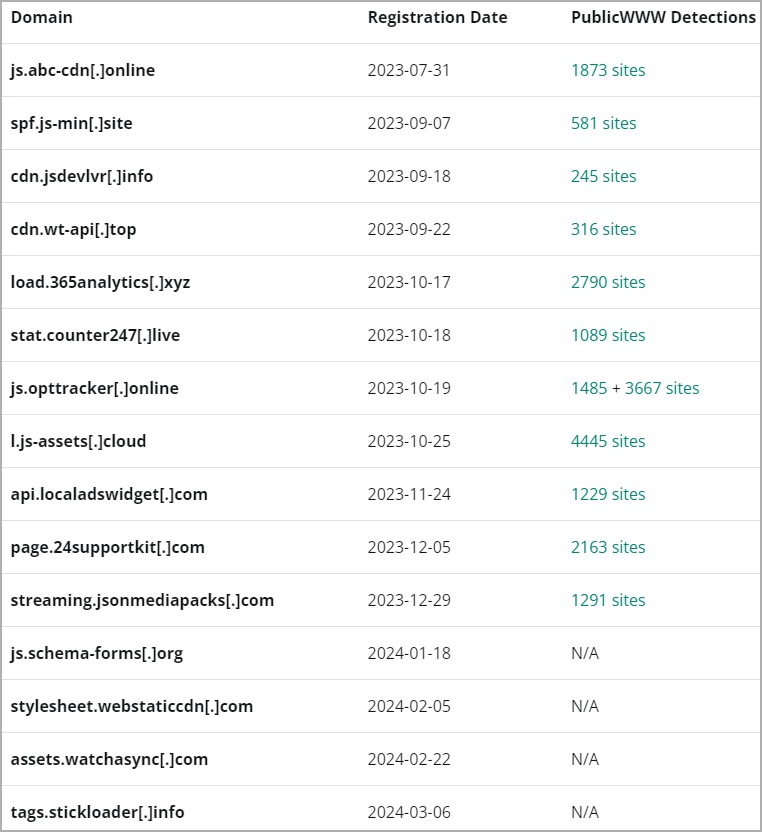

Анализ Sign1 показал, что малварь использует рандомизацию на основе времени для генерации динамических URL, которые меняются каждые 10 минут, чтобы обходить блокировки (домены регистрируются незадолго до использования в атаках, поэтому их нет ни в одном черном списке их нет). Затем эти URL используются для получения последующих вредоносных скриптов, которые уже запускаются в браузере посетителя.

Отмечается, что изначально домены злоумышленников хостились на Namecheap, но теперь хакеры перешли на HETZNER и Cloudflare ради обфускации IP-адресов.

Перед выполнением малварь проверяет наличие определенных рефереров и cookie, нацеливаясь на посетителей, пришедших с крупных сайтов, таких как Google, Yahoo, Facebook* и Instagram*, бездействуя в других случаях.

Кроме того, вредонос создает cookie-файл в браузере пользователя, чтобы всплывающее окно отображалось только один раз для каждого посетителя. Это снижает вероятность того, что владельцу взломанного сайта сообщат о проблеме.

В итоге скрипт перенаправляет посетителей на мошеннические сайты, например, с поддельными CAPTCHA, которые пытаются обманом вынудить человека включить уведомления в браузере. Такие уведомления доставляют нежелательную рекламу прямо на рабочий стол операционной системы пострадавшего.

Sucuri предупреждает, что Sign1 эволюционирует, и количество заражений увеличивается каждый раз, когда выходит новая версия малвари. Так, за последние шесть месяцев сканеры компании обнаружили заражение на 39 000 сайтов, а последняя волна атак, которая длится с января 2024 года, и уже затронула более 2500 ресурсов.

* Принадлежит компании Meta, которая признана экстремистской организацией и запрещена на территории РФ.