Неизвестные злоумышленники более двух недель успешно эксплуатировали 0-day уязвимость в брандмауэрах Palo Alto Networks, предупредили специалисты из компании Volexity.

Проблема получила идентификатор CVE-2024-3400 (10 баллов по шкале CVSS) и представляет собой уязвимость внедрения команд, позволяющую неаутентифицированным злоумышленникам выполнять произвольный код с root-привилегиями. Для ее использования не требуется специальных привилегий и взаимодействия с пользователем.

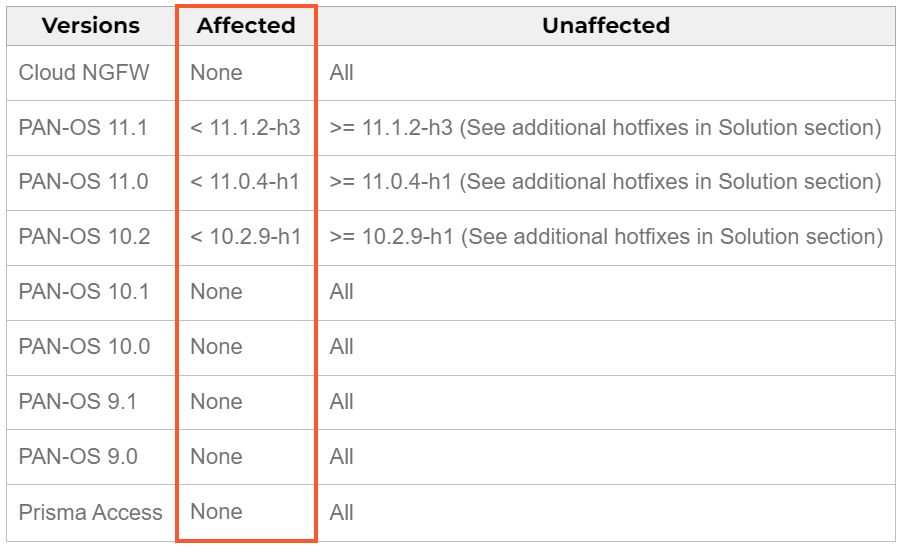

По информации производителя, перед CVE-2024-3400 уязвимы все устройства под управлением PAN-OS версий 10.2, 11.0 и 11.1, на которых включен шлюз GlobalProtect и телеметрия. Другие версии PAN-OS, облачные межсетевые экраны, а также устройства Panorama и Prisma Access проблема не затрагивает.

В настоящее время уже вышли хотфиксы для PAN-OS 10.2.9-h1, PAN-OS 11.0.4-h1, PAN-OS 11.1.2-h3 и более поздних версий PAN-OS. Также в ближайшее время ожидаются патчи для других часто используемых релизов, точные даты их выхода можно найти в посвященном проблеме бюллетене безопасности.

«Palo Alto Networks известно о случаях эксплуатации этой проблемы. Мы отслеживаем первичную эксплуатацию этой уязвимости под названием Operation MidnightEclipse, поскольку с большой долей уверенности полагаем, что известные случаи эксплуатации, которые мы изучили на данный момент, ограничены одним злоумышленником», — сообщают в Palo Alto Networks.

Как рассказывают аналитики компании Volexity, обнаружившие уязвимость, хакеры эксплуатировали CVE-2024-3400 с марта текущего года и внедряли кастомный бэкдор в системы жертв, чтобы проникнуть во внутренние сети компаний и похитить данные.

Volexity отслеживает атакующих под кодовым именем UTA0218 и заявляет, что атаки явно связаны с «правительственными хакерами», однако связать активность злоумышленников с конкретной страной и другими хак-группами пока не удалось.

«Volexity с высокой степенью вероятности считает, что UTA0218 — это спонсируемый государством злоумышленник, исходя из ресурсов, необходимых для разработки и эксплуатации уязвимости такого рода, типа жертв, на которых нацелены атаки, а также возможностей, продемонстрированных во время установки Python-бэкдора и дальнейшего доступа к сетям пострадавших», — заявляют исследователи.

Volexity сообщает, что заметила эксплуатацию уязвимости 10 апреля 2024 года и уведомила Palo Alto Networks о происходящем. На следующий день специалисты Volexity обнаружили «идентичную эксплуатацию» той же проблемы в сети другого клиента. В этих случаях проблема использовалась для создания реверс-шеллов и загрузки дополнительных полезных нагрузок.

Дальнейшее расследование показало, что злоумышленники эксплуатировали CVE-2024-3400 как минимум с 26 марта, но развернули полезную нагрузку только 10 апреля.

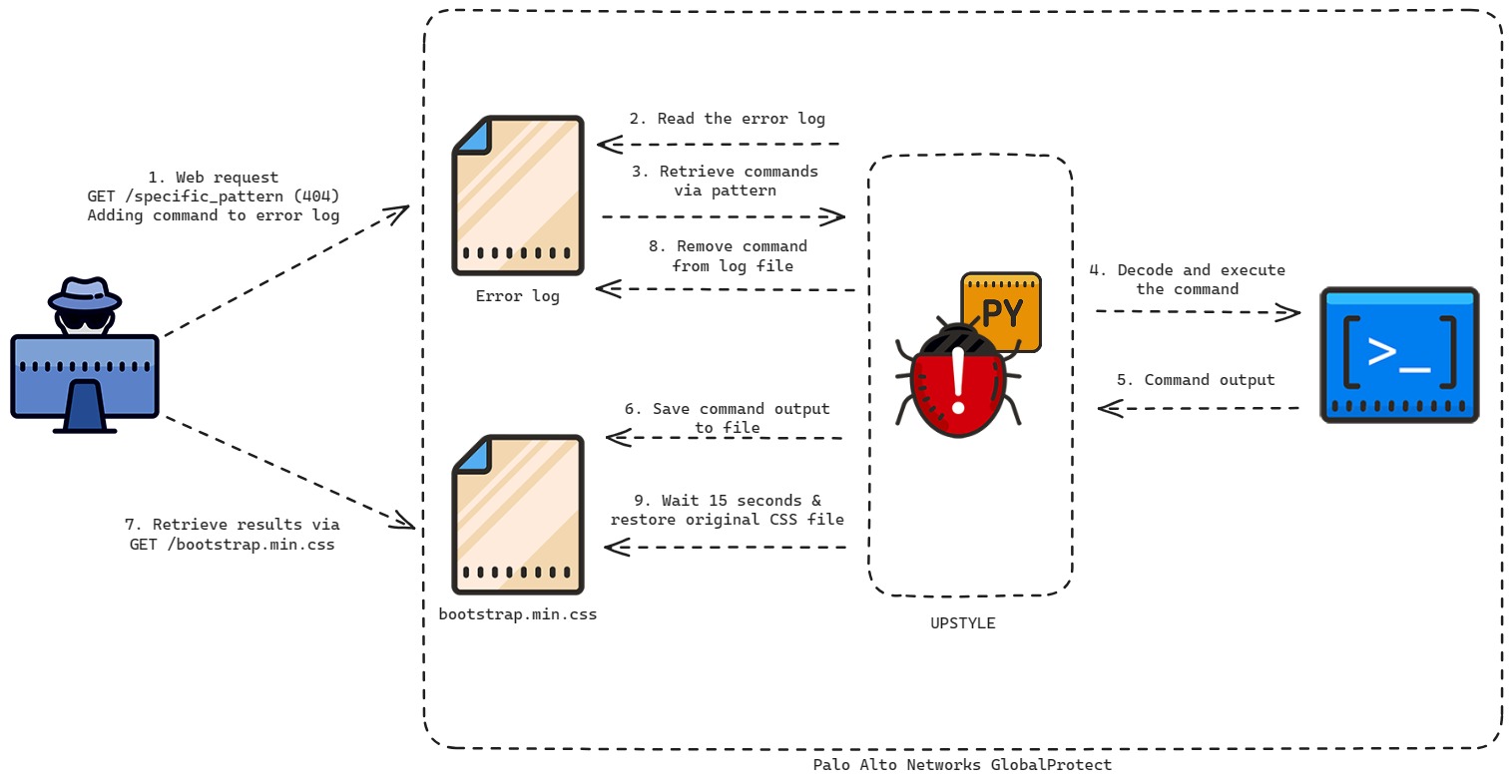

По данным исследователей, одной из основных полезных нагрузок атакующих является кастомный вредонос Upstyle, разработанный специально для PAN-OS и выполняющий роль бэкдора для выполнения команд на скомпрометированных устройствах.

Бэкдор устанавливается с помощью Python-скрипта, который создает файл конфигурации пути по адресу /usr/lib/python3.6/site-packages/system.pth. Этот файл и является бэкдором Upstyle, отслеживает логи доступа к веб-серверу, чтобы извлечь из них закодированные при помощи base64 команды для выполнения.

«Команды для выполнения формируются при помощи запроса несуществующей веб-страницы с определенным шаблоном. Задача бэкдора — проанализировать журнал ошибок веб-сервера (/var/log/pan/sslvpn_ngx_error.log) в поисках этого шаблона, преобразовать и декодировать данные, добавленные к несуществующему URI, а затем выполнив полученную команду. После этого результаты выполнения команды добавляются в CSS-файл, который является частью брандмауэра (/var/appweb/sslvpndocs/global-protect/portal/css/bootstrap.min.css)», — объясняют эксперты.

Помимо описанного бэкдора, исследователи наблюдали, как злоумышленники устанавливали дополнительные полезные нагрузки для запуска реверс-шеллов, извлечения данных конфигурации PAN-OS, удаления логов и развертывания инструмента для туннелирования под названием GOST.

К примеру, в рамках одной из атак хакеры перешли во внутреннюю сеть компании, чтобы похитить конфиденциальные файлы в Windows, включая «базу данных Active Directory (ntds.dit), данные DPAPI и журналы событий Windows (Microsoft-Windows-TerminalServices-LocalSessionManager%4Operational.evtx)». Также атакующие украли файлы Google Chrome и Microsoft Edge на некоторых целевых устройствах, включая учетные данные и файлы cookie.

Никаких других полезных нагрузок на устройствах пострадавших обнаружено не было, и пока неясно, было ли это запланировано, или же злоумышленникам помешал тот факт, что специалисты Volexity их обнаружили.