Разработчики CrushFTP уведомили клиентов в письме об активно эксплуатируемой уязвимости нулевого дня, исправленной в новых версиях программы. Они призывают всех срочно установить исправления на свои серверы.

Как объясняет компания в публичном бюллетене безопасности, эта уязвимость позволяла неавторизованным злоумышленникам осуществить побег из виртуальной файловой системы (VFS) и загрузить системные файлы. Подчеркивается, что те, кто использует DMZ перед основным экземпляром CrushFTP, должны быть защищены от атак.

Уязвимость еще не присвоен идентификатор CVE, и она была исправлена в CrushFTP версий 10.7.1 и 11.1.0.

«Пожалуйста, примите незамедлительные меры для исправления как можно скорее. Сегодня (19 апреля 2024 года) было получено сообщение об этой уязвимости, и мы немедленно ее устранили. Эта уязвимость уже используется в атаках, — предупреждает компания в письме. — Суть проблемы заключается в том, что любой неаутентифицированный или аутентифицированный пользователь через веб-интерфейс может получить системные файлы, которые не являются частью его VFS. Это может привести к эскалации».

Также компания предупредила клиентов, на серверах которых все еще работает CrushFTP 9, о необходимости немедленно обновиться до версии 11.

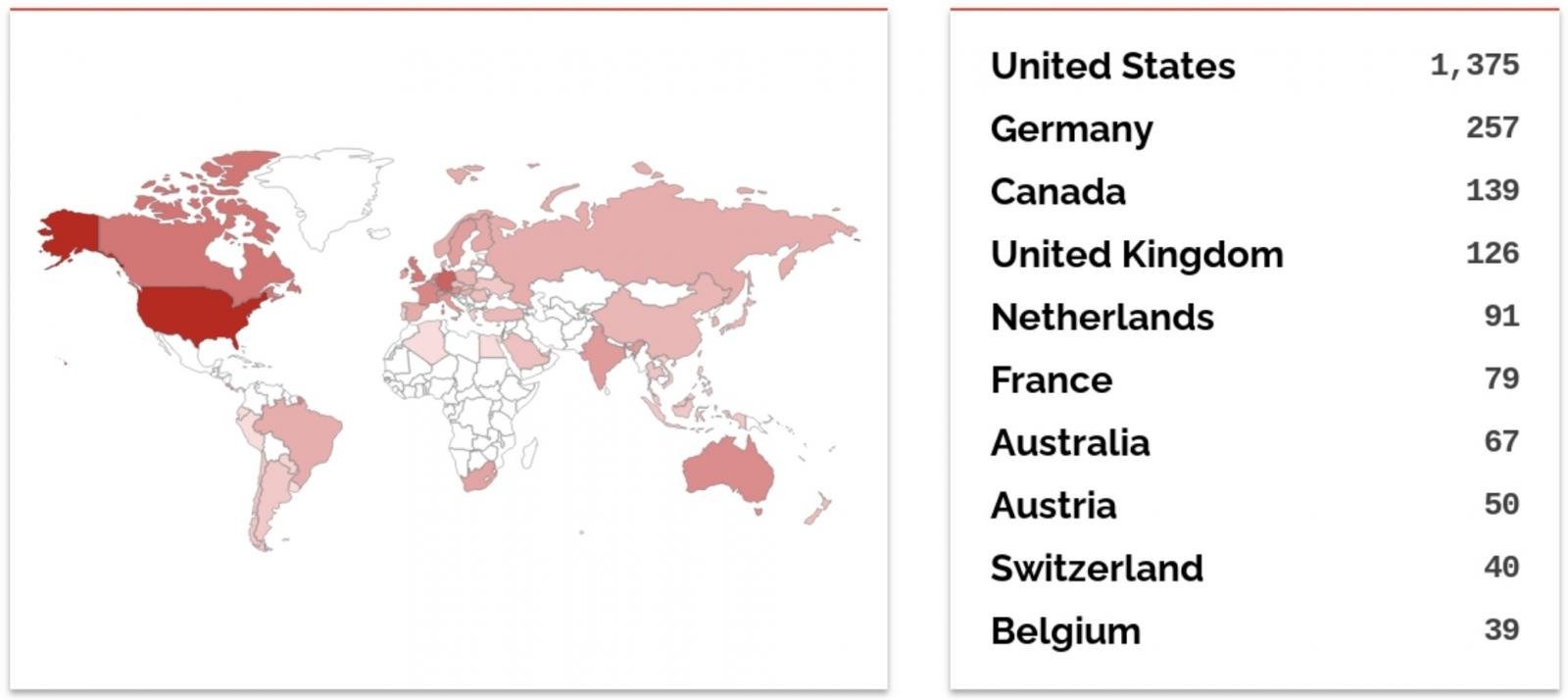

По данным Shodan, по меньшей мере 2700 экземпляров CrushFTP имеют доступный веб-интерфейс, уязвимый перед атаками, хотя нельзя определить, на каких из них уже установлены патчи.

ИБ-компания CrowdStrike независимо подтвердила наличие уязвимости в своем аналитическом отчете с дополнительной информацией о проблеме и атаках на CrushFTP.

Специалисты утверждают, что 0-day в CrushFTP уже используется в целевых атаках. Так, злоумышленники уже атаковали серверы CrushFTP в ряде неназванных американских организаций, и улики свидетельствуют о том, что эта кампания по сбору разведданных, которая, скорее всего, имеет политическую подоплеку.