Некоммерческая организация The MITRE Corporation (или просто MITRE) сообщила, что в январе 2024 года неизвестная группа поддерживаемых государством хакеров взломала ее системы, объединив в цепочку два эксплоита для 0-day уязвимостей в Ivanti VPN.

Инцидент был выявлен после обнаружения подозрительной активности в NERVE (Networked Experimentation, Research, and Virtualization Environment), несекретной коллаборативной сети MITRE, используемой для исследований и разработок. После этого MITRE уведомила пострадавшие стороны о случившемся, сообщила об инциденте соответствующим органам и сейчас работает над восстановлением своих систем.

Собранные в ходе ведущегося расследования доказательства свидетельствуют о том, что взлом не затронул основную корпоративную сеть организации и системы ее партнеров.

«Ни одна организация не застрахована от подобных кибератак, даже та, которая стремится поддерживать высочайший уровень кибербезопасности, — заявил глава MITRE Джейсон Провидейкс (Jason Providakes). — Мы своевременно раскрываем информацию об этом инциденте, поскольку стремимся действовать в интересах общества, а также выступаем за передовые практики, повышающие безопасность предприятий, и необходимые меры по улучшению текущей киберзащиты в индустрии».

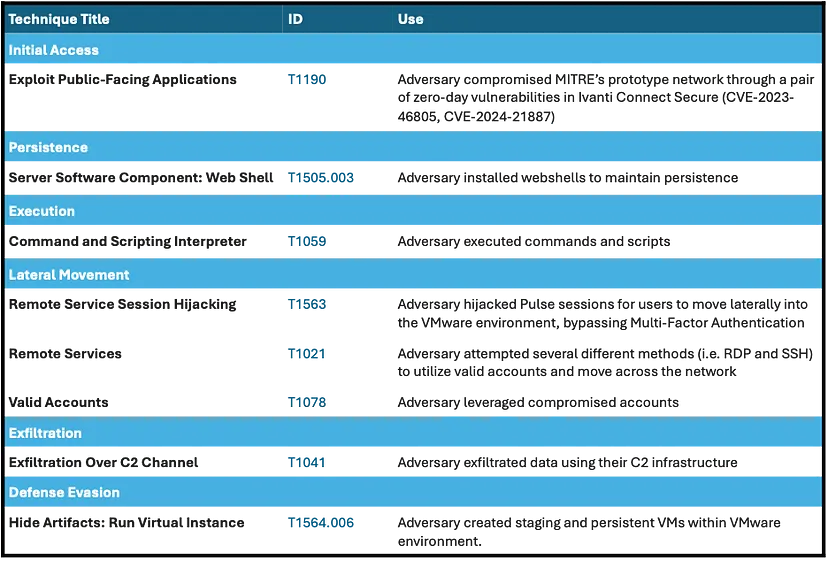

В отдельной публикации технический директор MITRE Чарльз Клэнси (Charles Clancy) и инженер по кибербезопасности Лекс Крамптон (Lex Crumpton ) пояснили, что злоумышленники скомпрометировали одну из VPN MITRE при помощи двух zero-day (CVE-2023-46805 и CVE-2024-21887), ранее обнаруженных в Ivanti Connect Secure.

Кроме того, атакующие смогли обойти многофакторную аутентификацию с помощью перехвата сеанса, что позволило им перемещаться по инфраструктуре VMware, используя взломанную учетную запись администратора.

По словам специалистов, на протяжении всей атаки хакеры использовали комбинацию сложных веб-шеллов и бэкдоров для сохранения доступа к взломанным системам и сбора учетных данных.

Напомним, что уязвимости CVE-2023-46805 и CVE-2024-21887 позволяют обойти аутентификацию и внедрять произвольные команды. Как сообщали еще в январе 2024 года специалисты компании Mandian, эти баги использовались хакерами для развертывания сразу нескольких семейств кастомного вредоносного ПО, а главной целью атакующих был шпионаж.

В MITRE подчеркнули, что организация еще в январе последовала совету правительства и компании Ivanti «обновить, заменить и усилить свои системы Ivanti», однако специалисты не заметили бокового перемещения хакеров в инфраструктуру VMware. «Тогда мы посчитали, что предприняли все необходимые действия для устранения уязвимости, но этих действий явно оказалось недостаточно», — признают эксперты.