Эксперты Bi.Zone обнаружили неудавшуюся вредоносную кампанию хак-группы Scaly Wolf. Вместо стилера White Snake новый загрузчик злоумышленников устанавливал на скомпрометированные устройства легитимный файл.

Напомним, что группировка Scaly Wolf активна с лета 2023 года. Считается, что эти преступники охотятся за корпоративными данными, преимущественно выбирая в качестве целей промышленные и логистические компании в РФ.

По информации Bi.Zone, группировка вновь активизировалась в конце марта 2024 года и провела не менее шести фишинговых рассылок с разных email-адресов, нацелившись на промышленные и логистические компании, а также государственные организации в России.

По словам исследователей, злоумышленники планировали получить доступ к корпоративным данным с помощью стилера White Snake, который уже использовали в прежних кампаниях. Эта малварь позволяет собирать сохраненные в браузере логины и пароли, перехватывать нажатия клавиш, похищать документы с зараженного компьютера, получать к нему удаленный доступ и так далее.

Группировка действовала по привычной схеме, маскируя свой фишинг под официальные письма от федеральных ведомств. По плану, получив «уведомление от регулятора», жертва должна была открыть приложенный к письму ZIP‑архив.

Ранее Scaly Wolf просто помещала стилер в архив, но теперь злоумышленники пошли более сложным и, как им казалось, более надежным путем — воспользовались загрузчиком in2al5d p3in4er (Invalid Printer). При открытии архива тот должен был внедриться в приложение «Проводник» (процесс explorer.exe) и установить последнюю версию White Snake.

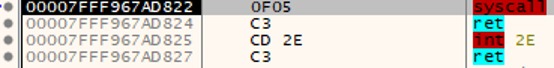

Исследователи пишут, что загрузчик не использует WinAPI‑вызовы для обращения к ядру Windows. Вместо этого ядерные функции вызываются напрямую с помощью прыжков на инструкцию syscall с требуемыми аргументами.

Аргументы для ядерных вызовов направляются через следующие регистры: R10, RDX, R8, R9. В регистр RAX кладется номер вызываемого системного вызова. Так, номер 0×0036 соответствовал системному вызову NtQuerySystemInformation.

Кроме того, во время выполнения загрузчик пытается открыть множество случайных несуществующих в системе файлов и записать в них случайные данные. На ход выполнения эти действия не влияют, но подобное поведение может помочь обнаружить вредоносную активность в системе.

Для определения процесса explorer.exe загрузчик перебирает структуры запущенных процессов и сравнивает контрольную сумму от имени процесса с сохраненным значением. После обнаружения нужного процесса, он выделяет в нем регион памяти с правами на выполнение и копирует в него расшифрованную вредоносную нагрузку, после чего изменяет контекст процесса для выполнения внедренного шелл-кода.

«Злоумышленники обновили способ доставки стилера в целевые системы, чтобы эффективнее обходить средства защиты, но сделали это в спешке. Вместо ВПО [White Snake] в систему копируется легитимный файл explorer.exe — “Проводник”. То есть даже в случае успешной атаки преступники не достигали главной цели — не получали доступ к чувствительным данным и скомпрометированной системе», — комментирует Олег Скулкин, руководитель BI.ZONE Threat Intelligence.

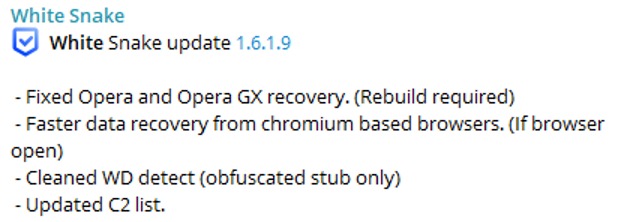

Отмечается, что в ходе неудавшейся кампании Scaly Wolf использовала последнюю версию White Snake, которая появилась в продаже в даркнете в конце марта. Тогда же разработчики малвари объявили «весенние скидки»: приобрести доступ к малвари на полгода можно было за 500 долларов вместо 590, на год — за 800 вместо 1100, бессрочно — за 1000 вместо 1950. Также в этой версии отсутствует проверка того, что жертва находится в России или СНГ.

Отмечается, что в ходе неудавшейся кампании Scaly Wolf использовала последнюю версию White Snake, которая появилась в продаже в даркнете в конце марта. Тогда же разработчики малвари объявили «весенние скидки»: приобрести доступ к малвари на полгода можно было за 500 долларов вместо 590, на год — за 800 вместо 1100, бессрочно — за 1000 вместо 1950. Также в этой версии отсутствует проверка того, что жертва находится в России или СНГ.