Специалисты компании FACCT рассказали об обнаружении нового, ранее неизвестного загрузчика PhantomDL (или PhantomGoDownloader). Анализ выявленных образцов позволил установить связь вредоноса с группировкой PhantomCore.

О шпионской группировке PhantomCore исследователи впервые рассказали этой весной. С января 2024 года хакеры атакуют российские компании и используют в своих операциях уникальный троян удаленного доступа PhantomRAT.

Как правило, группа рассылает целям фишинговые письма с запароленными архивами во вложении и паролем в тексте письма. Также эксперты полагают, что для распространения PhantomDL использовались и фишинговые рассылки с вложенным архивом.

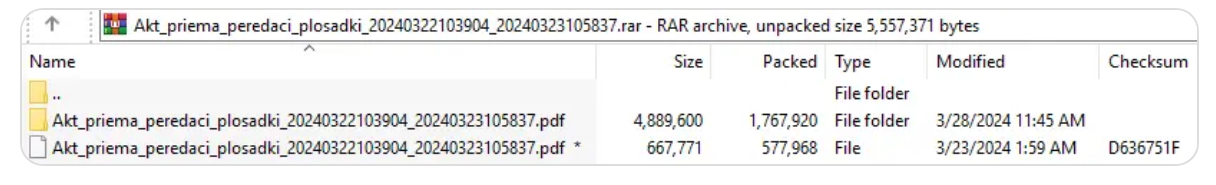

Как теперь рассказывают специалисты, в конце марта на VirusTotal был обнаружен исполняемый файл с именем «Akt_priema_peredaci_plosadki_20240322103904_20240323105837.pdf.exe» и запароленный RAR-архив «Akt_priema_peredaci_plosadki_20240322103904_20240323105837.rar».

Исследователям удалось подобрать пароль для архива (11112222), и оказалось, что архив содержит исполняемый файл и легитимный PDF-файл, являющийся документом-приманкой с таким же именем.

Документ-приманка, в свою очередь, содержит информацию об акте приема-передачи строительной площадки для производства работ на территории российского предприятия из атомной отрасли.

Злоумышленники эксплуатируют вариант уязвимости WinRAR (CVE-2023-38831), в которой вместо ZIP-архивов используются RAR-архивы. Таким образом, если пользователь с версией WinRAR меньшей 6.23 запустит PDF-файл, будет запущен исполняемый файл, содержащийся в одноименной директории архива. В случае использования версии WinRAR 6.23 и выше, пользователю будет показан легитимный PDF-файл.

Упомянутый исполняемый файл является загрузчиком, написанным на языке Go, для обфускации которого, предположительно, использовалась утилита garble.

Помимо этого, 26 марта на VirusTotal был загружен еще один архив с паролем «11112222», содержащий файлы:

- «Информация по договору.pdf .exe» — загрузчик на Go с той же хэш-суммой, что и файл «Akt_priema_peredaci_plosadki_20240322103904_20240323105837.pdf .exe» (SHA-1: d6a7b11b0f71cb3ea14a4c89d2d742a90a05bf3c);

- «Информация по договору.pdf» – легитимный PDF-файл, являющийся документом-приманкой. При этом содержимое документа не соответствует его названию.

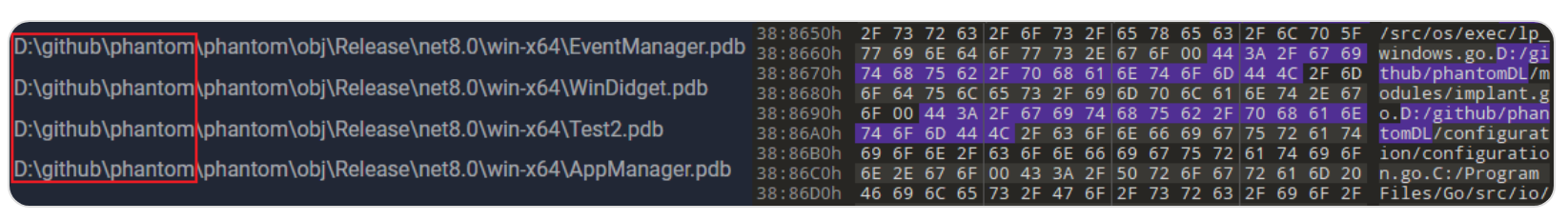

Спустя около месяца с момента первого обнаружения Go-загрузчика, специалистам удалось выявить новый образец, который, в отличие от более раннего, не имел обфускации классов и методов. Это позволило получить название проекта D:\github\phantomDL и присвоить загрузчику имя PhantomDL.

Этот образец поддерживает те же команды, что и более ранняя версия загрузчика: bay, install. Но в качестве управляющего сервера используется другой IP-адрес: 91.219.151[.]47. Также среди изменений перечислен тот факт, что в новом образце заменены названия страниц для отправки запросов на сервер.

Связать малварь с PhantomCore удалось благодаря нескольким факторам. К примеру, были замечены пересечения в именованиях файлов и паролей к архивам из разных атак, а также PhantomCore — первая среди известных исследователям группировок, эксплуатирующих CVE-2023-38831 с помощью RAR-архивы, вместо ZIP-архивов.

Кроме того, были замечены пересечения в имени PDB-путей модулей PhantomRAT и в имени путей Go-файлов проекта загрузчика PhantomDL, а также пересечения в именах классов и методов.

Исследователи резюмируют, что PhantomCore активно развивает свой инструментарий и переходит от стадии тестирования к наступлению. Если в первых атаках злоумышленники использовали простой загрузчик PhantomCore.Downloader, а специалисты обнаруживали в публичных песочницах тестовые образцы, то уже спустя месяц произошел переход к более сложному загрузчику PhantomDL.

Отдельно отмечается, что злоумышленники используют качественные документы-приманки, содержимое которых может свидетельствовать о нацеленности на российские предприятия в сфере ВПК или взаимодействующие с ними организации.