Исследователи заметили, что в даркнете выставили на продажу исходный код вымогателя INC (он же Inc Ransom), который работал по схеме Ransomware-as-a-Service («Вымогатель-как-услуга», RaaS) с августа 2023 года.

Напомним, что ранее жертвами INC становились такие крупные компании, как американское подразделение Xerox Business Solutions, филиппинское подразделение Yamaha Motor, а Национальная служба здравоохранения Шотландии (NHS).

Теперь же, по информации издания Bleeping Computer, которое ссылается на информацию, полученную от аналитиков компании KELA, исходники вымогателя не только выставлены на продажу, но между членами хак-группы, вероятно, произошел раскол.

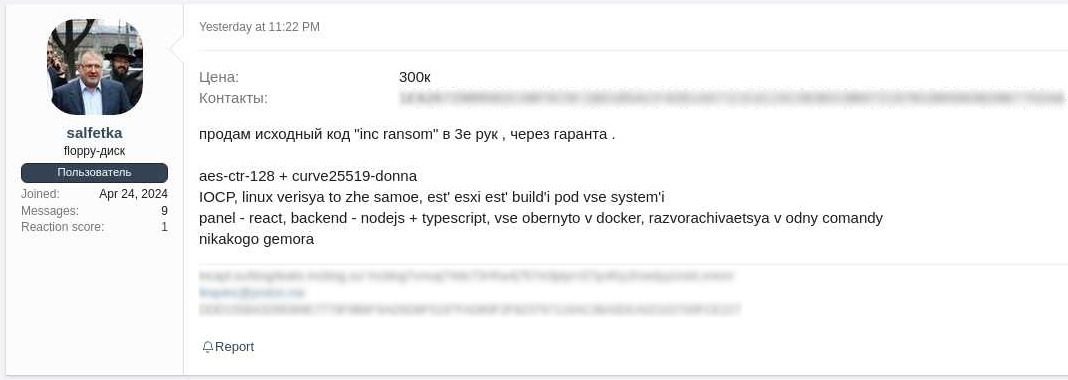

Так, некто под ником salfetka объявил о продаже Windows- и Linux/ESXi версий INC на хакерских форумах Exploit и XSS, запросив за малварь 300 000 и ограничив число потенциальных покупателей всего тремя.

По данным KELA, технические детали, упомянутые в сообщениях о продаже (включая использование AES-128 в режиме CTR и алгоритма Curve25519 Donna), согласуются проведенным ранее публичным анализом образцов INC Ransom.

Кроме того, эксперты отмечают, что salfetka активен на хакерских форумах с марта 2024 года. К примеру, ранее он пытался купить доступ к сети неназванной организации за 7000 долларов и предлагал продавцу долю от выкупа, который будет получен в ходе будущей вымогательской атаки. К тому же в подписи salfetka перечислены URL-адреса старой и новой страниц INC Ransom, что тоже указывает на его вероятную связь с вымогательским ПО.

Тем не менее, исследователи не исключают, что продажа исходников может оказаться мошенничеством, а salfteka специально готовил этот аккаунт на протяжении нескольких месяцев.

При этом в настоящее время ни на старом, ни на новом сайте INC не было публичных заявлений о продаже исходного кода проекта.

Исследователи объясняют, что 1 мая 2024 года группировка объявила на своем старом сайте (слева на иллюстрации ниже) о переезде в новый «блог» и указала новый Tor-адрес, заявив, что старый сайт будет закрыт через два-три месяца. Новый сайт (справа на иллюстрации ниже) уже работает, и в списке жертв на нем причислены ряд компаний, которые фигурировали и на старом портале, однако здесь опубликованы данные еще двенадцати новых жертв, которых на старом ресурсе не было.

Суммарно в «блоге» группировки перечислены 64 жертвы (12 новых), в то время как на старом стайте была информация о 91 пострадавшей компании. То есть данные примерно о половине прошлых жертв INC пропали.

«Расхождения между двумя сайтами могут свидетельствовать о смене руководства или расколе на разные группы, — считают аналитики KELA. — Однако тот факт, что salfetka ссылается на оба сайта, как на свои проекты, говорит о том, что он может быть связан с ними обоими. В этом случае не исключено, что новый блог создан в попытке получить больше прибыли от продажи».

Специалисты пишут, что в отличие от публичной утечки исходных кодов малвари, обычно позволяющей аналитикам взломать шифровальщика, приватная продажа исходников вымогателя, для которого не существует дешифратора, может создать множество проблем для организаций по всему миру.

Как правило, такие билдеры покупают высокомотивированные злоумышленники, только пришедшие в эту сферу, или уже сложившиеся хак-группы, желающие повысить свою эффективность, используя более надежный и проверенный шифровальщик. Это особенно актуально, если в продаже появилась версия для Linux/ESXi, которую обычно сложнее разработать и приобрести.