Специалисты компании FACCT обнаружили мошенническую схему с использованием доменов ENS (системы доменных имен, построенной на блокчейне Ethereum), направленную на сотрудников криптобирж и криптовалютных энтузиастов.

По словам исследователей, атаки начинаются с использования социальной инженерии: злоумышленники устанавливают бизнес-контакт, обещая жертве прибыльные инвестиции в различные проекты. Фактически этот этап необходим для «прогрева» контрагента, то есть мошенники втираются в доверие к человеку, ставя его в «зависимое положение».

В ходе дальнейшего общения мошенники просят помощи в поиске доверенных продавцов криптовалюты. Они утверждают, что нуждаются в криптовалюте для покупки бриллиантов и золота в странах, где операции с наличными якобы затруднены. В числе таких стран, например, упоминалась Индия. К тому же, в связи с санкциями, когда Московская биржа, Национальный клиринговый центр (НКЦ) и Национальный расчетный депозитарий (НРД) были включены в SDN-лист США, а также в связи с приостановкой биржей торгов долларом и евро, исследователи ожидают расширения географии схемы на другие страны, с которыми есть торговые экономические связи.

Сама кража происходила в день, когда должна состояться сделка купли-продажи: должен был приехать курьер с наличными деньгами из банка. Однако за несколько часов до назначенного времени злоумышленники запрашивали видеозвонок, в ходе которого рассказывали, что им необходимо убедиться в «чистоте» криптовалюты, то есть удостовериться, что она не фигурировала в нелегальных переводах (это может привезти к заморозке криптовалюты на бирже при попытке вывода, или связать покупателя с каким-либо расследуемым уголовным делом).

Процесс «верификации» заключался в том, что продавец криптовалюты должен был перевести свои средства с одного адреса на другой. По словам мошенников, это делается для того, чтобы убедиться, что криптовалюта настоящая, а криптокошельки продавца не внесены в черный список.

Во время или после видеозвонка жертву под различными предлогами (например, чтобы доказать чистоту происхождения активов, или отсутствие его кошелька в черных списках) убеждали перевести криптовалюту на уникальный адрес, добавив в конце .eth.

Чтобы убедиться в безопасности просьбы покупателя, продавец обычно отправляет небольшую сумму (например, 100 USDT, 10 USDT) на свой_адрес.eth, который фактически является ENS-доменом и на самом деле ведет на другой ETH-адрес. Тестовая сумма действительно поступает на первоначальный адрес продавца криптовалюты, и он и переводит все оставшиеся средства на тот же домен ENS. Криптовалюта, переведенная в этой транзакции, уже не попадает к продавцу, а оказывается в кошельке злоумышленника.

Дело в том, что после совершения первой транзакции, показавшей, что криптовалюта реальна, мошенники немедленно регистрируют домен ENS идентичный адресу, с которого были отправлены деньги.

ENS (служба именования Ethereum) — это распределенная система доменных имен, построенная на блокчейне Ethereum. Подобно тому, как DNS связывает доменное имя с IP-адресом, ENS связывает доменное имя с Ethereum-адресом. Владелец домена проверяется в первую очередь по его адресу в блокчейне.

Единственное различие в написании между адресом продавца и созданным доменом ENS заключается в наличии строки «.eth» в домене ENS. Зарегистрированный домен ENS будет указывать на криптоадрес мошенника, а не продавца. Таким образом, когда продавец отправляет тестовую сумму в 10 USDT на ENS-адрес, злоумышленник получает ее вместо него. Получив деньги, он переводит ту же сумму на второй адрес продавца менее чем за минуту.

Убедившись, что все в порядке, продавец-жертва начинает доверять покупателю и отправляет оставшуюся немалую сумму. В итоге деньги оказываются в криптокошельке атакующего, указанном в записях ENS. Записи ENS можно проверить, указав адрес ENS на сайте https://app.ens.domains. Связанный криптоадрес можно увидеть на вкладке «Записи» («Records»).

Однако на этот раз мошенник, разумеется, не переводит деньги на адрес продавца. Вместо этого он отправляет средства на один из своих криптокошельков, похищая криптовалюту.

Исследователи отмечают, что ENS-записи, как и DNS-записи, могут быть изменены. То есть адрес, на который указывает домен ENS, может быть изменен владельцем в любое время.

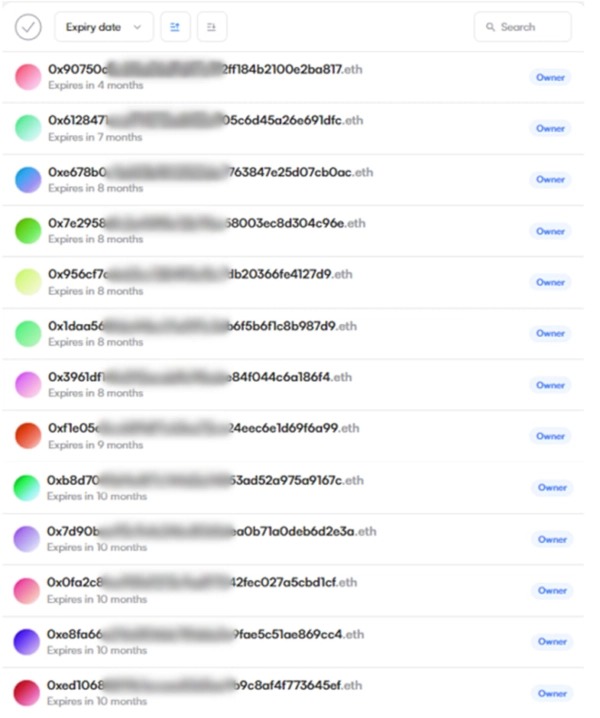

Изучив записи ENS, можно увидеть Ethereum-адрес мошенника и, воспользовавшись упомянутым сайтом (app.ens.domains), получить список всех ENS доменов, которые были созданы с его использованием. Так, было обнаружено, что на мошенников зарегистрировано несколько ENS-доменов, которые выглядят как настоящие криптоадреса. То есть злоумышленники, предположительно, нацеливались сразу на несколько продавцов криптовалют.