Кибершпионская группировка Velvet Ant устанавливает на устройства F5 BIG-IP кастомную малварь, чтобы получить постоянный доступ к внутренней сети целевой компании и похищать данные.

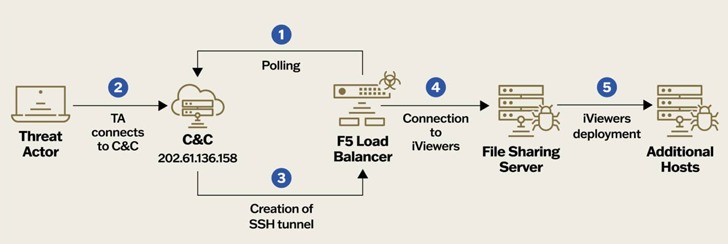

По данным экспертов компании Sygnia, Velvet Ant создает многочисленные плацдармы для своих атак, используя различные точки входа в сеть. Так, при расследовании одной из атак в конце 2023 года было обнаружено скомпрометированное устаревшее устройство F5 BIG-IP, которое служило хакерам внутренним управляющим сервером.

Используя F5 BIG-IP, злоумышленники получили возможность незаметно воровать конфиденциальную информацию о клиентах и финансах компании, чем и занимались в течение трех лет.

Атака, изученная Sygnia, началась с компрометации двух устаревших устройств F5 BIG-IP, которые организация-жертва использовала в качестве межсетевых экранов, WAF, а также для балансировки нагрузок и управления локальным трафиком.

Оба устройства были доступны извне и работали под управлением уязвимых версий ОС. По словам исследователей, оба устройства были взломаны с использованием известных RCE-уязвимостей, после чего на них была развернута кастомная малварь.

После этого злоумышленники получили доступ к внутренним файловым серверам, где развернули модульный троян удаленного доступа (RAT) PlugX, который различные китайские хак-группы применяют для сбора и хищения данных уже более 10 лет.

Среди других вредоносов, развернутых на взломанных устройствах F5 BIG-IP, были:

- PMCD: ежечасно подключается к управляющему серверу, выполняет команды, полученные от сервера через csh, обеспечивая удаленный контроль;

- MCDP: перехватывает сетевые пакеты, выполняется с аргументом mgmt NIC, обеспечивая постоянный мониторинг сети;

- SAMRID (EarthWorm): обеспечивает опенсорсное SOCKS-прокси туннелирование и применяется для создания защищенных туннелей;

- ESRDE: как и PMCD, использует bash для выполнения команд, обеспечивая удаленное управление и закрепление в системе.

Таким образом, злоумышленники использовали взломанное устройство F5 BIG-IP, чтобы закрепиться в инфраструктуре жертвы, получить доступ к внутренней сети, а также смешаться с легитимным трафиком, что затрудняло обнаружение атаки.

Sygnia отмечает, что, несмотря на активные усилия по устранению проблемы, хакеры повторно развернули PlugX с новыми настройками, стараясь избежать обнаружения, и пытались использовать скомпрометированные внутренние устройства, включая F5, для восстановления доступа.

В ответ на публикацию этого исследования представители F5 сообщили СМИ:

«Поскольку организации стараются соответствовать растущей сложности своей инфраструктуры и все более изощренным киберугрозам, мы рекомендуем нашим клиентам: использовать самые последние версии программного обеспечения для оптимизации безопасности и производительности систем; не открывать управление сетями для недоверенных источников, включая интернет; использовать инструмент диагностики BIG-IP iHealth Diagnostic Tool для проверки корректности работы системы и обеспечения ее максимальной эффективности».