Распространители малвари используют фальшивые ошибки Google Chrome, Word и OneDrive, чтобы обманом вынудить пользователей запустить «патчи», на самом деле представляющие собой PowerShell-скрипты, устанавливающие вредоносное ПО.

Эксперты компании ProofPoint сообщают, что новая тактика уже взята на вооружение несколькими хак-группами. Так, эти атаки применяют злоумышленники, стоящие за схемой ClearFake, новый вредоносный кластер ClickFix, а также группировка TA571, обычно распространяющая спам и рассылающая множество писем, приводящих к заражению малварью и вымогательским ПО.

Ранее в атаках ClearFake вредоносный код внедрялся на взломанные легитимные сайты, после чего ресурсы отображали фальшивые сообщения о необходимости обновления браузера.

Новые атаки тоже эксплуатируют JavaScript в HTML на взломанных сайтах, однако теперь оверлеи показывают пользователям фейковые ошибки Google Chrome, Microsoft Word и OneDrive. Эти сообщения побуждают пользователей скопировать «исправление» в буфер обмена, а затем вставить и запустить его вручную.

«Хотя для реализации успешной атаки требуется существенное взаимодействие с пользователем, социальная инженерия достаточно искусна, чтобы одновременно показать пользователю проблему и ее решение, что может побудить его к действию без оценки рисков», — предупреждают специалисты.

В число полезных нагрузок, замеченных Proofpoint в рамках этой кампании, входят: DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, малварь для захвата буфера обмена и стилер Lumma.

Аналитики выявили сразу три цепочки атак, которые различаются в основном на начальных этапах. Только одну из них нельзя с уверенностью связать с упомянутой выше группировкой TA571.

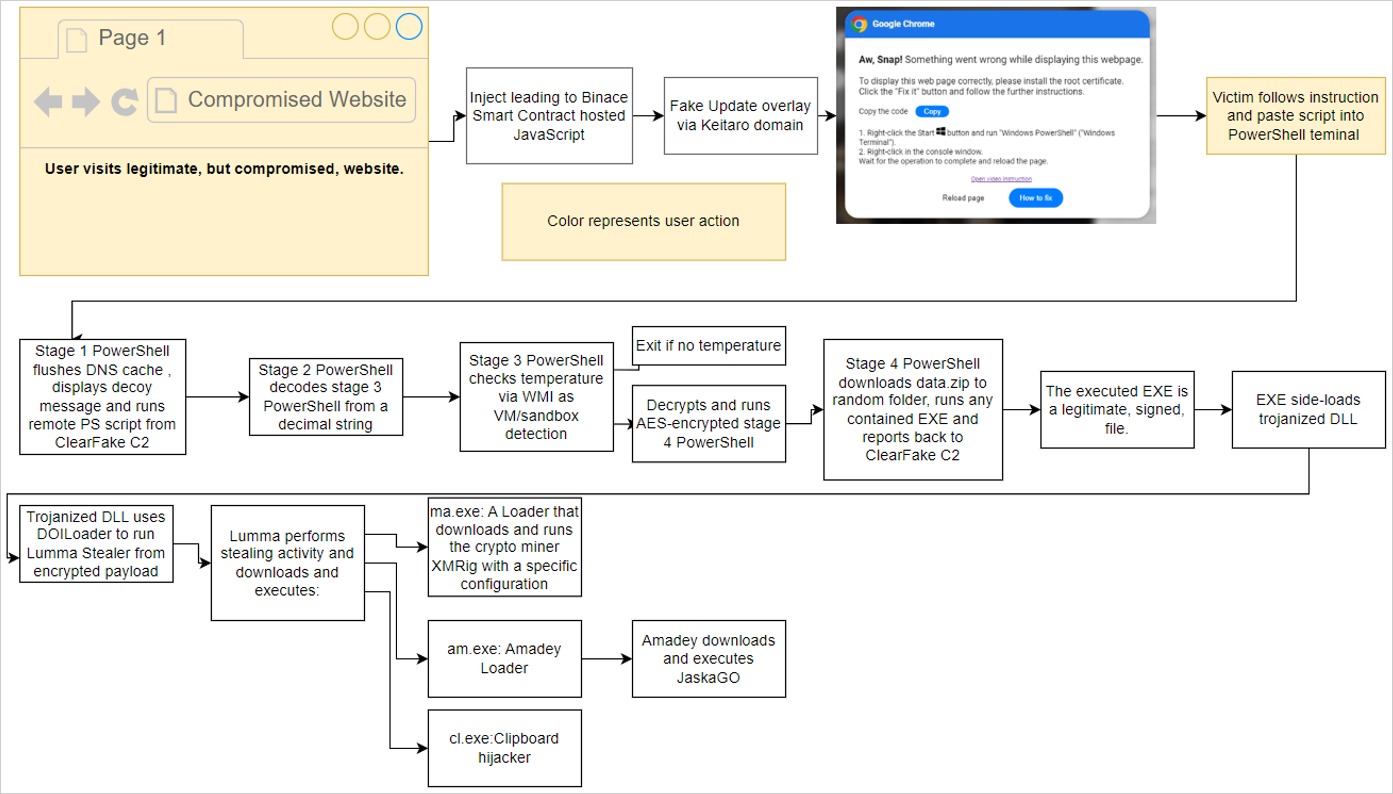

Так, в первом случае, который связан со злоумышленниками, стоящими за атаками ClearFake, пользователи заходят на скомпрометированный сайт, который загружает вредоносный скрипт, размещенный в блокчейне посредством Binance Smart Chain.

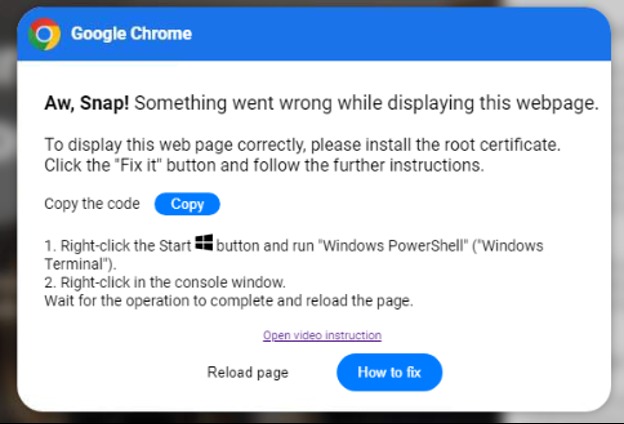

Этот скрипт выполняет несколько проверок и выводит поддельное уведомление, якобы от Google Chrome, сообщающее о проблеме с отображением веб-страницы. Затем диалоговое окно предлагает установить «корневой сертификат», скопировав в буфер PowerShell-скрипт и запустив его в Windows PowerShell.

После выполнения скрипта тот проводит различные проверки, чтобы убедиться, что устройство является подходящей целью, а затем загружает дополнительную полезную нагрузку, как показано на схеме ниже.

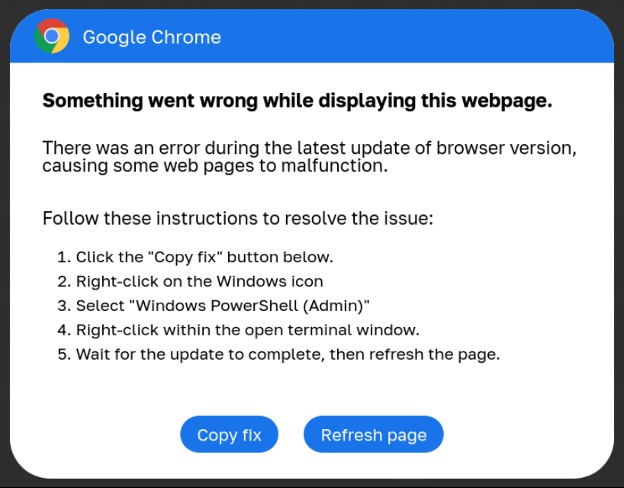

Вторая цепочка атак связана с кампанией ClickFix и использует инжекты на взломанных сайтах, которые создают iframe для наложения фальшивых ошибок. В этом случае пользователям предлагается открыть «Windows PowerShell (Admin)» и вставить предоставленный код, что приводит к тем же последствиям.

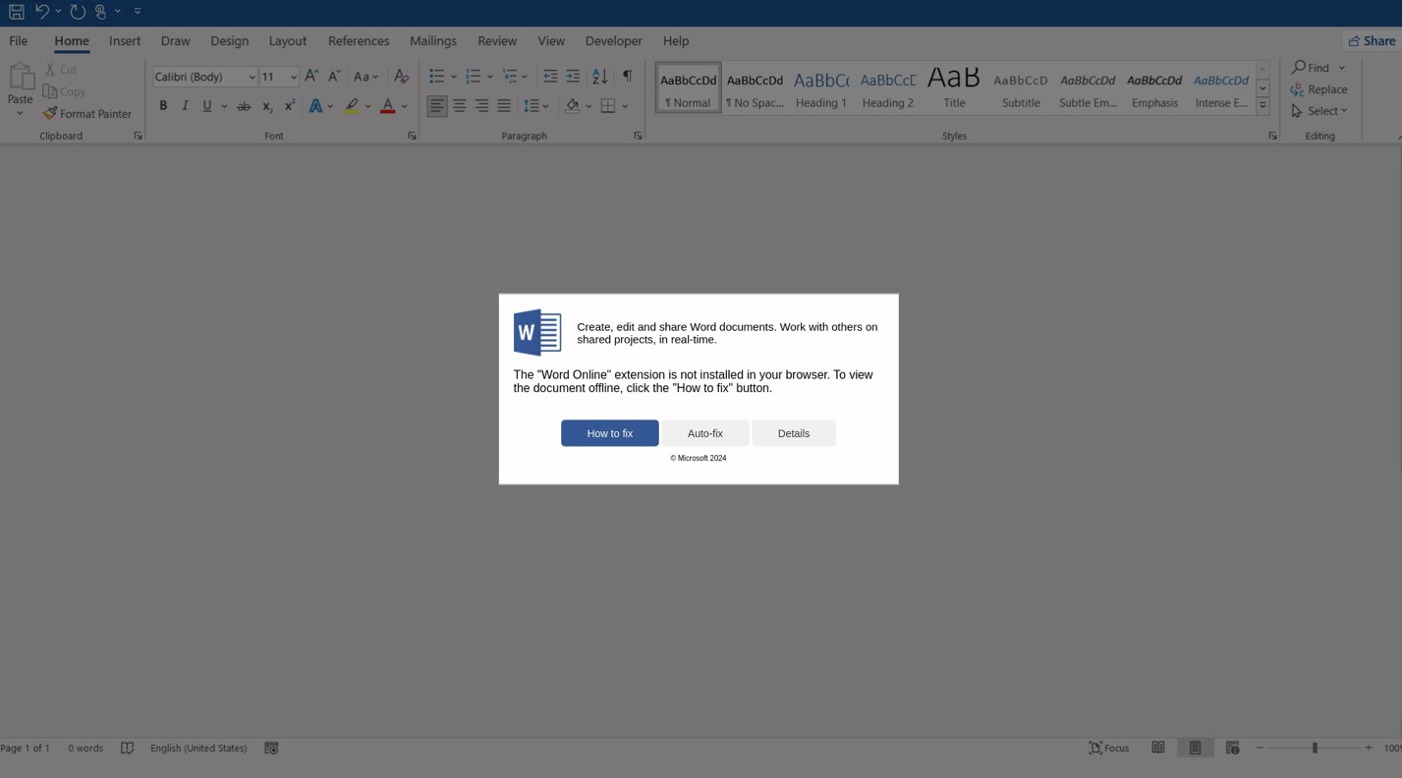

Третья цепочка атак связана с электронной почтой и использованием HTML-вложений, напоминающих документы Microsoft Word. Здесь пользователям предлагается установить расширение Word Online для корректного просмотра документа.

В этом случае фейковое сообщение об ошибке содержит варианты «Как исправить» (How to fix) и «Автоисправление» (Auto-fix). Причем выбор опции «Как исправить» копирует в буфер обмена закодированную в base64 команду PowerShell и указывает пользователю вставить ее в PowerShell.

Опция Auto-fix, в свою очередь, использует протокол search-ms для отображения файла fix.msi или fix.vbs, размещенного на удаленном файловом ресурсе хакеров с использованием WebDAV. То есть команды PowerShell загружаются и выполняются либо через MSI-файл, либо через VBS-скрипт, что приводит к заражению малварью Matanbuchus и DarkGate.