Опенсорсная малварь Rafel RAT для Android используется злоумышленниками для атак на устаревшие устройства, предупреждают исследователи компании Check Point. В некоторых случаях хакеры пытаются блокировать устройства с помощью вымогательского модуля и требуют оплаты выкупа через Telegram.

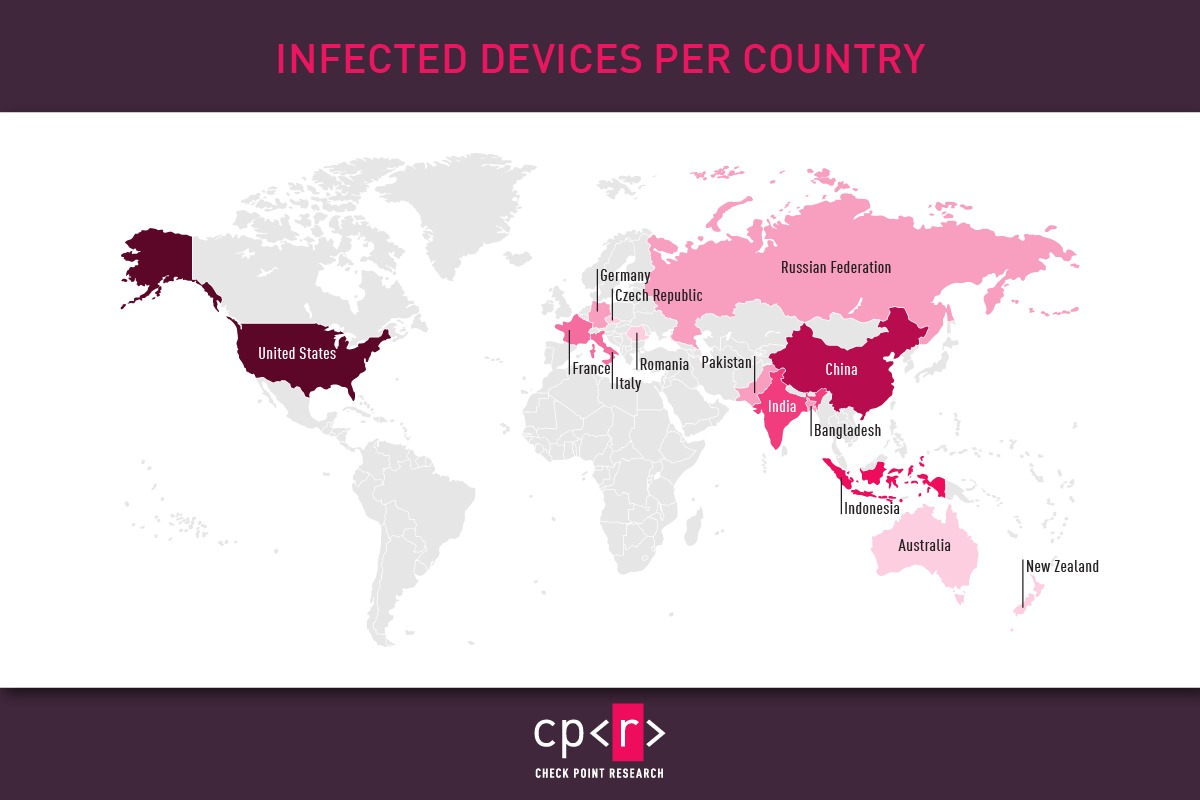

По данным аналитиков, Rafel RAT уже применяется как минимум в 120 вредоносных кампаниях во многих странах мира (большинство пострадавших находятся в США и Индонезии, но и Россию эти атаки тоже затронули). За некоторыми из атак стоят известные хак-группы, например, APT-C-35 (DoNot Team), в то время как в других случаях атакующие неизвестны, а вредоносная активность исходит из Ирана и Пакистана.

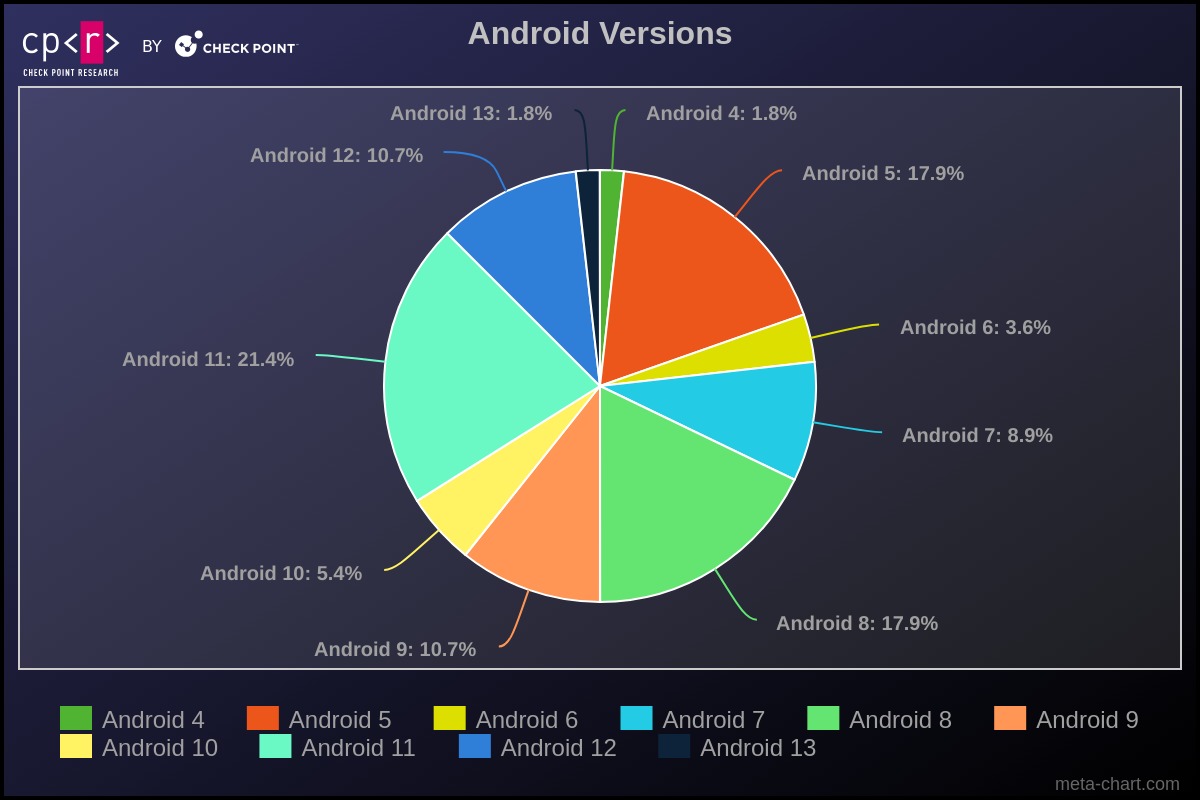

В большинстве рассмотренных Check Point атак, жертвы использовали старые версии Android, поддержка которая уже закончилась, и ОС более не получала обновлений безопасности. Так, на Android 11 и старше пришлось более 87,5% от общего числа заражений. И лишь 12,5% зараженных устройств работали под управлением Android 12 или 13.

Что касается брендов и моделей устройств, подвергшихся атакам, среди них были Samsung Galaxy, Google Pixel, Xiaomi Redmi, Motorola One, а также устройства OnePlus, Vivo и Huawei. Поэтому эксперты делают вывод, что Rafel RAT весьма эффективен против множества различных версий Android.

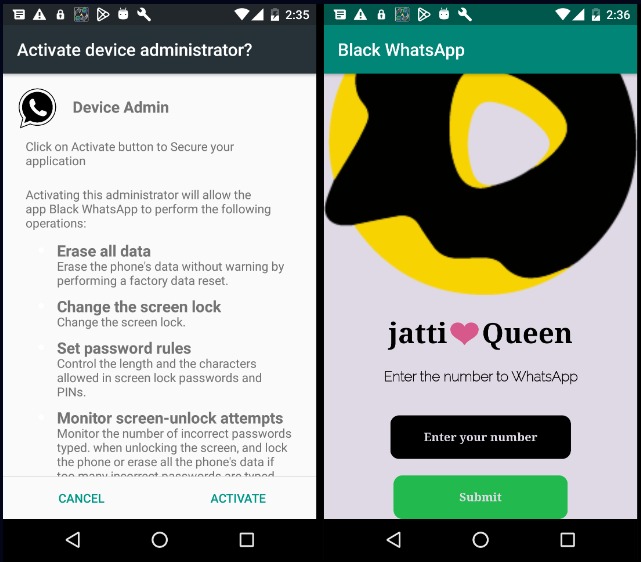

Rafel RAT распространяется разными способами, но чаще всего злоумышленники эксплуатируют известные бренды (включая Instagram*, WhatsApp, популярные e-commerce платформы и антивирусные приложения), чтобы обманом вынудить пользователей загрузить вредоносные APK.

Затем, во время установки вредонос запрашивает доступ к опасным разрешениям, включая разрешение на работу в фоновом режиме, а также внесение в список исключений, чтобы малварь не затронула оптимизация батареи.

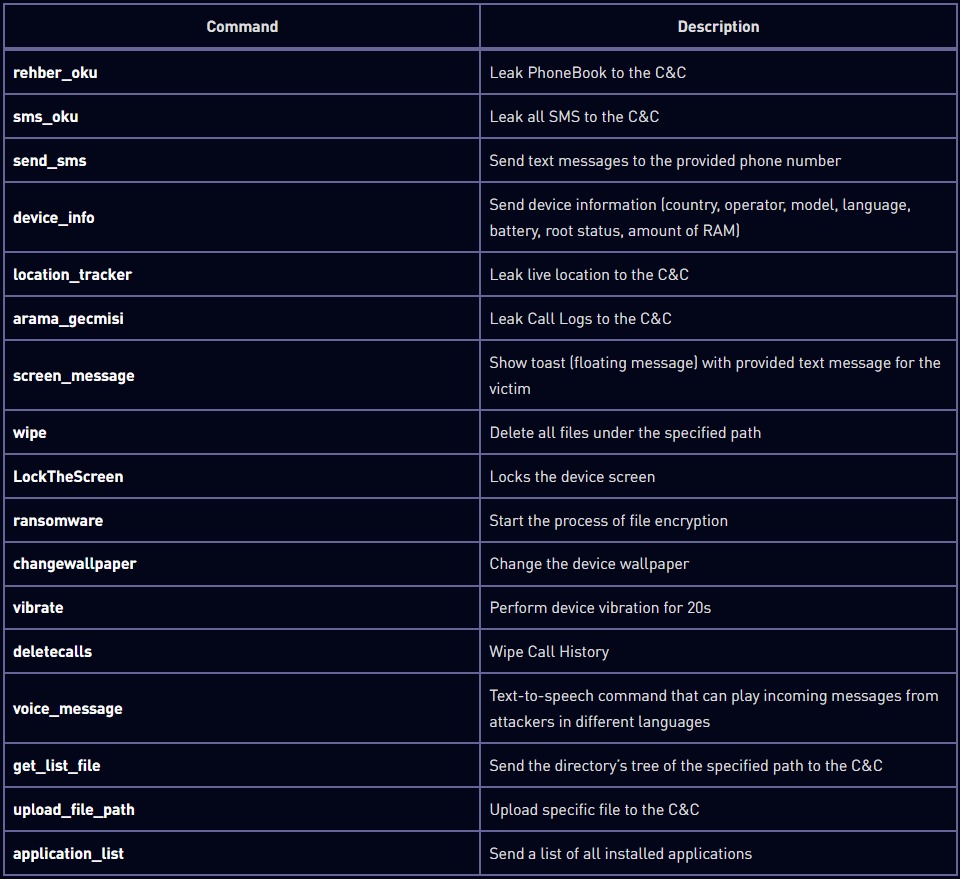

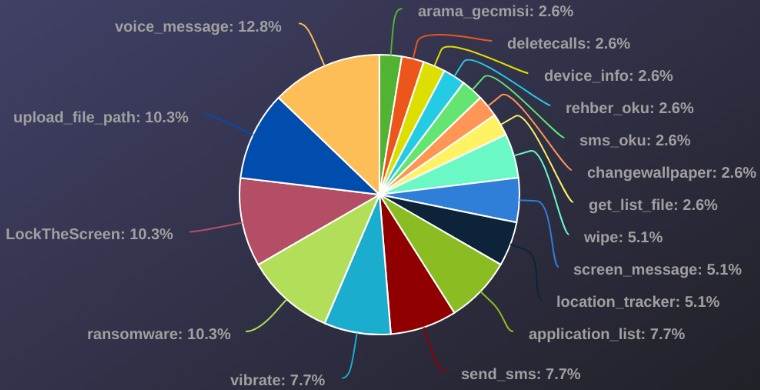

Команды, поддерживаемые Rafel RAT, зависят от конкретной версии малвари, но исследователи перечисляют основные их них.

Наиболее важными являются:

- ransomware — запускает процесс шифрования файлов на устройстве;

- wipe — удаляет все файлы по указанному пути;

- LockTheScreen — блокирует экран устройства, делая его непригодным для использования;

- sms_oku — передает все SMS (включая коды двухфакторной аутентификации) на управляющий сервер;

- location_tracker — передает данные о местоположении устройства на управляющий сервер.

По данным исследователей, примерно в 10% атак была задействована команда ransomware, то есть хакеры шифровали файлы на устройстве с помощью заранее определенного ключа AES и вымогали выкуп у жертв.

Управление активностью малвари осуществляется через панель, при помощи которой злоумышленники могут получить доступ к информации о конкретном устройстве и его состоянии, а затем принять решение о дальнейших действиях.

Если вредонос успешно получил на устройстве права DeviceAdmin, он получает контроль над важнейшими функциями, включая возможность изменять пароль блокировки экрана и добавлять на экран произвольное сообщение, часто представляющее собой записку с требованием выкупа. Хуже того, если пользователь попытается отозвать права администратора у Rafel RAT, малварь может отреагировать сменой пароля и немедленной блокировкой экрана.

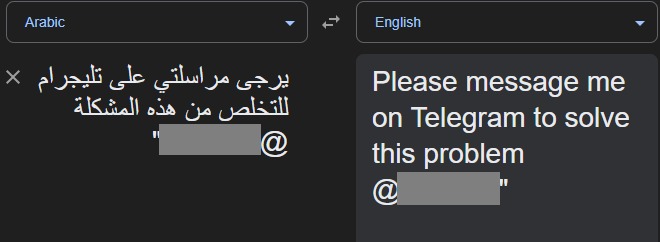

Аналитики Check Point пишут, что наблюдали несколько операций с Rafel RAT, в частности, атаку из Ирана, в ходе которой перед запуском модуля шифрования была проведена разведка с использованием других возможностей Rafel RAT. Так, злоумышленники стирали историю звонков, меняли обои на собственное сообщение, блокировали экран, активировали вибрацию устройства и отправляли SMS с требованием выкупа. Жертве предлагалось связаться с хакерами в Telegram, чтобы «решить проблему».

Эксперты напоминают, что для защиты от подобных атак следует избегать загрузки APK из сомнительных источников, не переходить по URL-адресам из электронных писем и SMS, а также проверять приложения через Play Protect перед их запуском.

* Принадлежит компании Meta, чья деятельность признана экстремисткой и запрещена в России.