Злоумышленники активно эксплуатируют свежую path-traversal уязвимость в SolarWinds Serv-U, для которой уже доступны публичные PoC-эксплоиты.

Уязвимость CVE-2024-28995 представляет собой проблему типа path-traversal (обход каталога), позволяющую неаутентифицированным злоумышленникам читать произвольные файлы из файловой системы через специальные HTTP GET-запросы.

Баг затрагивает следующие продукты SolarWinds: Serv-U FTP Server 15.4, Serv-U Gateway 15.4, Serv-U MFT Server 15.4, Serv-U File Server 15.4.2.126 и более ранние версии. Более старые версии (15.3.2 и старше) тоже затронуты проблемой, однако срок их поддержки уже истек.

Эксплуатация уязвимости может привести к раскрытию конфиденциальных данных в результате несанкционированного доступа к файлам, что потенциально может привести к еще более серьезной компрометации.

5 июня 2024 года разработчики SolarWinds выпустили исправление 15.4.2 Hotfix 2, версия 15.4.2.157, но ситуация осложняется тем, что для уязвимости уже доступны PoC-эксплоиты. Так, аналитики Rapid7 опубликовали технический анализ, в котором подробно описали шаги по эксплуатации этой уязвимости в Serv-U. Тогда исследователи предупредили о том, насколько тривиальна эксплуатация уязвимости и оценили количество потенциально уязвимых экземпляров, доступных через интернет, в 5500–9500 штук.

А вскоре независимый индийский исследователь опубликовал на GitHub PoC-эксплоит и сканер для CVE-2024-28995.

Аналитики компании GreyNoise создали honeypot, имитирующий уязвимую систему Serv-U, чтобы отслеживать и анализировать попытки эксплуатации CVE-2024-28995. Они сообщают, что уже наблюдали разные попытки атак, включая автоматические попытки и попытки использовать проблему вручную.

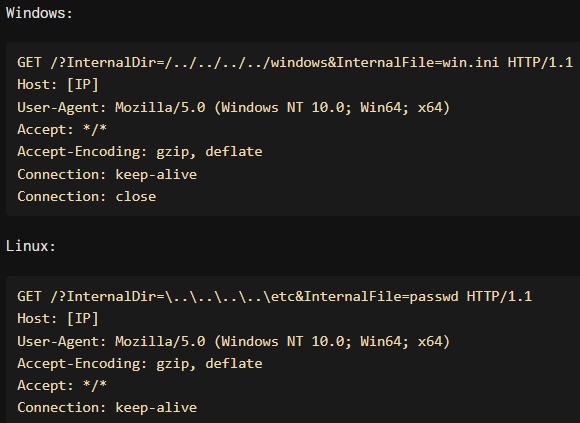

По словам исследователей, злоумышленники применяют специфические для платформы path traversal последовательности, к примеру, проверяя защиту с помощью неправильных косых черт, которые система Serv-U впоследствии исправляет, предоставляя несанкционированный доступ к файлам. Типичные пейлоады показаны на иллюстрации ниже.

Чаще всего, по данным Greynoise, атакам подвергаются следующие файлы:

- \etc/passwd (содержит данные учетной записи пользователя в Linux);

- /ProgramData/RhinoSoft/Serv-U/Serv-U-StartupLog.txt (содержит информацию о логах запуска FTP-сервера Serv-U);

- /windows/win.ini (файл инициализации, содержащий параметры конфигурации Windows).

В дальнейшем злоумышленники используют эти файлы для повышения привилегий или поиска дополнительных возможностей для атак во взломанной сети.

Кроме того, GreyNoise сообщает о случаях, когда злоумышленники просто копируют эксплоиты без тестирования, что приводит к неудачным попыткам взлома.