Банковский троян Medusa, нацеленный на Android, снова проявил активность после почти годового затишья. Теперь вредонос атакует пользователей из Франции, Италии, США, Канады, Испании, Великобритании и Турции.

Специалисты компании Cleafy сообщают, что активность вредоноса возобновилась в мае текущего года, и теперь атаки проводятся с использованием более компактных вариантов Medusa, требующих меньшего количества разрешений. Также банкер обзавелся новыми функциями: пытается инициировать транзакции непосредственно со скомпрометированного устройства, включает полноэкранные оверлеи и умеет делать скриншоты.

Банковский троян Medusa, также известный под названием TangleBot, это MaaS-малварь (malware-as-a-service), впервые обнаруженная в 2020 году. Вредонос работает как кейлоггер, а также перехватывает управление экраном и манипулирует SMS.

По словам исследователей, первые свидетельства существования новых вариантов Medusa относятся к июлю 2023 года. Тогда Cleafy заметила их в кампаниях, в которых использовался SMS-фишинг для загрузки вредоносного ПО через приложения-дропперы.

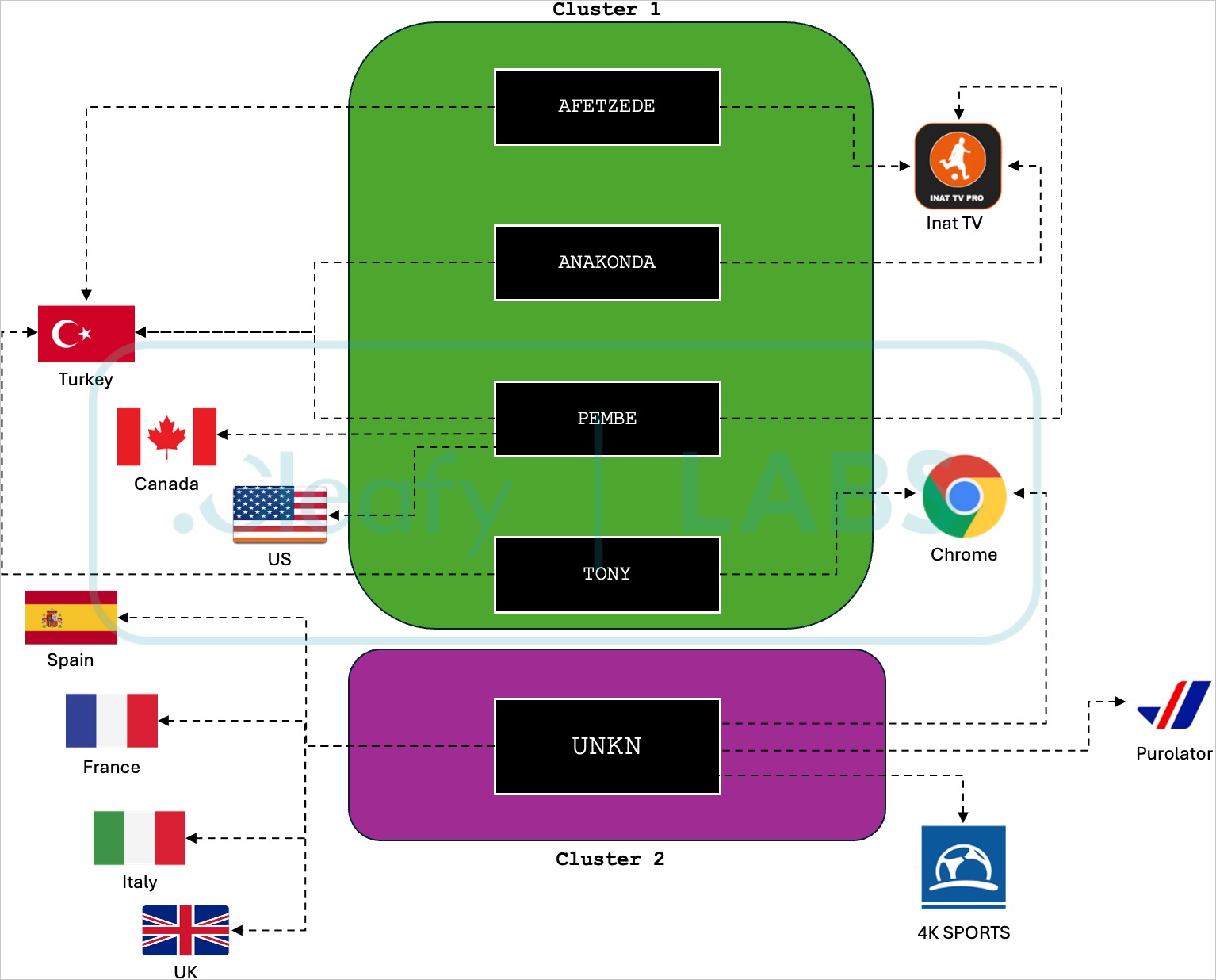

В общей сложности исследователи обнаружили 24 кампании с использованием Medusa и связали их с пятью отдельными ботнетами (UNKN, AFETZEDE, ANAKONDA, PEMBE и TONY), которые распространяли вредоносные приложения. Отмечается, что ботнет UNKN управляется отдельной группировкой и нацелен на страны Европы, включая Францию, Италию, Испанию и Великобританию.

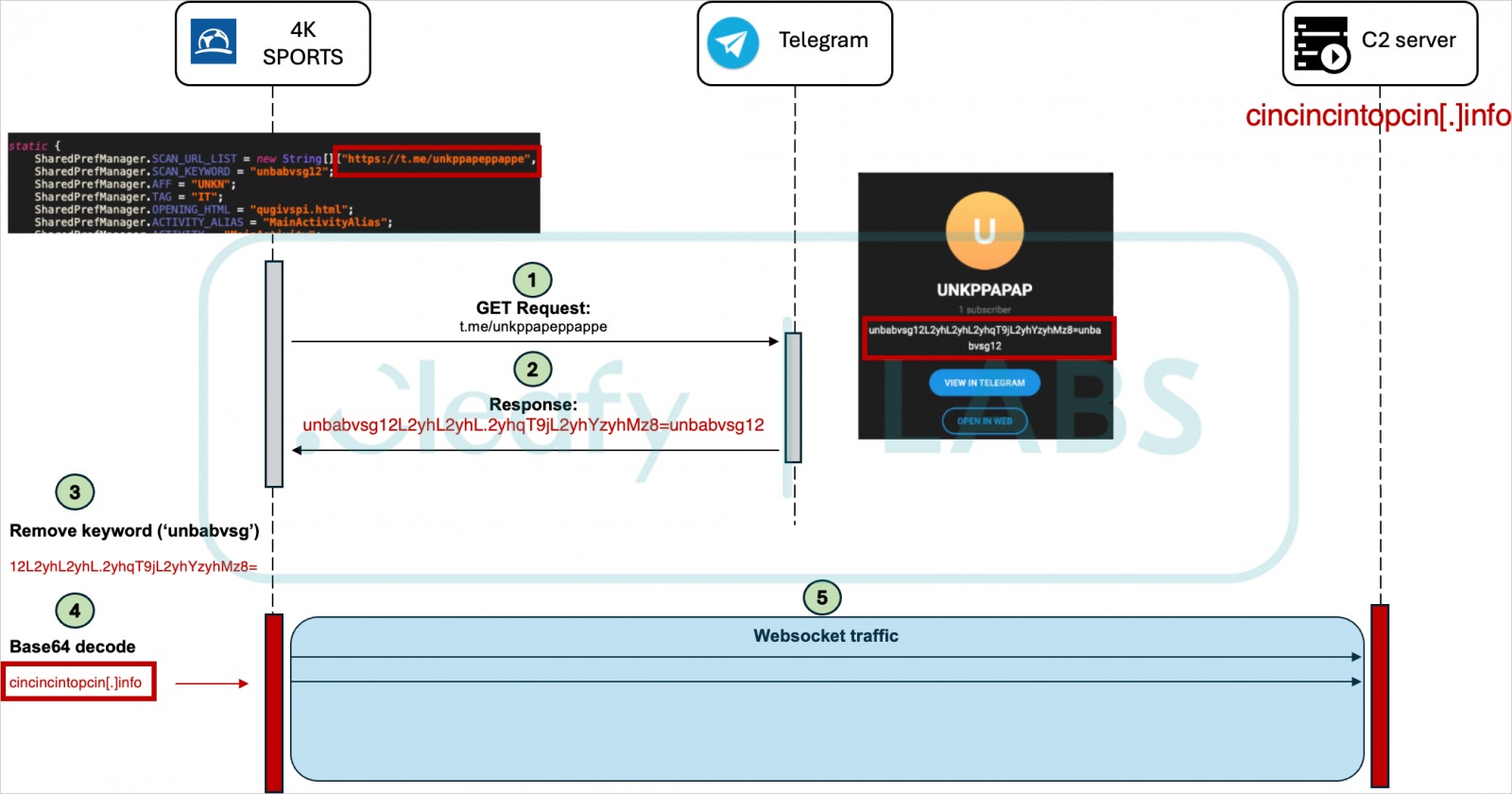

Среди приложений-дропперов, использовавшихся в атаках, были: фальшивый браузер Chrome, приложение для подключения к 5G и поддельное стриминговое приложение 4K Sports. Учитывая, что сейчас проходит чемпионат Чемпионат Европы по футболу, выбор приложения 4K Sports в качестве приманки выглядит весьма своевременным.

По словам экспертов, все упомянутые кампании и ботнеты управляются через центральную инфраструктуру Medusa, которая динамически извлекает URL-адреса управляющих серверов из публичных профилей в социальных сетях.

Также отмечается, что авторы Medusa явно решили сократить воздействие вредоноса на взломанные устройства: теперь он запрашивает лишь небольшой набор разрешений, хотя по-прежнему требует доступа к Android Accessibility Services.

К тому же авторы малвари удалили 17 команд из предыдущей версии и добавили пять новых:

- destroyo: удалить определенное приложение;

- permdrawover: запросить разрешение Drawing Over;

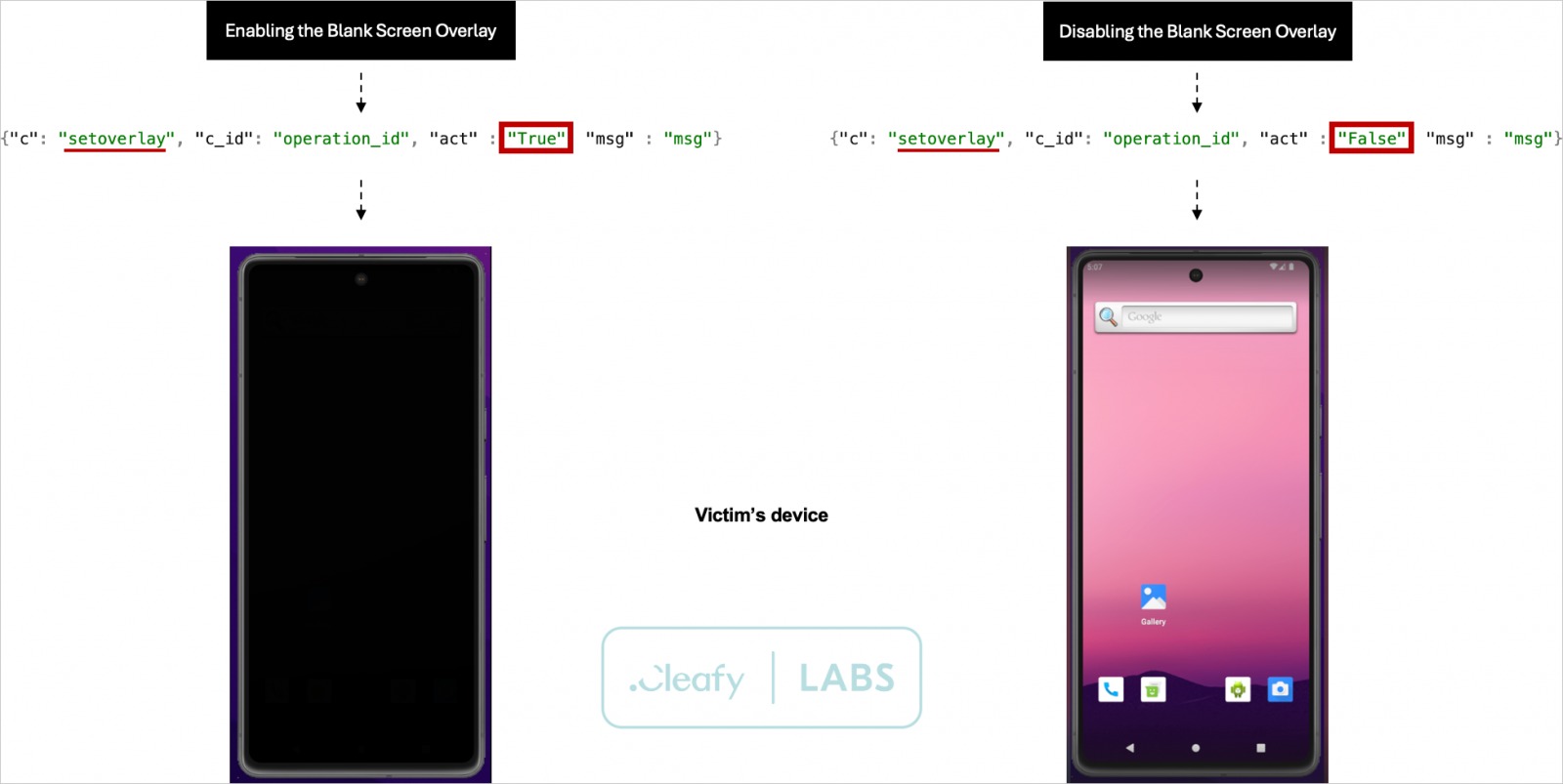

- setoverlay: установить оверлей черного экрана;

- take_scr: сделать скриншот;

- update_sec: обновить секрет пользователя.

Отдельного внимания заслуживает команда setoverlay, поскольку она позволяет удаленным злоумышленникам создавать видимость блокировки или выключения устройства, чтобы скрыть вредоносные действия, происходящие в это время в фоновом режиме.

Не менее важным дополнением является и возможность делать скриншоты, так как это предоставляет злоумышленникам новый способ кражи конфиденциальной информации с зараженных устройств.

Хотя Cleafy не обнаружила ни одного дроппера Medusa в магазине Google Play, ожидается, что по мере увеличения числа киберпреступников, использующих эту малварь, методы ее распространения станут более разнообразными и изощренными.