Злоумышленники уже пытаются эксплуатировать критическую уязвимость обхода аутентификации в Progress MOVEit Transfer, хотя с момента раскрытия уязвимости прошло менее суток.

Напомним, что MOVEit Transfer представляет собой решение для управления передачей файлов, которое широко применяется в корпоративных средах для безопасной передачи файлов между бизнес-партнерами и клиентами по протоколам SFTP, SCP и HTTP.

В прошлом году от многочисленных багов в MOVEit Transfer пострадали тысячи организаций, включая таких гигантов, как Sony, IBM, Siemens Energy, Schneider Electric, British Airways, а также сотни образовательных учреждений и около 85 млн человек.

На этой неделе в MOVEit Transfer была обнаружена новая проблема (CVE-2024-5806, 9,1 балла по шкале CVSS), которая позволяет злоумышленникам обойти процесс аутентификации в модуле Secure File Transfer Protocol (SFTP), отвечающем за операции по передаче файлов через SSH.

В результате атакующий может получить доступ к конфиденциальным данным, хранящимся на сервере MOVEit Transfer, а также может загружать, скачивать, удалять или изменять файлы, перехватывать или вмешиваться в процесс передачи файлов.

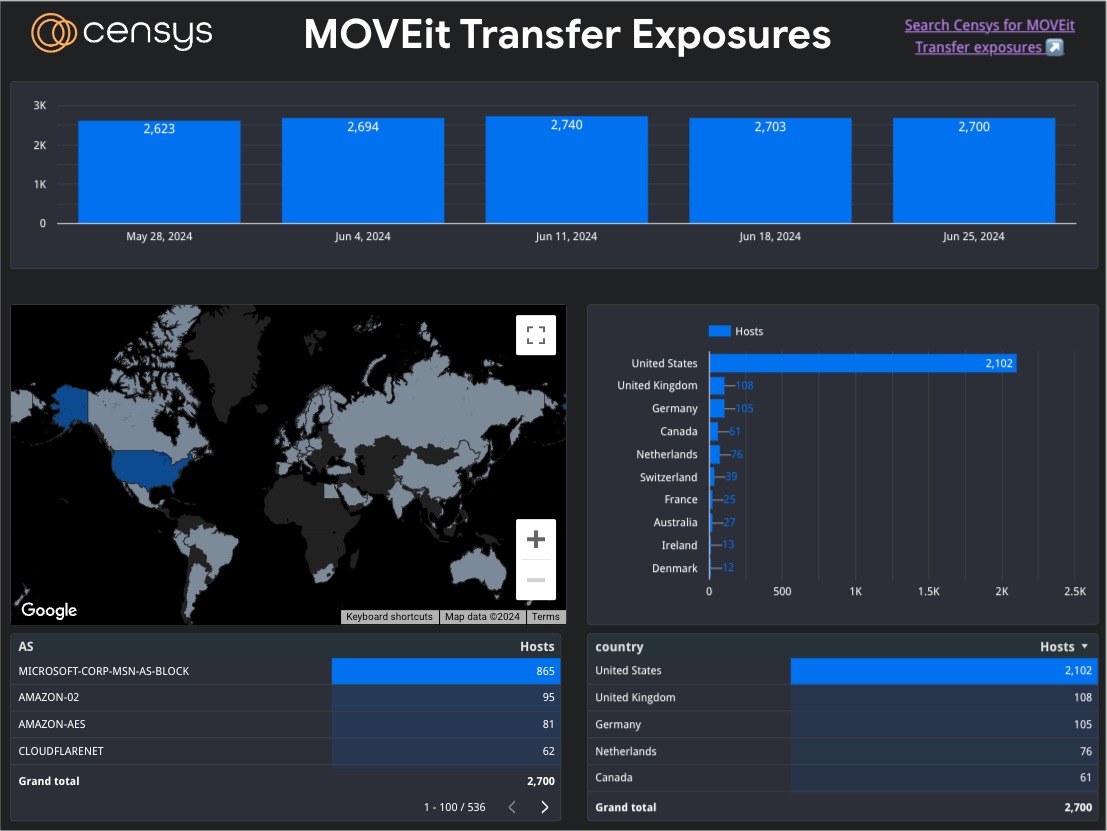

Практически сразу после раскрытия информации о проблеме специалисты Shadowserver Foundation предупредили о попытках эксплуатации CVE-2024-5806. А по данным аналитиков Censys, в настоящее время в интернете доступны около 2700 уязвимых экземпляров MOVEit Transfer, большинство из которых находятся в США, Великобритании, Германии, Канаде и Нидерландах.

Предупреждение ShadowServer Foundation появилось вскоре после того, как компания watchTowr раскрыла технические подробности уязвимости, а также рассказала о способах ее эксплуатации и о том, что именно защитникам следует искать в логах, чтобы обнаружить признаки атаки.

Эксперты watchTowr провели технический анализ того, как злоумышленники могут манипулировать путями открытых ключей SSH, чтобы вынудить сервер пройти аутентификацию по контролируемым злоумышленниками путям, что в итоге может привести к раскрытию хэшей Net-NTLMv2.

Хуже того, PoC-эксплоит для CVE-2024-5806 уже свободно доступен и опубликован watchTowr.

По информации разработчиков Progress Softwares, проблема CVE-2024-5806 затрагивает следующие версии MOVEit Transfer:

• 2023.0.0 до 2023.0.11;

• 2023.1.0 до 2023.1.6;

• 2024.0.0 до 2024.0.2.

Патчи вошли в состав MOVEit Transfer 2023.0.11, 2023.1.6 и 2024.0.2, которые уже доступны на портале Progress Community.

В Progress Software подчеркнули, что дополнительно в компоненте стороннего производителя, используемом в MOVEit Transfer, была обнаружена еще одна проблема, которая повышает риски, связанные с эксплуатацией CVE-2024-5806.

Для устранения этого дефекта (пока сторонний производитель не выпустит патчи) администраторам рекомендуется заблокировать доступ к серверам MOVEit Transfer по протоколу RDP и ограничить исходящие соединения только известными и доверенными эндпоинтами.

Кроме того, разработчики Progress Software выпустили бюллетень безопасности, связанный с похожей проблемой обхода аутентификации, CVE-2024-5805, которая затрагивает MOVEit Gateway 2024.0.0.