P2P-ботнет P2PInfect возобновил активность и теперь разворачивает вымогательский модуль и криптовалютный майнер на атакованных серверах Redis.

По данным компании Cado Security, которая уже некоторое время наблюдает за P2PInfect, похоже, теперь малварь работает как ботнет по найму, хотя исследователи не уверены в этом полностью. Пока неясно, сдается ли P2PInfect в аренду нескольким хак-группам или же управляется единой командой злоумышленников.

Напомним, что впервые P2PInfect был замечен летом 2023 года экспертами Palo Alto Networks Unit 42. Тогда сообщалось, что вредонос нацелен на серверы Redis, которые уязвимы перед проблемой CVE-2022-0543, что позволяет осуществить побег из песочницы, а также выполнить произвольный код.

С августа по сентябрь 2023 года P2PInfect постоянно увеличивал активность и еженедельно осуществлял тысячи попыток атак, а также обзавелся такими новыми функциями, как механизмы закрепления в системе на основе cron и резервные системы коммуникаций.

Однако P2PInfect не выполнял никаких вредоносных действий на взломанных устройствах, поэтому его цели оставались неясными.

В декабре 2023 года аналитики обнаружили новый вариант P2PInfect, предназначенный для атак на 32-битные процессоры MIPS (Microprocessor without Interlocked Pipelined Stages), используемые в маршрутизаторах и IoT-устройствах.

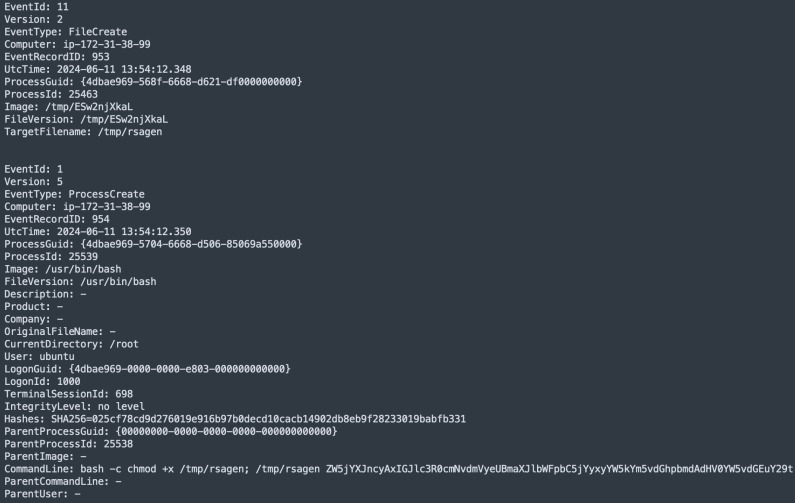

Как теперь сообщают в Cado Security, начиная с 16 мая 2024 года, устройства, зараженные P2PInfect, получают команду загрузить и запустить вымогательскую полезную нагрузку (rsagen) с указанного URL-адреса, причем команда остается в силе до 17 декабря 2024 года.

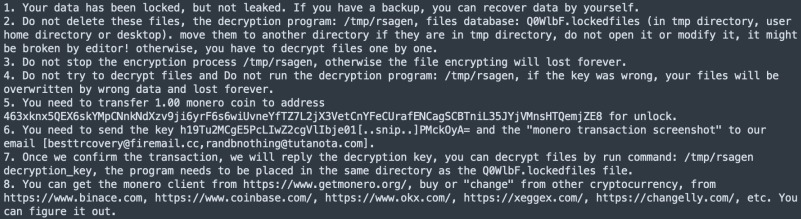

После запуска бинарный файл вымогателя ищет системе записку с требованием выкупа («Your data has been locked!.txt»), чтобы избежать повторного шифрования уже скомпрометированных систем.

Сам вымогатель нацелен на файлы с определенными расширениями, включая базы данных (SQL, SQLITE3, DB), документы (DOC, XLS) и медиафайлы (MP3, WAV, MKV). Он добавляет расширение .encrypted к итоговым файлам. Малварь проходит по всем каталогам, шифрует данные и сохраняет БД зашифрованных файлов во временном файле с расширением .lockedfiles.

Кроме того, майнер XMR (Monero), бездействовавший в предыдущих версиях, теперь активируется, помещается во временный каталог и запускается через пять минут после запуска основной полезной нагрузки.

Судя по изученным специалистами образцам малвари, пока операторы P2PInfect заработали 71 XMR, то есть около 10 000 долларов по текущему курсу. Но велика вероятность, что хакеры используют и другие кошельки, которые пока не обнаружили эксперты.

Отмечается, что майнер в новом P2PInfect настроен таким образом, чтобы использовать всю доступную вычислительную мощность зараженной машины, что зачастую затрудняет работу вымогательского модуля.

Также исследователи выделяют новый руткит, который позволяет ботам P2PInfect скрывать свои вредоносные процессы и файлы от защитных инструментов, используя сразу несколько процессов для маскировки. Хотя теоретически руткит способен скрывать файловые операции, события доступа к данным и сетевые соединения, его эффективность зачастую ограничена in-memory развертыванием Redis.

Специалисты резюмируют, что теперь P2PInfect — это уже не чей-то эксперимент, а реальная угроза для серверов Redis, которая способна уничтожать данные и захватывать вычислительные мощности с целью получения прибыли.