Злоумышленники используют критическую уязвимость, затрагивающую Wi-Fi роутеры D-Link DIR-859, для сбора с уязвимых устройств учетных данных, включая пароли.

Исходно эта проблема была раскрыта в январе 2024 года и в настоящее время отслеживается как CVE-2024-0769 (9,8 балла по шкале CVSS). Уязвимость представляет собой дефект типа path traversal, приводящий к раскрытию информации.

Хотя поддержка модели D-Link DIR-859 уже прекращена, и производитель больше не выпускает обновлений, разработчики D-Link все же обнародовали соответствующий бюллетень безопасности. В нем объясняется, что баг связан с файлом fatlady.php, затрагивает все версии прошивки и позволяет злоумышленникам похищать данные сессии, повышать привилегии и захватывать полный контроль над роутером через панель администратора.

Так как D-Link не планирует выпускать патч, исправляющий CVE-2024-0769, владельцам уязвимых устройства рекомендуется как можно скорее перейти на поддерживаемые модели.

Специалисты компании GreyNoise предупреждают, что CVE-2024-0769 уже активно используется в атаках, основанных на вариации публично доступного эксплоита.

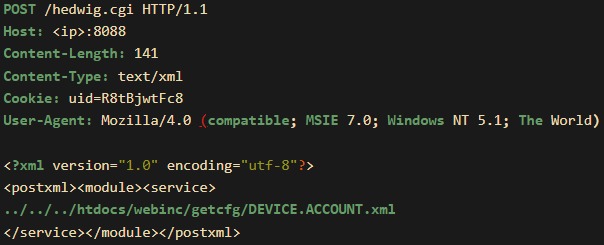

По словам экспертов, хакеры эксплуатируют файл DEVICE.ACCOUNT.xml для получения данных обо всех аккаунтах, паролях, группах пользователей и описаниях пользователей, присутствующих на уязвимом устройстве.

Атакующие используют вредоносный POST-запрос к /hedwig.cgi, эксплуатируя CVE-2024-0769 для доступа к конфиденциальным файлам конфигурации (getcfg) через fatlady.php, нацеливалась на учетные данные пользователя.

Мотивы злоумышленников пока не установлены, но тот факт, что хакеры ищут пользовательские пароли, может свидетельствовать об их намерении перехватить контроль над устройствами.

«На данный момент неясно, для чего предполагается использовать раскрытую информацию, но следует учитывать, что эти устройства никогда не получат патчи, — объясняют исследователи. —Любая информация, полученная с такого устройства, останется ценной для злоумышленников на протяжении всего срока его службы устройства, то есть пока оно подключено к интернету».

Публичный эксплоит, на который опираются нынешние атаки, нацелен на файл DHCPS6.BRIDGE-1.xml вместо DEVICE.ACCOUNT.xml, и его можно использовать и для других конфигурационных файлов, включая: ACL.xml.php, ROUTE.STATIC.xml.php, INET.WAN-1.xml.php и WIFI.WLAN-1.xml.php.

Эти файлы могут содержать конфигурации ACL (access control lists), NAT, настройки брандмауэра, учетных записей и так далее.

Специалисты GreyNoise уже подготовили список файлов, которые могут быть задействованы в атаках на CVE-2024-0769.