Аналитики компании «Доктор Веб» выявили Linux-версию известного трояна TgRat, применяемого для целевых атак. Одной из примечательных особенностей этой малвари является то, что она управляется посредством Telegram-бота.

Изначально TgRat, написанный для Windows, был обнаружен еще в 2022 году. Он представлял собой небольшую вредоносную программу, созданную под конкретные устройства, с которых злоумышленники планировали похитить конфиденциальную информацию.

Тогда исследователи рассказывали, что TgRat использует Telegram в качестве управляющего сервера. Сервером выступала закрытая группа в мессенджере, и коммуникация осуществлялась с помощью Telegram API (библиотека github.com/wrwrabbit/telegram-bot-api-go).

Как теперь сообщают в «Доктор Веб», адаптированная для Linux версия TgRat была обнаружена при расследовании инцидента, запрос на которое поступил от неназванной компании, предоставляющей услуги хостинга. Антивирус компании обнаружил подозрительный файл на сервере одного из клиентов, и этим файлом оказался дроппер трояна, который распаковывал в целевую систему TgRat (Linux.BackDoor.TgRat.2).

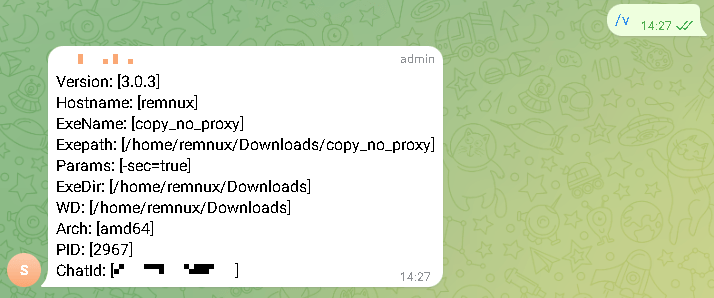

Новая версия малвари тоже создавалась для атак на конкретные машины: при запуске она сверяет хеш имени машины со строкой, вшитой в тело трояна. Если значения не совпадают, TgRat завершает свой процесс. В случае успешного запуска троян подключается к сети и реализует схему взаимодействия со своим управляющим сервером, в качестве которого выступает Telegram-бот.

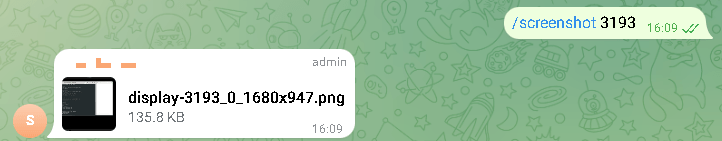

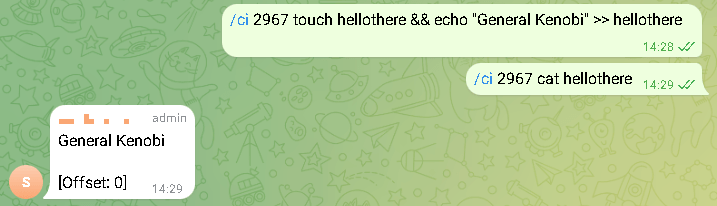

Управление трояном осуществляется через закрытую группу в мессенджере, к которой подключен Telegram-бот. Используя мессенджер, злоумышленники могут отдавать команды малвари: например, скачать файлы из скомпрометированной системы, сделать снимок экрана, удаленно выполнить команду или загрузить файл, используя вложения.

В отличие от Windows-версии, код этого трояна зашифрован с помощью RSA, а для выполнения команд использовался интерпретатор bash, что позволяло выполнять целые скрипты в рамках одного сообщения. Каждый экземпляр трояна имеет собственный идентификатор — таким образом злоумышленники могли отправлять команды нескольким ботам, подключив их все к одному чату.

Исследователи отмечают, что такую атаку можно выявить при внимательном анализе сетевого трафика. Ведь обмен данными с серверами Telegram характерен для пользовательских компьютеров, но никак не для серверов в локальной сети.