Специалисты Human Security обнаружили «масштабную мошенническую операцию» Konfety, в которой задействованы сотни приложений из Google Play Store. Исследователи предупреждают, что злоумышленники нашли новый способ маскировки своих вредоносных приложений и рекламного трафика.

Кампания получила кодовое название Konfety (слово «Конфеты» транслитом), так как в ней используется рекламный SDK, связанный с российской рекламной сетью CaramelAds.

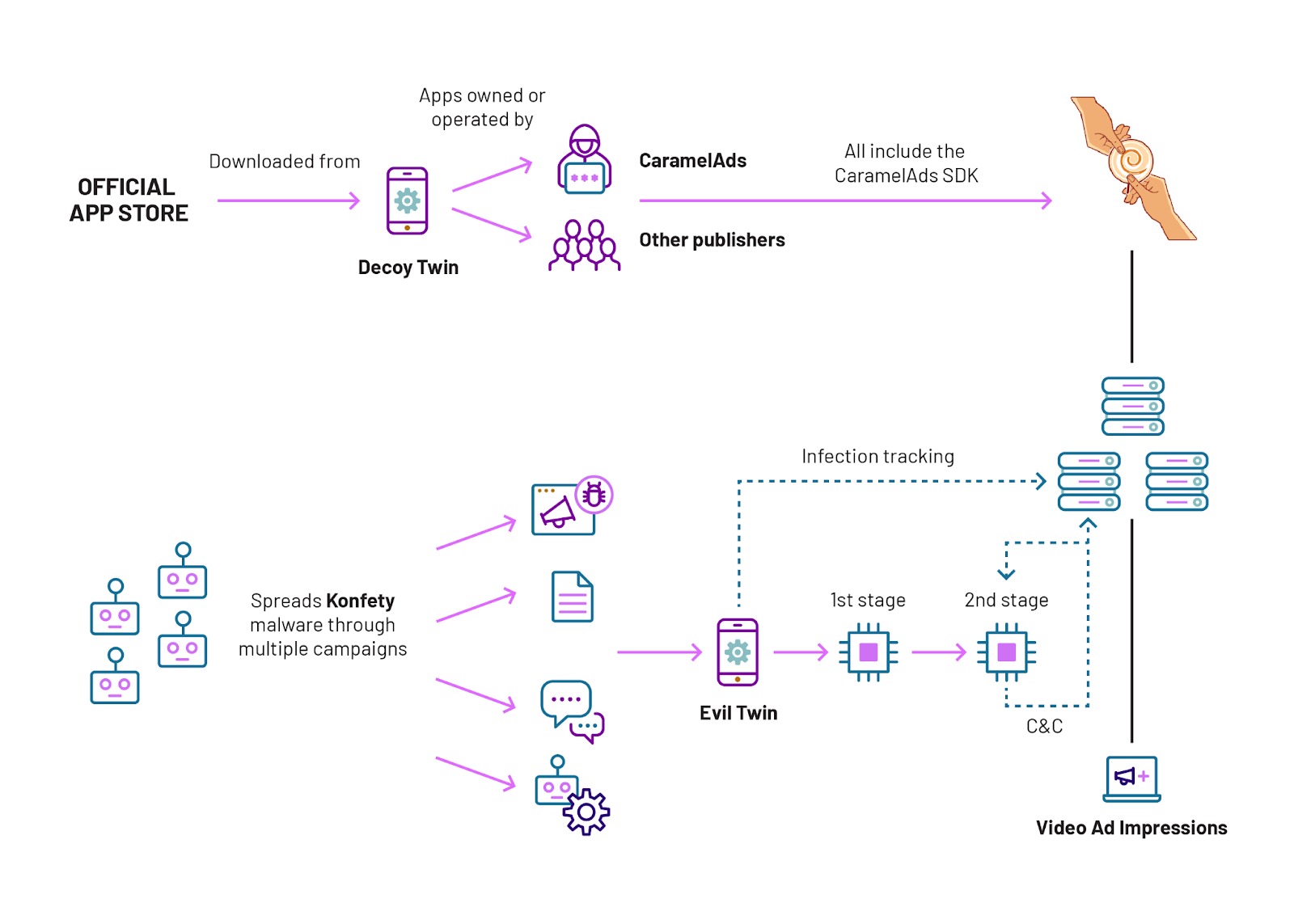

«Konfety это новая форма мошенничества и обфускации, в которой злоумышленники используют “злых двойников” безвредных приложений-приманок, доступных в популярных магазинах приложений», — рассказывают специалисты.

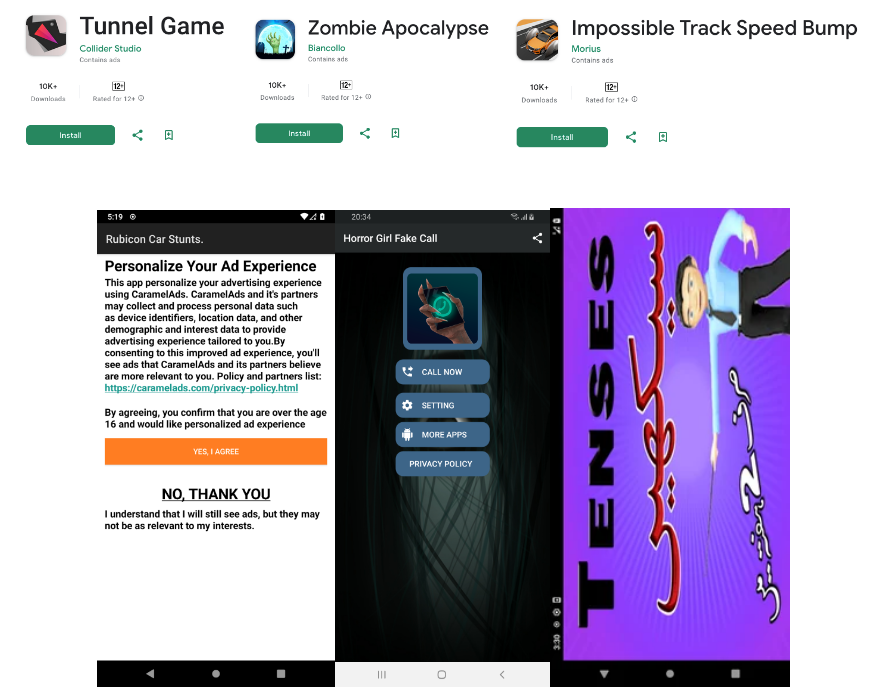

Так, безвредные приложения-приманки, которых насчитывается более 250 штук, распространяются через Google Play Store и используются для придания SDK видимой легитимности. Эти приложения обладают упрощенной функциональностью, построены на базе похожих шаблонов и используют в своем коде CaramelAds SDK.

В свою очередь, их «злые двойники» тоже содержат CaramelAds SDK, но распространяются с помощью вредоносной рекламы и предназначены для рекламного мошенничества, мониторинга поисковых запросов жертв, установки браузерных расширений и боковой загрузки APK-файлов на устройства пострадавших.

Уникальной особенностью этой кампании является то, что «злой двойник» в итоге выдает себя за безобидное приложение-приманку, подменяя ID приложения и ID издателей для показа рекламных объявлений. Таким образом, трафик выглядит как легитимный, исходящий от «чистой» версии приложения.

По словам специалистов, оба набора приложений (приманки и двойники) работают в одной и той же инфраструктуре, что позволяет злоумышленникам масштабировать свои операции экспоненциально, по мере необходимости.

При этом приложения-приманки не только содержат уведомления GDPR, ведут себя нормально и работают, но большинство из них вообще не показывает рекламу.

«Такой механизм маскировки “приманка/злой двойник” — это новый способ, который злоумышленники используют для маскировки мошеннического трафик под легитимный, — пишут исследователи. — На пике масштабы связанной с Konfety активности достигали 10 миллиардов запросов в день».

Таким образом, Konfety использует возможности своего SDK для рекламного мошенничества, значительно усложняя задачу по распознаванию вредоносного и легитимного трафика.

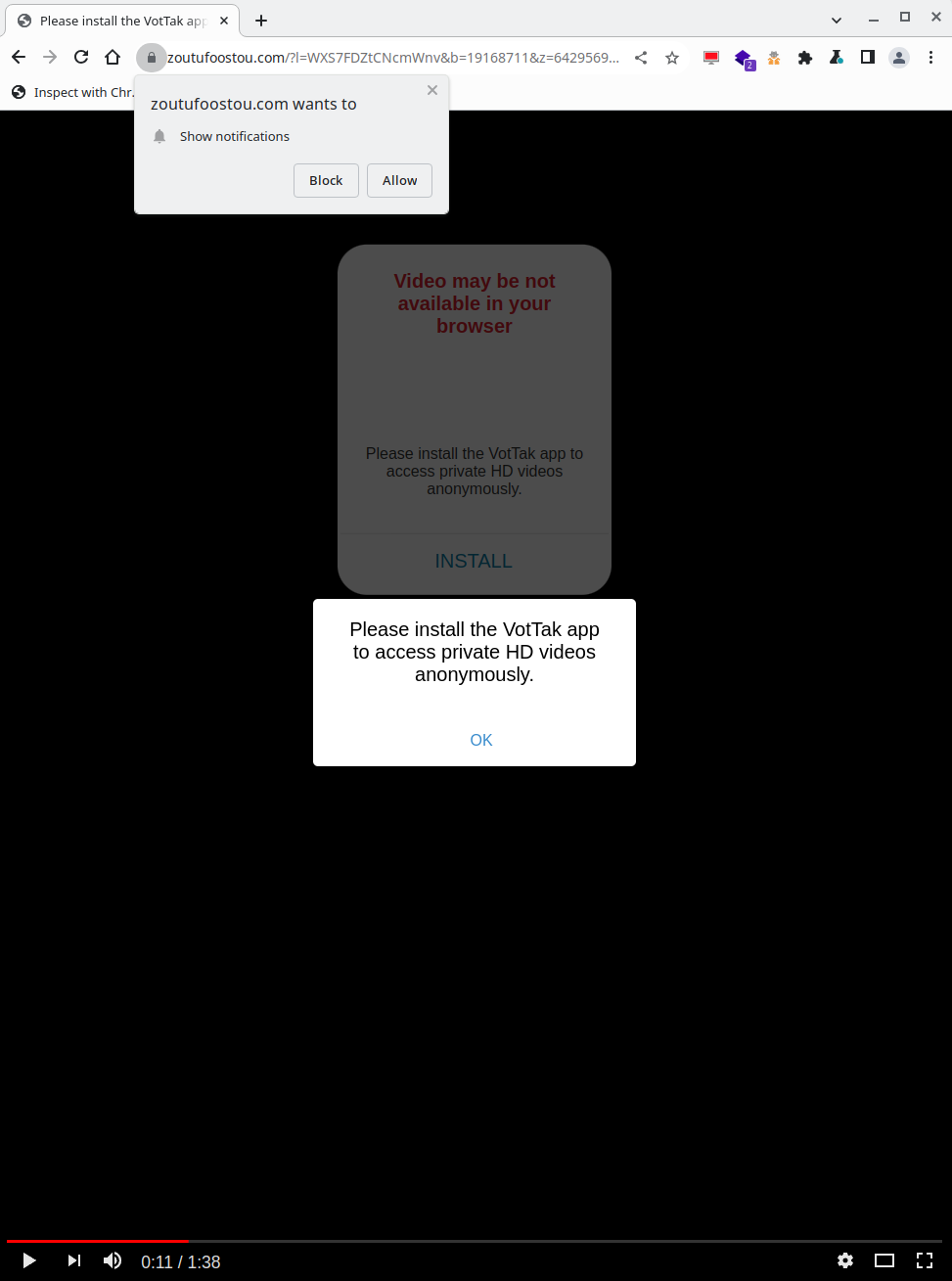

Как уже было сказано выше, «злые двойники» приложений Konfety распространяются с помощью вредоносной рекламы (мошенники рекламируют APK-моды и другое ПО, включая Letasoft Sound Booster). Такие объявления приводят жертв на контролируемые злоумышленниками домены, в роли которых обычно выступают взломанные сайты под управлением WordPress, а также другие платформы, позволяющие загружать контент, включая Docker Hub, Google Sites, OpenSea и так далее.

Пользователи, перешедшие по таким URL, перенаправляются на домен, который обманом вынуждает их загрузить вредоносное приложение-двойника. Оно, в свою очередь, выступает в качестве дроппера первого этапа, который расшифровывается из ассетов APK-файла и используется для организации C2-коммуникаций.

В итоге вредоносное приложение пытается скрыть свою иконку с главного экрана устройства и запускает DEX-пейлоад второго этапа, который отвечает за показ внеконтекстной полноэкранной видеорекламы, когда жертва находится на главном экране устройства или использует другие приложения.

«В основе операции Konfety лежат именно злые приложения-двойники, — рассказывают исследователи. — Такие приложения имитируют соответствующие приложения-приманки, копируя их ID/имена пакетов и ID издателей. Сетевой трафик, получаемый от злых приложений-двойников, по своей функциональности идентичен сетевому трафику, получаемому от приложений-приманок. То есть рекламные объявления, отображаемые злыми двойниками, используют в запросе имена пакетов приложений-приманок».

Эксперты предупреждают, что злоумышленники также могут использовать CaramelAds SDK для открытия сайтов с помощью браузера по умолчанию, отправки уведомлений пользователям (которые будут побуждать их перейти по вредоносным ссылкам) или загрузки модифицированных версий других рекламных SDK.

Более того, пользователей, установивших на свои устройства вредоносные приложения-двойники, побуждают добавить на главный экран устройства виджет для быстрого поиска, который имитирует обычный поисковый виджет Google, но тайно отслеживает все поисковые запросы и передает информацию на домены vptrackme[.]com и youaresearching[.]com.

«Злоумышленники понимают, что прямое размещение вредоносных приложений в магазинах нельзя назвать надежным способом, и они находят креативные и изощренные методы для уклонения от обнаружения и осуществления стабильных долгосрочных мошеннических операций, — заключают исследователи. — Все чаще встречаются злоумышленники, создающие посреднические SDK-компании и использующие SDK для злоупотребления издателями с хорошей репутацией».

По словам специалистов, операторы Konfety сменили платформы для видеорекламы, которыми злоупотребляли, после того как заметили, что находятся под наблюдением.