По данным специалистов Trend Micro, группировка Void Banshee активно использовала свежую 0-day уязвимость Windows MSHTML для выполнения произвольного кода через Internet Explorer.

Уязвимость CVE-2024-38112 была устранена в рамах июльского «вторника обновлений» и представляет собой проблему типа platform spoofing в Windows MSHTML. Эту проблему обнаружил специалист Check Point Research Хайфей Ли (Haifei Li) и эксперты компании Trend Micro.

При этом исследователи предупреждали, что эксплуатирующая этот недостаток малварь существовала с января 2023 года, то есть уязвимость давно находилась под атаками.

Группировка Void Banshee в основном нацелена на организации в Северной Америке, Европе и Южной Азии с целью кражи информации и получения финансовой выгоды. Хакеры использовали проблему CVE-2024-38112 в качестве уязвимости нулевого дня для заражения жертв стилером Atlantida, который был обнаружен в январе 2024 года.

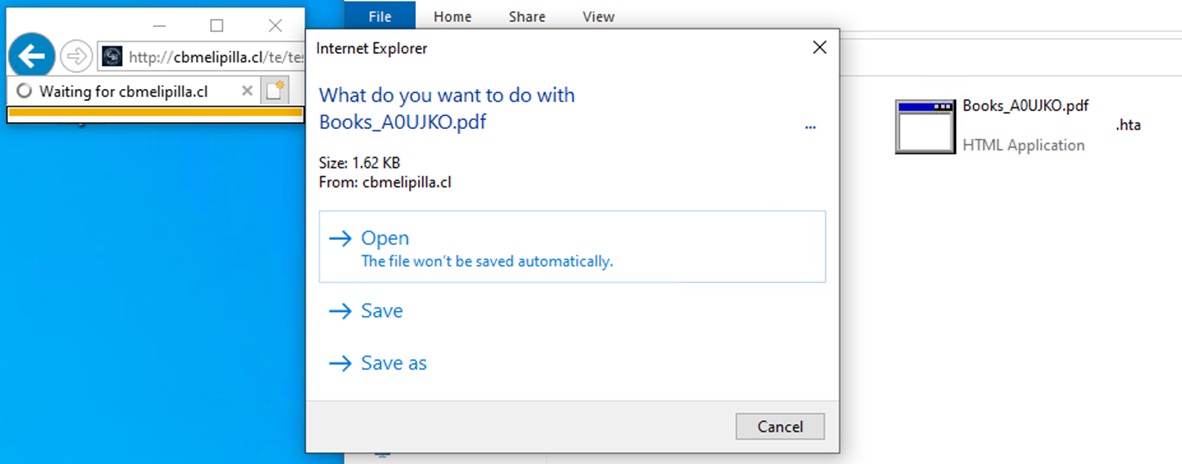

Как и в описанных ранее атаках, Void Banshee использовала файлы интернет-ярлыков (.url) для злоупотребления MSHTML и директивами x-usc с целью выполнения кода непосредственно через отключенный в Windows Internet Explorer. Так, уязвимость позволяла хакерам использовать CVE-2024-38112 для создания URL, которые приводили к выполнению файлов HTML Application (HTA) через процесс IE.

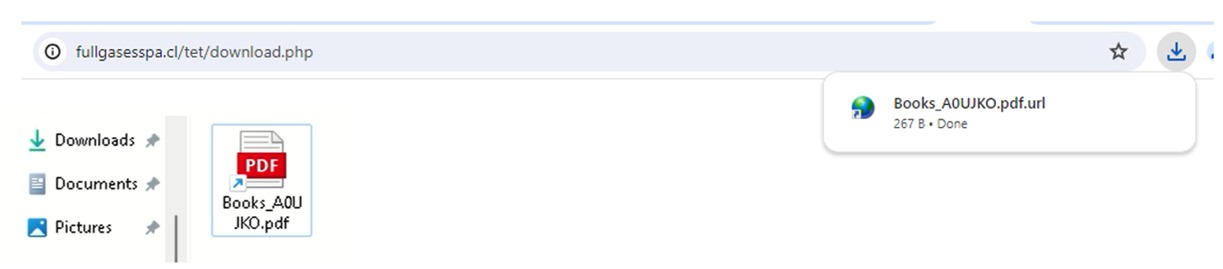

В Trend Micro рассказывают, что атаки начинались с рассылки целевых фишинговых сообщений, в которых под видом PDF-файлов с книгами распространялись файлы .url. Эти файлы использовали 0-day для открытия отключенного в Windows IE и перенаправления жертв на вредоносный сайт, содержащий файл HTA.

HTML-файл, размещенный на домене, контролируемом злоумышленниками, позволял им контролировать размер окна просмотра сайта и скрыть последующую загрузку. По умолчанию IE предлагает пользователю открыть или сохранить HTML-приложение, но злоумышленники добавили пробелы в расширение файла HTA, чтобы создать видимость того, что загружается файл PDF.

После запуска HTA-файла цепочка заражения продолжалась выполнением серии скриптов, троянского загрузчика LoadToBadXml и шелл-кода Donut, а внутри памяти процесса RegAsm.exe в итоге осуществлялась расшифровка и выполнение стилера Atlantida.

Отмечается, что эти атаки схожи с эксплуатацией проблемы CVE-2021-40444, тоже связанной с MSHTML. Этот баг так же использовался хакерами как уязвимость нулевого дня несколько лет назад.

По словам экспертов, Atlantida похищает пароли и другую информацию из FileZilla, Steam, Telegram, криптовалютных кошельков и расширений, а также различных браузеров. Кроме того, Atlantida может делать скриншоты, похищать файлы и собирать подробную информацию о системе.

«Злоумышленники все еще могут использовать такие реликты Windows, как IE, для заражения пользователей и организаций программами-вымогателями, бэкдорами или для выполнения других видов вредоносного ПО. Способность APT-группировок, подобных Void Banshee, использовать отключенные службы, такие как IE, представляет собой серьезную угрозу для организаций по всему миру», — заключают в Trend Micro.