В начале июля специалисты «Лаборатории Касперского» зафиксировали две волны таргетированных почтовых рассылок с вредоносными архивами или ссылками внутри. Получателями этих писем, нацеленных на российские компании, были около 1000 сотрудников организаций из сфер производства, финансов и энергетики, а также государственных учреждений.

Первая волна рассылок прошла 5 июля и затронула около 400 пользователей, вторая, более массовая, была замечена 10 июля — получателями стали свыше 550 пользователей.

Сообщается, что в некоторых случаях злоумышленники писали от лица контрагентов атакуемых организаций в ответ на уже существующую цепочку писем. Исследователи полагают, что для этого хакеры использовали взломанные почтовые ящики либо ранее похищенные переписки. Так, письма, продолжающие старую переписку, вызывают больше доверия у потенциальных жертв.

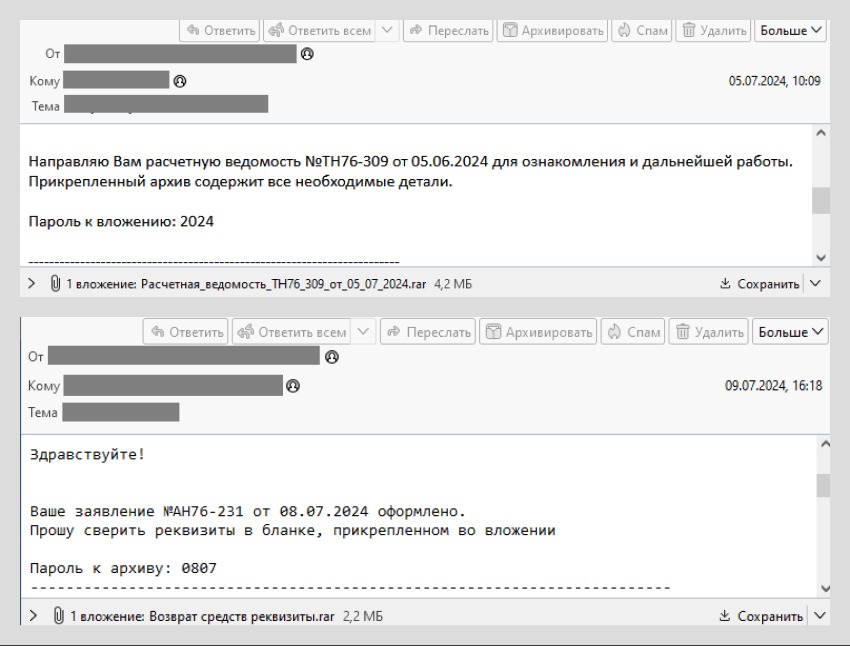

В письмах атакующие распространяли RAR-архив, который мог находиться во вложении или загружаться из Google Drive по ссылке в теле письма. В большинстве случаев архив был защищен паролем, который также был указан в письме.

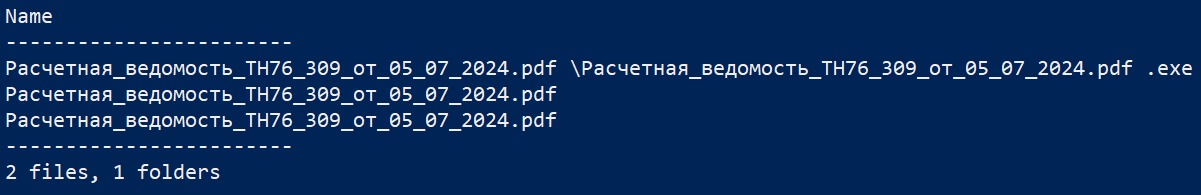

Внутри архива находился документ-приманка, а также одноименная папка, содержащая файл, обычно с двойным расширением (например, «Счет-Фактура.pdf .exe»). Такая структура архива использовалась для эксплуатации уязвимости в WinRAR (CVE-2023-38831), обнаруженной в прошлом году.

При этом атакующие постоянно меняли легенду, под видом которой просили скачать и открыть вредоносный архив, создавали уникальные и убедительные тексты писем, чтобы не вызывать сомнений у потенциальных получателей.

В случае открытия упомянутого файла на устройство жертвы должна была установиться малварь семейства Backdoor.Win64.PhantomDL. Вредонос написан на языке Go, сильно обфусцирован и отличается использованием нестандартной версии упаковщика UPX. PhantomDL впервые был замечен в марте 2024 года, а предшествовал ему инструмент PhantomRAT, написанный на .NET. По сути это то же ПО, только написанное на другом языке.

Малварь использовалась для установки и запуска различных вредоносных утилит, в том числе для удаленного администрирования. В частности, исследователи замечали в подобных атаках установку утилит rsockstun и ngrok для туннелирования трафика, sshpass для доступа к компьютеру по SSH и других.

Кроме того, этот бэкдор используется для загрузки различных файлов с компьютера жертвы на сервер злоумышленников. Как правило, это результаты и логи выполнения различных утилит, но также возможна и загрузка любых других конфиденциальных документов.

На основании применявшейся в атаках малвари, индикаторов компрометации, а также тактик, техник и процедур злоумышленников, эксперты полагают, что за атаками PhantomDL стоит хакерская группировка Head Mare.

Также в отчете отмечается, что аналогичные по оформлению, целям, названиям и формату вложений рассылки наблюдались и ранее, однако в них распространялось другое вредоносное ПО. В частности, с конца апреля по начало июня 2024 года исследователи обнаруживали письма с похожим содержанием: во вложении якобы находились документы, защищенные паролем по требованию министерства, а сам пароль был указан в тексте письма.

В этих письмах распространялись экземпляры малвари DarkWatchman RAT, которая предоставляет злоумышленникам удаленный доступ к зараженной системе.