Специалисты Check Point сообщают, что группировка Stargazer Goblin создала масштабный сервис для распространения малвари и использует для этого более 3000 аккаунтов на GitHub, через которые в настоящее время доставляются инфостилеры.

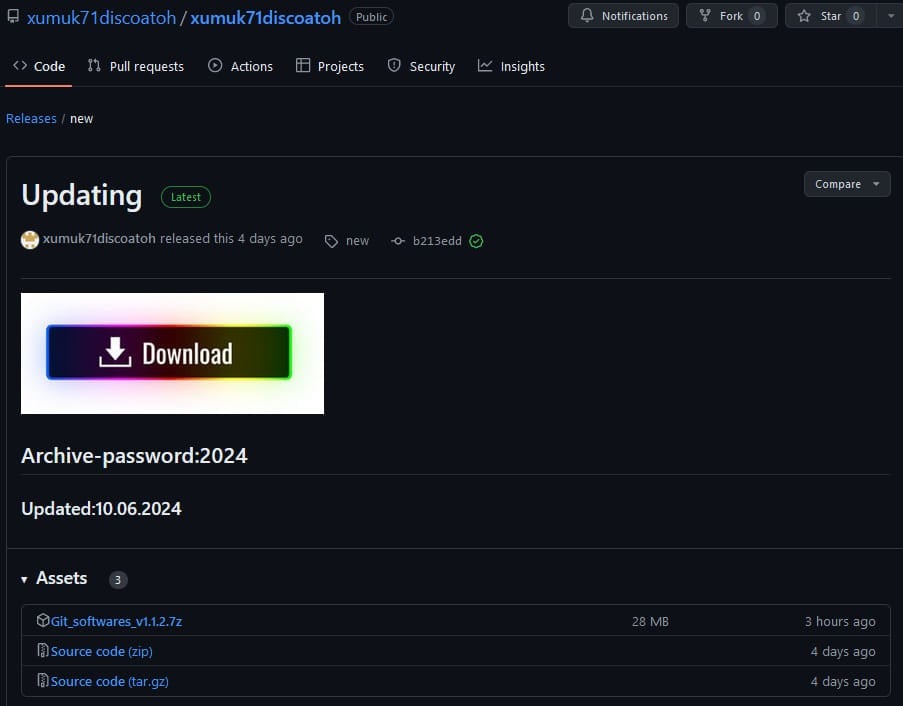

Сервис хакеров называется Stargazers Ghost Network. Он использует репозитории на GitHub и взломанные сайты под управлением WordPress для распространения защищенных паролем архивов, содержащих малварь. В большинстве случаев вредоносные программы представляют собой инфостилеры (включая RedLine, Lumma, Rhadamanthys, RisePro и Atlantida).

Исследователи пишут, что это первый случай обнаружения настолько хорошо организованной и крупной преступной схемы, работающей через GitHub.

«Кампании, проводимые Stargazers Ghost Network, и вредоносное ПО, распространяемое через этот сервис, чрезвычайно успешны, — гласит отчете Check Point. — За короткий промежуток времени тысячи жертв установили ПО из легитимных на первый взгляд репозиториев, не подозревая о злом умысле. Ориентированные на жертв фишинговые шаблоны позволяют злоумышленникам атаковать пользователей с определенными профилями и онлайн-аккаунтами, что делает такие заражения еще более ценными».

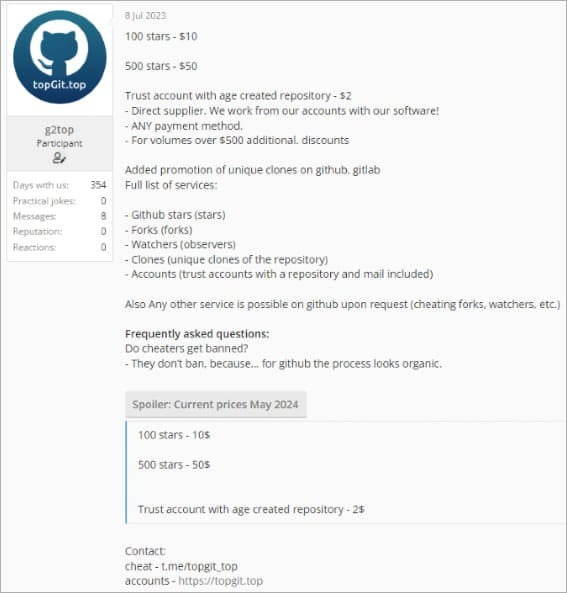

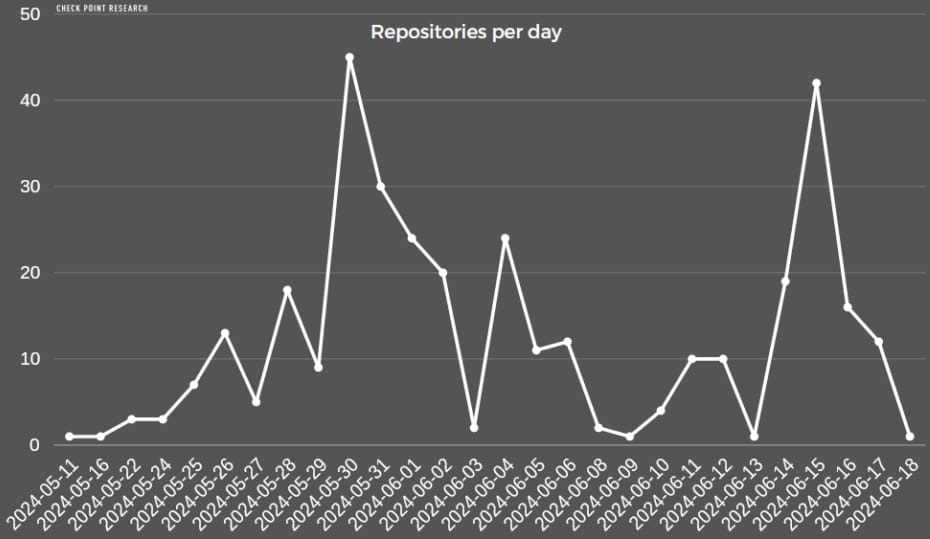

С июня 2023 года участники Stargazer Goblin активно рекламируют свой сервис по распространению малвари в даркнете. Однако исследователи пишут, что обнаружили доказательства его активности еще в августе 2022 года, и полагают, что с момента запуска сервиса хакеры заработали более 100 000 долларов.

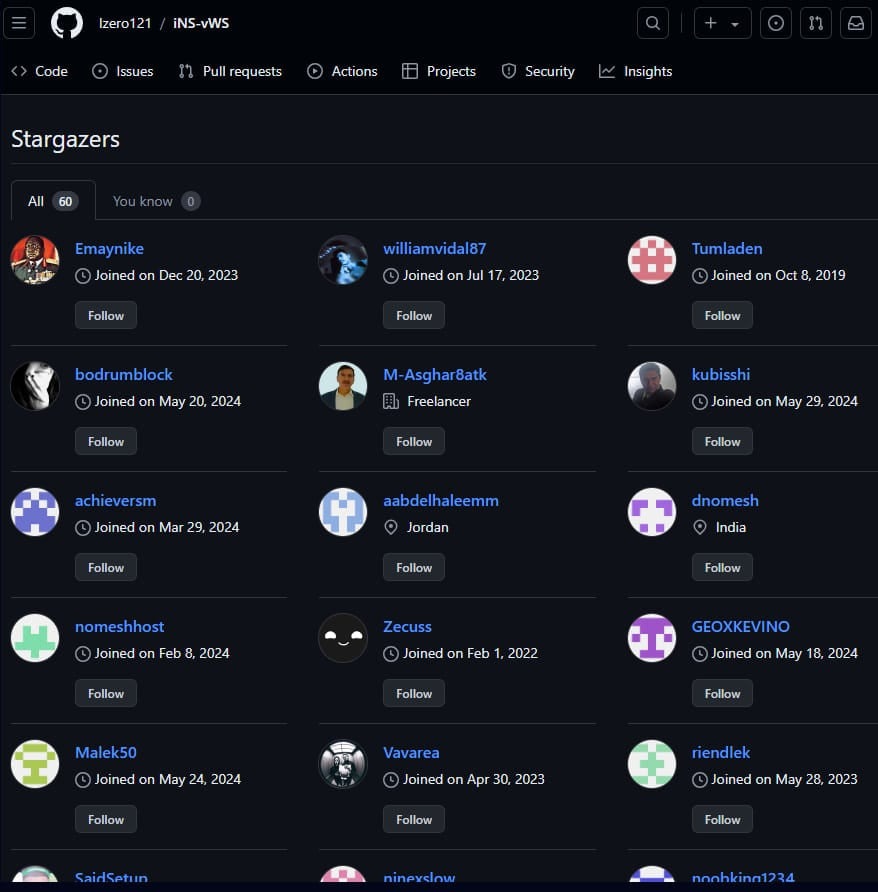

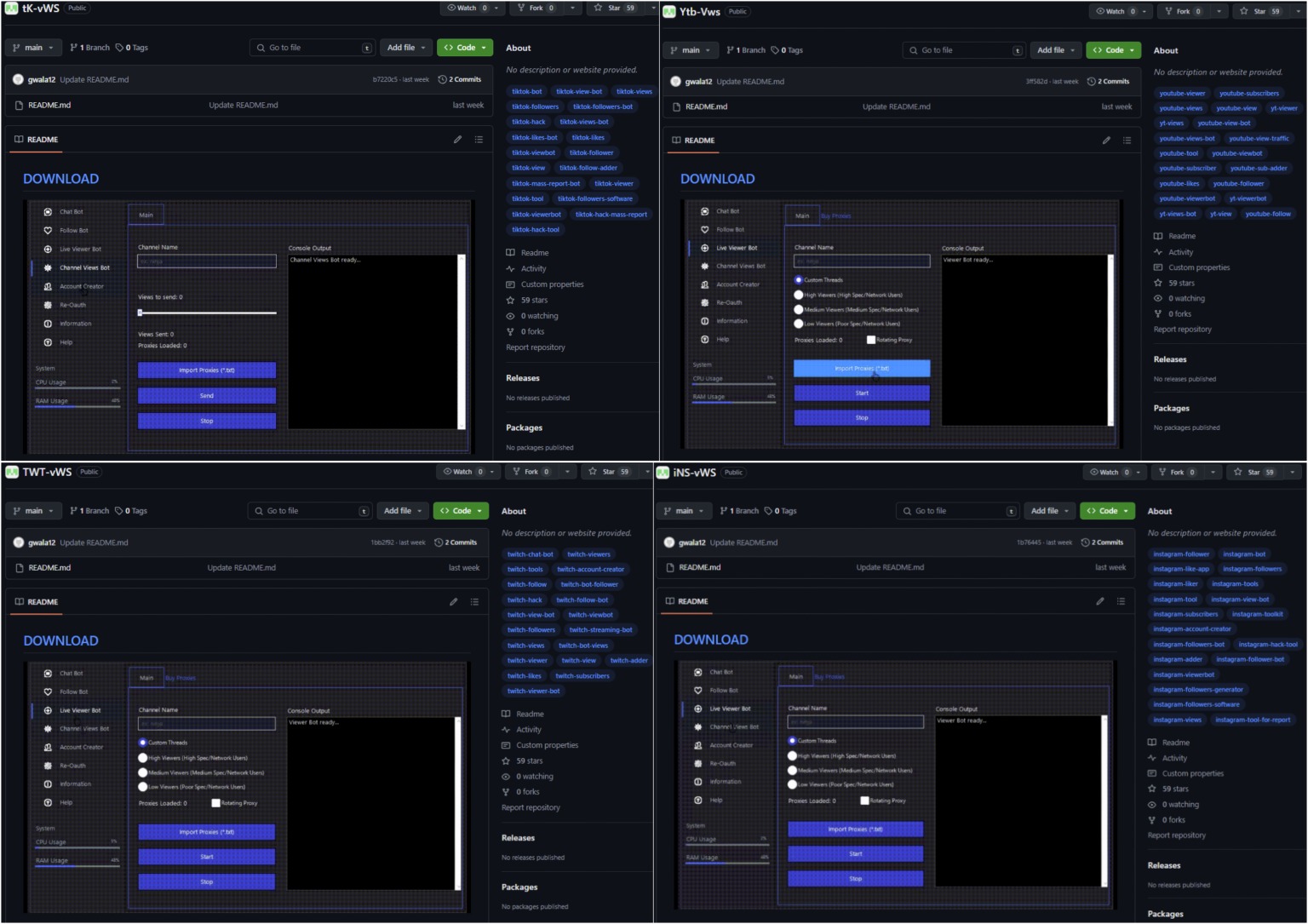

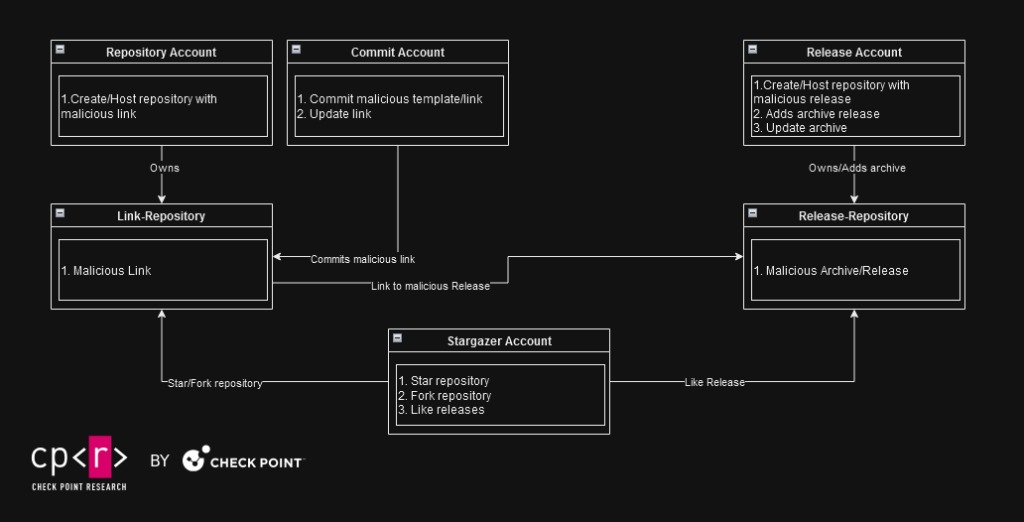

По данным специалистов, Stargazer Goblin разработали схему, в рамках которой они создают сотни репозиториев, используя для этого 3000 «аккаунтов-призраков». Такие аккаунты добавляют звезды, создают форки и подписываются на вредоносные репозитории, чтобы повысить их видимую легитимность и увеличить вероятность попадания в раздел с трендами на GitHub.

Вредоносные репозитории используют названия реальных проектов и теги, ориентированные на конкретные интересы, например криптовалюты, игры и социальные сети.

«Аккаунты-призраки» выполняют разные роли. Так, одна группа отвечает за фишинговый шаблон, другая — за фишинговые изображения, а третья — за саму малварь, что придает схеме определенную устойчивость.

«Третий тип аккаунтов, который распространяет вредоносное ПО, с большей вероятностью будет обнаружен. Когда это происходит, GitHub банит учетную запись, репозиторий и связанные с ним релизы. В ответ на это Stargazer Goblin обновляет фишинговый репозиторий первого типа аккаунтов ссылкой на новый активный вредоносный релиз. Это позволяет схеме продолжать работу с минимальными потерями, когда распространяющий вредоносное ПО аккаунт оказывается заблокирован».

В Check Point рассказывают, что обнаружили на YouTube туториал для неназванного ПО, который ссылался на один из GitHub-репозиториев Stargazers Ghost Network. Исследователи считают, что это мог быть один из многочисленных каналов, используемых для перенаправления трафика на фишинговые репозитории и сайты, распространяющие малварь.

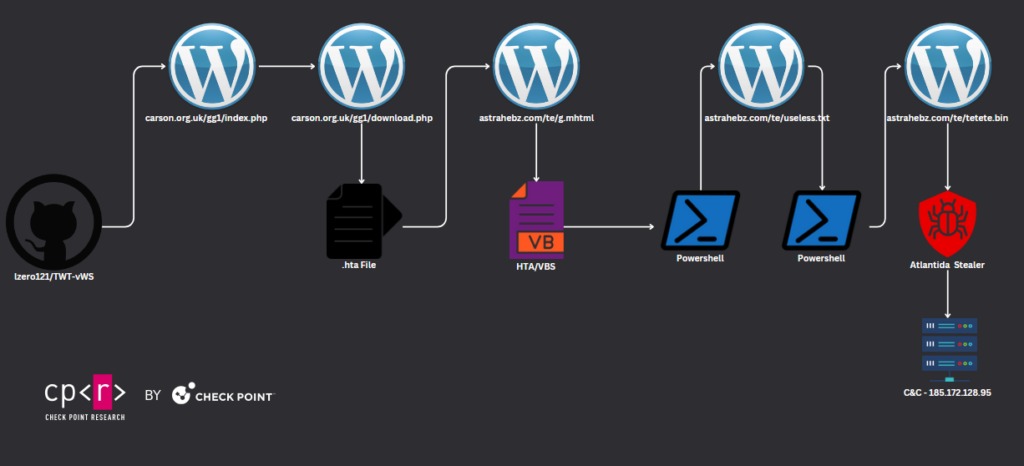

В одном из приведенных исследователями примеров, GitHub-репозиторий перенаправлял посетителей на взломанный сайт на базе WordPress, откуда жертвам предлагалось загрузить ZIP-архив, содержащий HTA-файл с VBScript. Этот VBScript инициировал выполнение двух PowerShell-скриптов, которые в итоге приводили к развертыванию стилера Atlantida в системе пользователя.

Хотя специалисты GitHub активно борются с многочисленными вредоносными репозиториями, удалив более 1500 из них с мая 2024 года, в Check Point отмечают, что более 200 репозиториев по-прежнему активны и продолжают распространять вредоносное ПО.

Исследователи рекомендуют пользователям, пришедшим на GitHub через вредоносную рекламу, результаты поиска Google, видеоролики на YouTube, Telegram или социальные сети, быть очень осторожными при загрузке файлов и переходе по сслыкам.

Особенно это касается защищенных паролем архивов, которые не могут быть проверены антивирусным ПО. Такие файлы рекомендуется распаковывать на виртуальной машине и проверять содержимое антивирусом. А если виртуальная машина недоступна, можно воспользоваться VirusTotal.