С начала 2024 года специалисты FACCT обнаружили более тысячи фишинговых рассылок, распространяющих вредоносное ПО и направленных на предприятия, государственные учреждения, а также банки в России и Беларуси. Эксперты полагают, что за этими атаками стоит группировка ТА558.

Считается, что ТА558 активна с 2018 года и основные цели группы — это финансовые учреждения, государственные организации и компании из туристической отрасли. Хакеры активно используют многоэтапные фишинговые атаки и социальную инженерию для внедрения малвари на компьютеры жертв, размещения полезных нагрузок на легитимных серверах, а также применяют вредоносное ПО для кражи данных и удаленного контроля над системами жертв.

В новых атаках специалисты FACCT выявили характерные для группировки методы стеганографии (сокрытия информации внутри файлов или изображений) при передаче полезных нагрузок, а также использование вредоносных файлов, в именах которых использовались слова «Love» и «Kiss».

В отчете исследователи отмечают, что атакующие продолжают эксплуатировать старую уязвимость в Microsoft Office (CVE-2017-11882), обнаруженную и исправленную еще в 2017 году. Это свидетельствует о том, что такие атаки, к сожалению, все еще успешны и эффективны, а использование устаревших уязвимостей указывает на недостаточно обновление систем у многих пользователей.

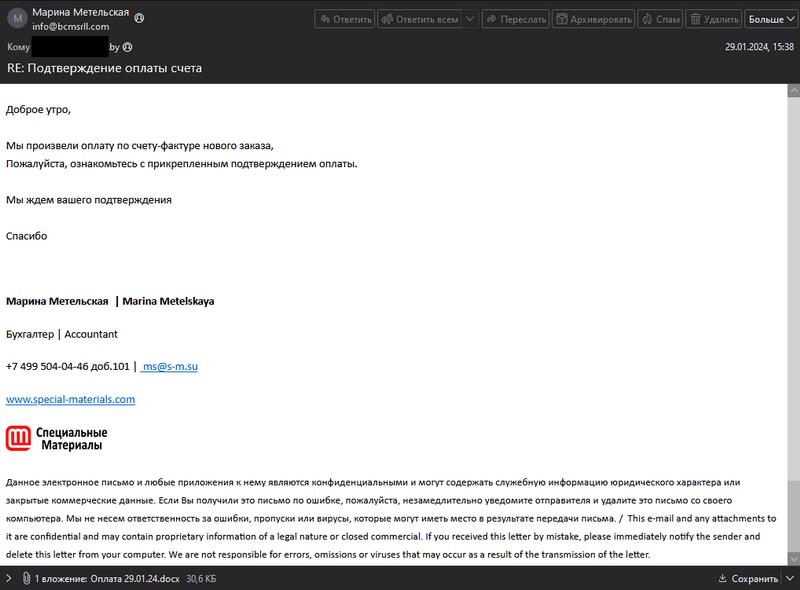

С начала 2024 года специалисты перехватили 202 фишинговых письма, направленных с адресов электронной почты export@bcmsrll[.]com, expo@bcmsrll[.]com, info@bcmsrll[.]com и contact@bcmsrll[.]com. Отмечается, что в период с 1 января 2024 года по 25 мая 2024 года злоумышленники перемещали домен bcmsrll[.]com между тремя различными хостами, где размещался почтовый сервер AutoSMTP.

Фишинговые письма были написаны на русском, английском, турецком, румынском и итальянском языках. Язык выбирался в зависимости от географического расположения компании, от имени которой отправлялось письмо.

Послания хакеров могли направляться как целевым образом (с указанием в тексте письма обращения к конкретному получателю), так и в ходе массовой рассылки — без какой-либо конкретики.

Письма содержали вложения в формате .docx или .xls, при открытии которых запускался макрос, направлявший запрос к ресурсу hxxp://tau[.]id/0vzd8, информация о котором содержалась в теле файла. Также макрос развивал еще одно направление атаки, загружая на машину жертвы VBS-скрипт xmass.vbs.

Именно xmass.vbs эксплуатировал упомянутую уязвимость CVE-2017-11882, связанную с ошибкой в обработке объектов памяти. В результате эксплуатации бага при открытии специально подготовленного документа происходит переполнение буфера, что позволяет злоумышленникам выполнить произвольный код в системе жертвы.

Далее малварь осуществляет вызов Windows PowerShell, которому передаются параметры, извлеченные из файла xmass.vbs. При этом параметр передается с использованием стеганографии, чтобы предотвратить возможное обнаружение запускаемых процессов и инъекций в действующие.

Большинство изученных писем хакеров содержали RAT-малварь Agent Tesla или Remcos. После запуска на компьютере жертвы, такой вредонос закрепляется в системе, скрывается от пользователя и предоставляет атакующему доступ к зараженному устройству.

Это позволяет хакерам захватывать видео с веб-камер, управлять буфером обмена и мышью, отображать уведомления, загружать и запускать файлы, собирать информацию о системе, скрывать экраны и окна операционной системы, перехватывать аудио и нажатия клавиш, а также похищать пользовательские данные.