Исследователь обнаружил уязвимость в последней версии WhatsApp для Windows, которая позволяет отправлять Python- и PHP-вложения, которые будут выполнены без предупреждения, если пользователь их откроет.

Обнаруженная в WhatsApp проблема похожа на баг, который нашли в Telegram для Windows в апреле текущего года. Напомним, что тогда злоумышленники научились обходить предупреждения мессенджера и добивались удаленного выполнения кода при отправке жертве Python-файлов (.pyzw).

Похожую проблему в WhatsApp обнаружил ИБ-иследователь Саумьяджит Дас (Saumyajeet Das), который экспериментировал с типами файлов, которые можно прикреплять к чатам в WhatsApp, и проверял, разрешает ли приложение что-нибудь опасное.

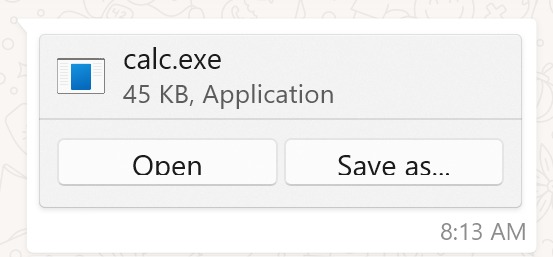

Так, при отправке потенциально опасного файла (например, .exe) WhatsApp предлагает получателю два варианта: «Открыть» или «Сохранить как». Однако при попытке открыть некоторые файлы мессенджер отображает ошибку, оставляя пользователю только возможность сохранить файл на диск и запустить оттуда.

Как сообщает издание Bleeping Computer, такое поведение характерно для файлов .EXE, .COM, .SCR, .BAT и Perl в клиенте WhatsApp для Windows. Также Дас обнаружил, что WhatsApp блокирует выполнение .DLL, .HTA и VBS. Запустить их можно только после сохранения на диск.

Однако специалист выяснил, что есть три типа файлов, запуск которых клиент WhatsApp не блокирует. Это файлы .PYZ (Python ZIP), .PYZW (PyInstaller) и .EVTX (файл журнала событий Windows). Журналисты также обнаружили, что мессенджер не блокирует PHP-скрипты (.PHP).

Отмечается, что для успешной атаки необходимо, чтобы в системе жертвы был установлен Python, что ограничивает круг потенциальных жертв разработчиками ПО, исследователями и продвинутыми пользователями. Тем не менее, если все условия соблюдены, получателю достаточно нажать кнопку «Открыть» и полученный скрипт автоматически выполнится.

Дас уведомил Meta* о проблеме через программу bug bounty еще 3 июня 2024 года, и 15 июля компания ответила, что об этом уже сообщали другие специалисты, и все уже должно быть исправлено.

Однако уязвимость по-прежнему работает в последней версии WhatsApp для Windows, и ее удалось воспроизвести на машине под управлением Windows 11 (2.2428.10.0).

При этом разработчики WhatsApp сообщили журналистам Bleeping Computer, что вообще не планируют добавлять Python-скрипты в список файлов, открытие которых блокируется по умолчанию. Представители компании объяснили изданию, что не видят проблемы, поэтому выпуск исправлений не планируется.

«Мы ознакомились с предложением исследователя и высоко оценили его работу. Вредоносное ПО может принимать различные формы, в том числе в виде загружаемых файлов, призванных обмануть пользователя. Именно поэтому мы предупреждаем пользователей никогда не кликать и не открывать файлы от незнакомых людей, независимо от того, как они их получили — через WhatsApp или любое другое приложение», — заявили в компании.

Также представители компании добавили, что в WhatsApp существует система, предупреждающая пользователей о том, что им пишут люди, которых нет в списке контактов, или номера телефонов которых зарегистрированы в другой стране.

Дас сообщил журналистам, что разочарован тем, как разработчики реагируют на ситуацию.

«Просто добавив расширения .pyz и .pyzw в черный список, Meta* могла бы предотвратить потенциальную эксплуатацию через эти файлы», — сетует исследователь.

*Деятельность компании Meta признана экстремистской и запрещена на территории РФ.