Масштабная фишинговая кампания, получившая название EchoSpoofing, эксплуатировала ошибки в сервисе для защиты электронной почты компании Proofpoint. В результате фишеры рассылали миллионы поддельных писем в день, выдавая себя за крупные компании (Disney, Nike, IBM, Coca-Cola и так далее).

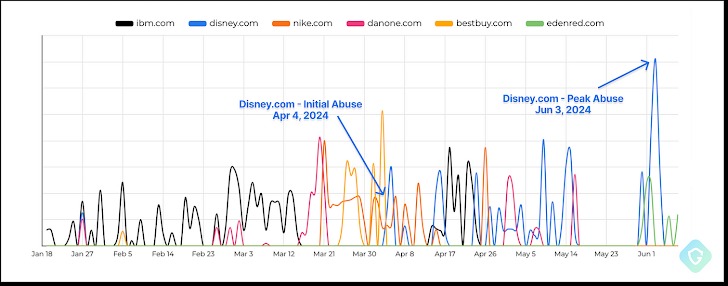

По информации специалистов Guardio Labs эта кампания началась еще в январе 2024 года, и каждый день стоящие за ней мошенники рассылали в среднем 3 млн поддельных писем (пик в размере 14 млн писем в день был достигнул в начале июня).

Фишинговые письма EchoSpoofing предназначались для кражи конфиденциальной информации и проведения несанкционированных платежей. Все они содержали корректно настроенные подписи Sender Policy Framework (SPF) и Domain Keys Identified Mail (DKIM), благодаря чему казались получателям подлинными.

Исследователи рассказывают, что обнаружили связанную с этой кампанией проблему в системе безопасности relay-серверов электронной почты Proofpoint. В мае 2024 года они уведомили разработчиков об ошибке и помогли ее устранить.

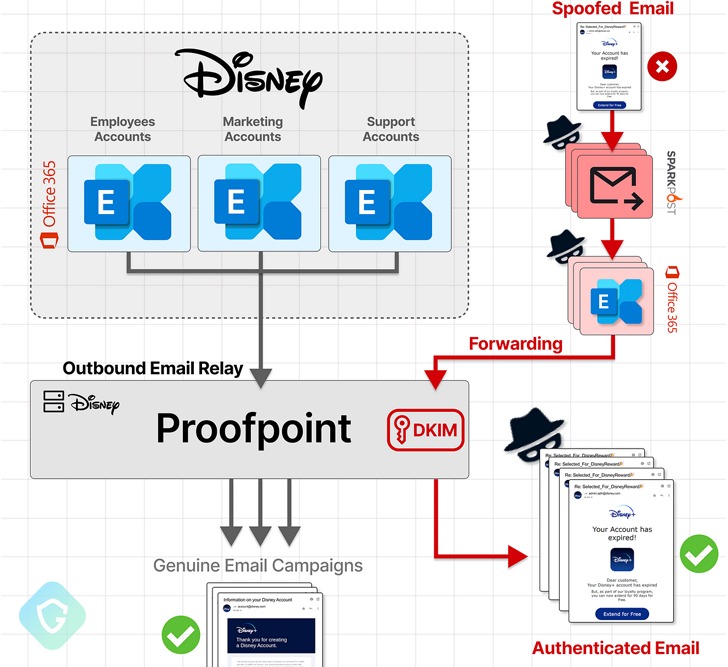

По сути, уязвимость позволяла злоумышленникам передавать фишинговые сообщения через Microsoft Exchange, а затем через сервис Proofpoint, чтобы письма оказывались подписанными и аутентифицированными должным образом.

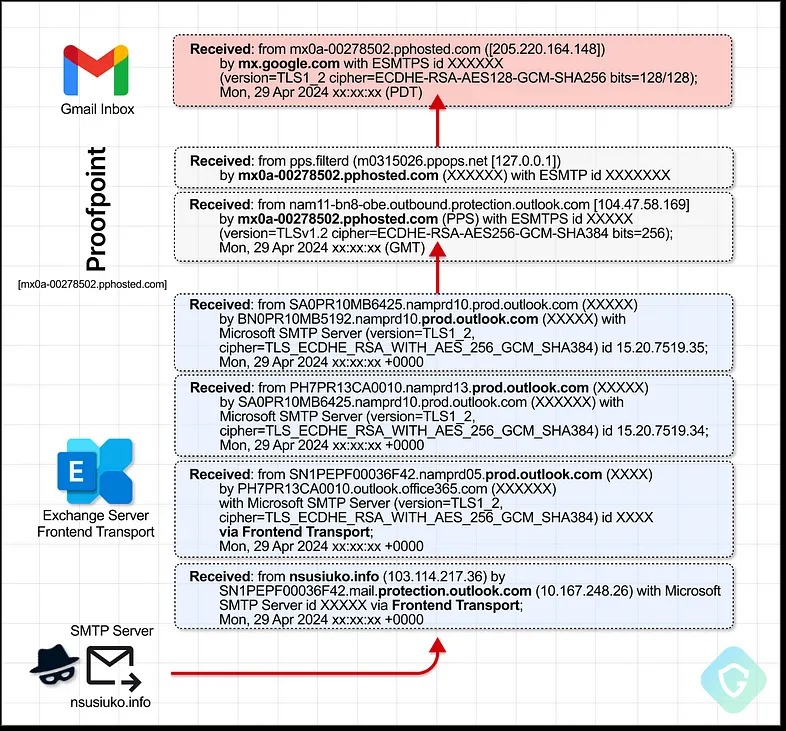

«Когда мы проанализировали путь, по которому эти письма попадают в почтовые ящики жертв, мы поняли, что все они обладают одинаковыми характеристиками: берут начало на простом SMTP-сервере на VPS, проходят через сервер Office365 Online Exchange, а затем попадают на сервер Proofpoint в конкретном домене, который отправляет письма жертвам», — рассказали эксперты.

Дело в том, что Proofpoint предлагает клиентам простую интеграцию своего сервиса для защиты электронной почты: нужно всего лишь перенаправить почту на серверы компании. Далее сервис действует как брандмауэр, а после доставляет письма конечным получателям.

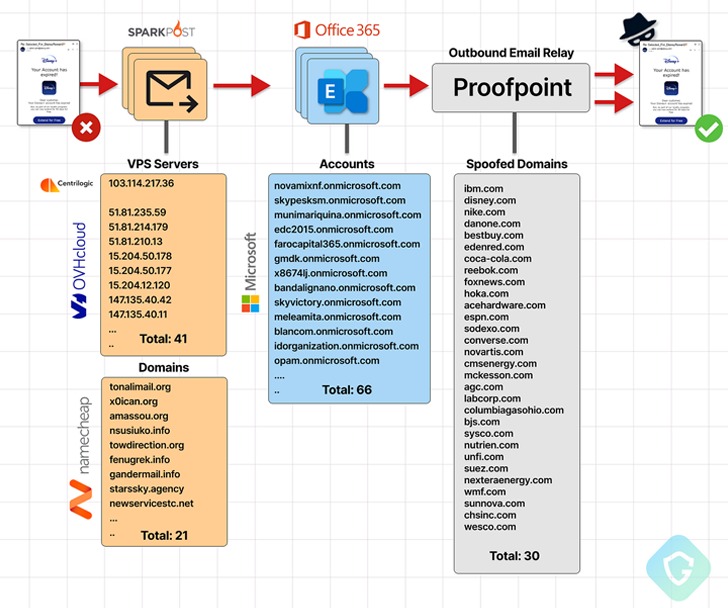

Операторы EchoSpoofing настраивали собственные SMTP-серверы для создания спуфинговых писем, манипулируя заголовками, а затем отправляли их на relay-серверы Proofpoint, используя взломанные или мошеннические учетные записи Microsoft Office 365.

Для рассылки писем злоумышленники использовали VPS, размещенные на хостингах OVHCloud и Centrilogic, и различные домены, зарегистрированные через Namecheap.

Злоумышленники успешно проходили SPF-проверки и отправляли свои письма через серверы Proofpoint за счет недочетов при создании SPF-записей. Так, при настройке домена на использование почтового шлюза Proofpoint, организации предоставлялась возможность выбрать различные почтовые сервисы, через которые нужно разрешить передачу электронной почты.

В случае Office 365 создавалась SPF-запись с очень широкими привилегиями, позволявшая любой учетной записи Office 365/Microsoft 365 передавать почту через сервис Proofpoint: include:spf.protection.outlook.com include:spf-00278502.pphosted.com. При этом отсутствовала возможности указать конкретные учетные записи или тенанты в настройках по умолчанию. Вместо этого Proofpoint, по сути, доверяла любому диапазону IP-адресов Office 365.

Что касается DKIM, когда компания сотрудничает с Proofpoint, она загружает свои закрытые ключи DKIM на платформу, чтобы электронные письма, проходящие через сервис, сразу подписывались должным образом. Поскольку письма в итоге проходили проверки DKIM и SPF, их можно было доставлять в почтовые ящики жертв, и они не получали отметки о спаме.

То есть сервер Proofpoint (pphosted.com) брал на себя об аутентификацию и подписи SPF (Sender Policy Framework) и DKIM (DomainKeys Identified Mail), если клиент настроил и уполномочил эндпоинт Proofpoint отправлять аутентифицированные электронные письма от его имени.

Guardio Labs объясняет, что крупные почтовые платформы (например, Gmail) воспринимали такие письма как подлинные и вместо того, чтобы отправляться в папки со спамом, послания злоумышленников попадали прямиком в папку «Входящие».

Обычно в таких посланиях содержались приманки, связанные с различными брендами, фальшивые предупреждения об истечении срока действия учетной записи или запросы на одобрение некоего платежа.

Теперь специалисты Guardio Labs и Proofpoint смягчили последствия этих атак, а также опубликовали новые настройки и рекомендации для предотвращения подобного в будущем.

Proofpoint уже связалась со своими клиентами и уведомила их о том, что фишеры успешно использовали их бренды в крупномасштабной мошеннической кампании. Теперь специалисты помогают им изменить настройки и защитить свои учетные записи.

В частности, Proofpoint представила заголовок X-OriginatorOrg, который помогает установить источник письма и отсеять нелегитимные и неавторизованные письма. Также новый экран конфигурации Microsoft 365 позволяет клиентам настраивать более строгие права для коннекторов Microsoft 365 и перечислить конкретные тенанты.