Исследователи «Лаборатории Касперского» обнаружили новую версию Android-малвари Mandrake. Вредонос распространялся через магазин Google Play с 2022 по 2024 год под видом пяти разных приложений, которые были доступны во многих странах мира. Суммарно их скачали как минимум 32 000 раз.

Напомним, что в мае 2020 года компания Bitdefender опубликовала подробный анализ Mandrake — сложной шпионской малвари, нацеленной на Android-устройства, которая оставалась незамеченной минимум четыре года.

Mandrake позволяет атакующим похищать данные с зараженных устройств, незаметно делать запись экрана устройства и транслировать происходящее на экране жертвы в режиме реального времени, чтобы злоумышленники могли выполнять действия вместо пользователя, например, нажимать на кнопки. Кроме того, троян способен загружать на устройство другую малварь.

В апреле 2024 года эксперты «Лаборатории Касперского» обнаружили подозрительный образец, который оказался новой версией Mandrake. Его основной отличительной особенностью стало добавление дополнительных уровней обфускации для обхода проверок Google Play Store и усложнения анализа.

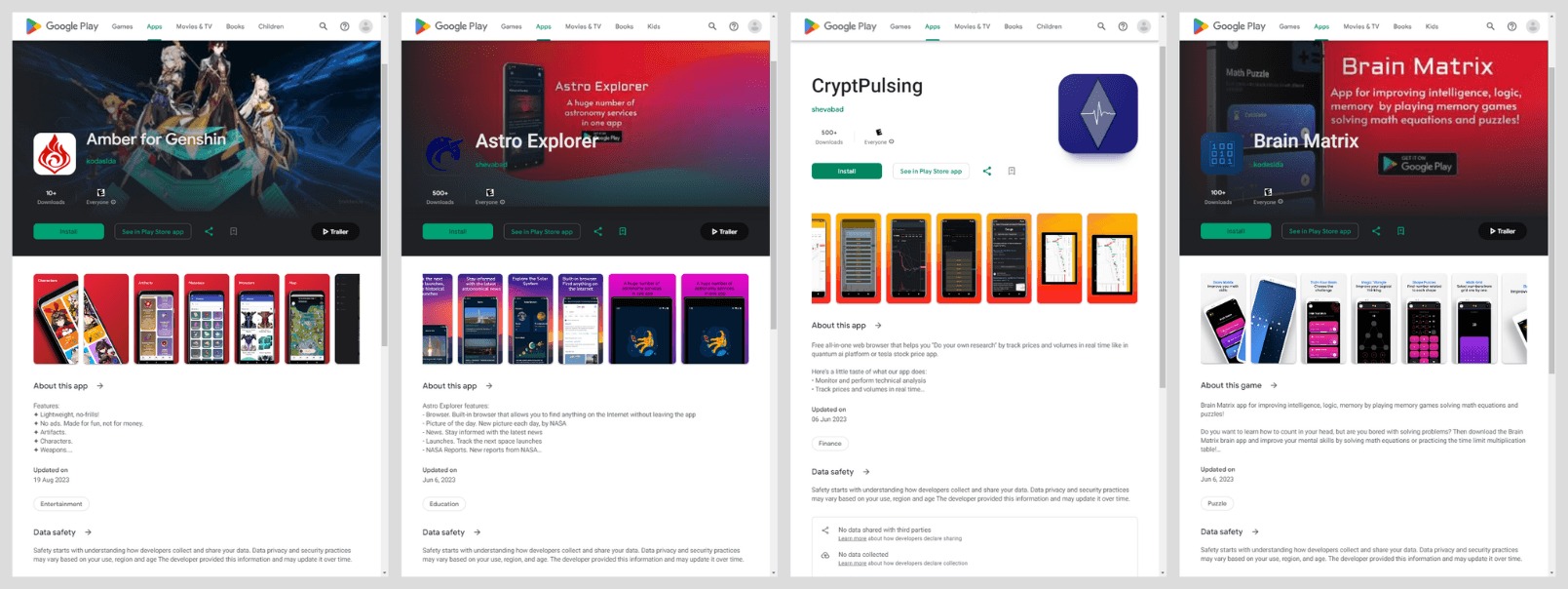

Суммарно было выявлено пять приложений, зараженных Mandrake (приложение для отслеживания курса криптовалют, две игры, астрономический сервис, посвященного теме космоса, и решения для файлообмена), с общим числом загрузок более 32 000. Большинство загрузок пришлось на Канаду, Германию, Италию, Мексику, Испанию, Перу и Великобританию.

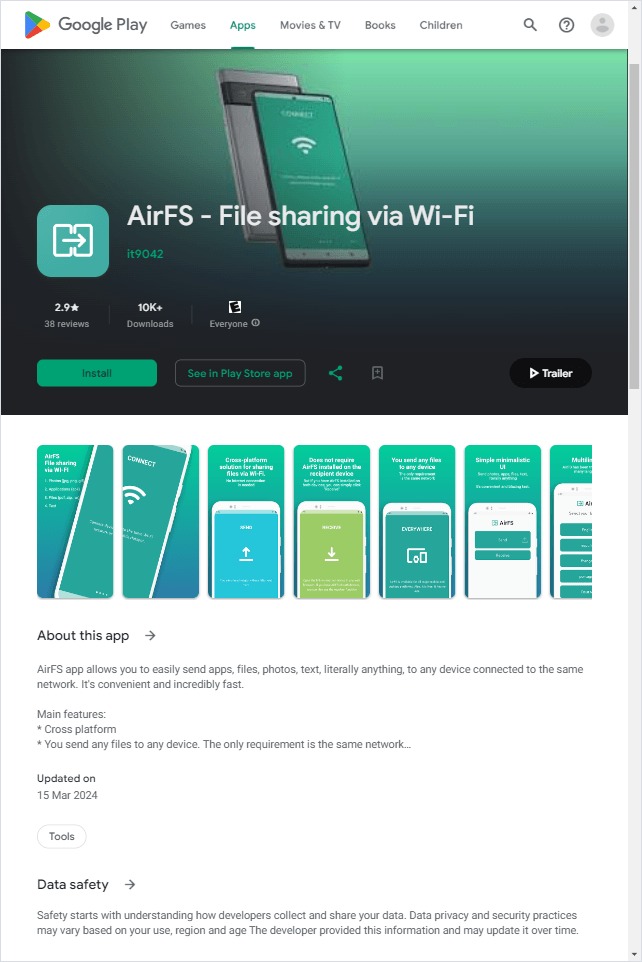

Все приложения были размещены в магазине Google Play в 2022 году и оставались доступными для скачивания не менее года. Самое новое из этих приложений в последний раз обновлялось 15 марта 2024 года и было удалено из Google Play позднее в том же месяце.

| Имя пакета | Имя приложения | MD5 | Разработчик | Дата публикации | Дата последнего обновления в Google Play | Кол-во загрузок |

| com.airft.ftrnsfr | AirFS | 33fdfbb1acdc226eb177eb42f3d22db4 | it9042 | 28 апреля 2022 г. |

15 марта 2024 г. |

30 305 |

| com.astro.dscvr | Astro Explorer | 31ae39a7abeea3901a681f847199ed88 | shevabad | 30 мая 2022 г. |

6 июня 2023 г. |

718 |

| com.shrp.sght | Amber | b4acfaeada60f41f6925628c824bb35e | kodaslda | 27 февраля 2022 г. |

19 августа 2023 г. |

19 |

| com.cryptopulsing.browser | CryptoPulsing | e165cda25ef49c02ed94ab524fafa938 | shevabad | 2 ноября 2022 г. |

6 июня 2023 г. |

790 |

| com.brnmth.mtrx | Brain Matrix | — | kodaslda | 27 апреля 2022 г. |

6 июня 2023 г. |

259 |

Согласно данным VirusTotal, по состоянию на июль 2024 года, ни одно защитное решение не обнаруживало вредоносный характер ни одного из этих приложений.

Отчет исследователей в основном сосредоточен на приложении AirFS, которое было доступно в магазине Google Play в течение двух лет, обновлялось 15 марта 2024 года и имело наибольшее число загрузок (более 30 000). Согласно описанию, приложение якобы предназначалось для обмена файлами.

Новые вредоносные приложения работали поэтапно: дроппер, загрузчик и ядро — так же как и предыдущие версии Mandrake, описанные специалистами Bitdefender. Однако в отличие от предыдущей кампании, в которой дроппер находился в файле .dex, новые версии скрывали вредоносную активность первого этапа внутри нативной библиотеки libopencv_dnn.so, проанализировать которую и обнаружить малварь сложнее, чем в файлах .dex.

Кроме того, чтобы затруднить обнаружение малвари, нативная библиотека первого этапа была сильно обфусцирована с помощью обфускатора OLLVM. Ее основная задача заключалась в расшифровке и загрузке второго этапа (загрузчика).

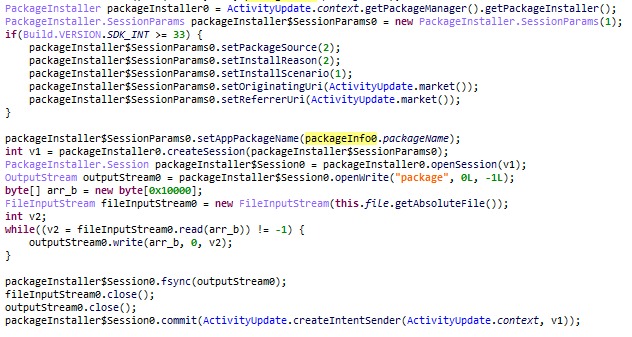

Так как в Android 13 появилась функция «Настройки с ограниченным доступом», которая запрещает приложениям, загруженным не из официального магазина, напрямую запрашивать опасные разрешения, установка выполнялась с помощью «сеансового» установщика пакетов.

Исследователи рассказывают, что помимо перечисленного Mandrake может проверять устройство, на котором запущен, на признаки известных песочниц, а также инструментов отладки, способен определить страну пользователя и его мобильного оператора, а также «видеть» набор установленных приложений. Количество проверок эмуляции (с целью предотвратить выполнение в среде для анализа) в новой версии значительно увеличилось.

Интересно, что в отличие от некоторых злоумышленников, которые стремятся воспользоваться root-доступом, разработчики Mandrake считает рутованные устройства опасными, поскольку обычные пользователи, которые интересуют хакеров, как правило, не рутуют свои телефоны.

Так, сначала Mandrake пытается найти файлы su binary, SuperUser.apk, Busybox, Xposed Framework, Magisk и Saurik Substrate. Затем проверяет, не смонтирован ли системный раздел в режиме «только для чтения». После этого — не включены ли настройки разработчика и Android Debug Bridge. И наконец, проверяет наличие на устройстве учетной записи Google и приложения Google Play.

В итоге троян загружает на устройство и запускает основной вредоносный модуль с командного сервера лишь в том случае, если владелец смартфона по набору признаков представляет интерес для атакующих.

Эксперты заключают, что сходство новой кампании с предыдущей, а также тот факт, что домены управляющего сервера зарегистрированы в России, позволяют предположить, что за этой кампанией, вероятнее всего, стоят те же злоумышленники, которых в своем отчете упоминали специалисты Bitdefender.