В июле 2024 года специалисты зафиксировали новые атаки кибершпионской группировки XDSpy, направленные на российские компании. Также во время изучения атаки, направленной на российскую и приднестровскую компании, был обнаружен новый инструмент группы, получивший название XDSpy.CHMDownloader.

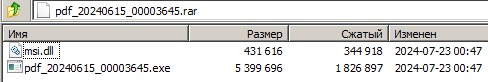

Исследователи рассказали, что XDSpy рассылает потенциальным жертвам фишинговые письма, содержащие ссылку на загрузку RAR-архива, в котором находятся легитимный исполняемый файл с расширением .exe и вредоносная динамически подключаемая библиотека msi.dll. Для запуска библиотеки злоумышленники используют технику DLL Side-Loading.

Эта библиотека представляет собой загрузчик, отвечающий за загрузку и запуск файла полезной нагрузки, классифицируемой FACCT как XDSpy.DSDownloader.

Сообщается, что в рамках текущей кампании XDSpy была атакована неназванная российская ИТ-компания, являющаяся разработчиком ПО для контрольно-кассовых машин. Еще одной вероятной целью хакеров могла быть неназванная организация из Молдовы (город Тирасполь, Приднестровье), так как один из обнаруженных RAR-архивов был загружен на VirusTotal именно оттуда.

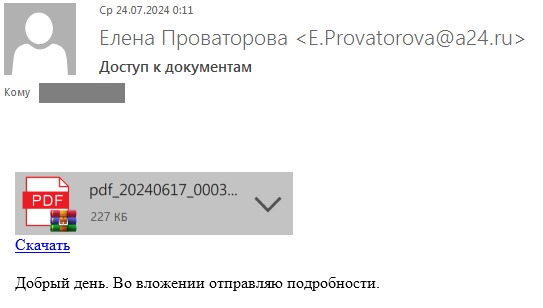

Также эксперты отметили, что злоумышленники использовали спуфинг реального адреса для своих фишинговых писем.

В отдельном отчете специалисты FACCT сообщили, что в ходе анализа упомянутой атаки был обнаружен новый инструмент XDSpy.CHMDownloader.

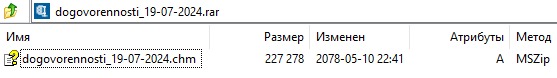

Так, 26 июля злоумышленники составили письмо с темой: «Договоренности, по поручению начальника», и в этот же день на VirusTotal были загружены RAR-архивы из России и Молдовы. Архивы содержали CHM-файлы (Microsoft Compiled HTML Help). Например, dogovorennosti_19-07-2024.chm.

Такой CHM представлял собой загрузчик XDSpy.CHMDownloader, и в нем находились служебные файлы: HTM-файл, содержащий вредоносный код, а также файл-приманка (изображение в формате JPG).

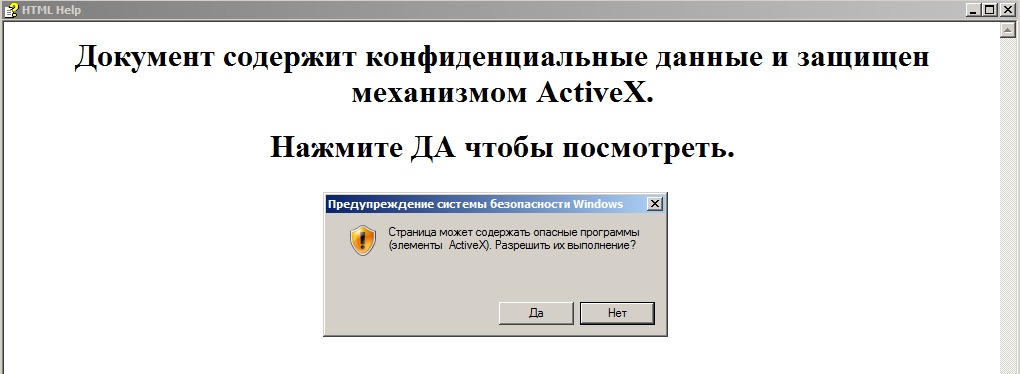

При запуске файла CHM жертва видела следующее окно с информацией о том, что некий документ якобы содержит конфиденциальные данные. Чтобы продолжить исполнение малвари, пользователю предлагалось разрешить выполнение элементов ActiveX.

Эксперты перечисляют следующие возможности XDSpy.CHMDownloader:

1. Демонстрация файла-приманки, то есть JPG-изображения.

2. Создание Batch-файла в каталоге %Windows%\Tasks (например, C:\Windows\Tasks\peKbAEesxt.cmd).

3. Запуск созданного Batch-файла, которому передается четыре аргумента:

- сетевой адрес, с которого загружается полезная нагрузка (на момент исследования файл полезной нагрузки был недоступен), например, hxxps://sbordokumentov[.]com/snirboubd/?n=0fa7HF8H1g7nUYF;

- путь, куда сохраняется загруженная полезная нагрузка (например, C:\ProgramData\Microsoft\DeviceSync\uvxkhvso);

- строка User-Agent и ее значение заголовка User-Agent (например, «Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.2; .NET CLR 1.0.3705»).

4. Проверка существования загруженной полезной нагрузки в скомпрометированной системе. Если файла полезной нагрузки нет, происходит выполнение действия из пункта 5. Если же файл полезной нагрузки существует, выполняются следующие действия:

- копирование файла полезной нагрузки из каталога %ProgramData%\Microsoft\DeviceSync в каталог %ProgramData%\USOShared\Logs, к имени файла полезной нагрузки добавлено расширение .exe;

- проверка наличия файла полезной нагрузки с расширением .exe в каталоге %ProgramData%\USOShared\Logs. Если данный файл существует, происходит создание LNK-файла в каталоге автозагрузки, который отвечает за запуск %ProgramData%\USOShared\Logs[payload_name].exe;

- запуск загруженного файла пейлоада с помощью утилиты forfiles.exe.

5. Удаление Batch-файла, если он существует.