Специалисты «Лаборатории Касперского» обнаружили весьма необычную мошенническую схему. Злоумышленники тщательно создают у жертв впечатление, будто те обнаружили реальную утечку данных у богатого, но недалекого владельца некоего криптопроекта. Затем пользователей обманом вынуждают установить вредоносное приложение для управления криптовалютой.

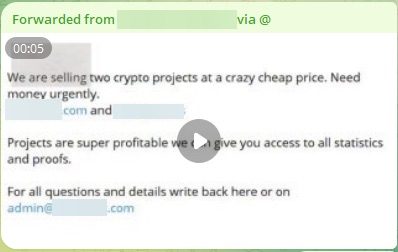

Контент-аналитик компании, Михаил Сытник, рассказывает, что это исследование началось с того, что ему в Telegram пришло обычное сообщение на криптотематику, пересланное от другого пользователя. Ради уклонения от обнаружения текст сообщения был «обернут» в пятисекундный видеоролик сo скриншотом объявления о спешной продаже пары прибыльных криптопроектов с большой скидкой и ссылками на них.

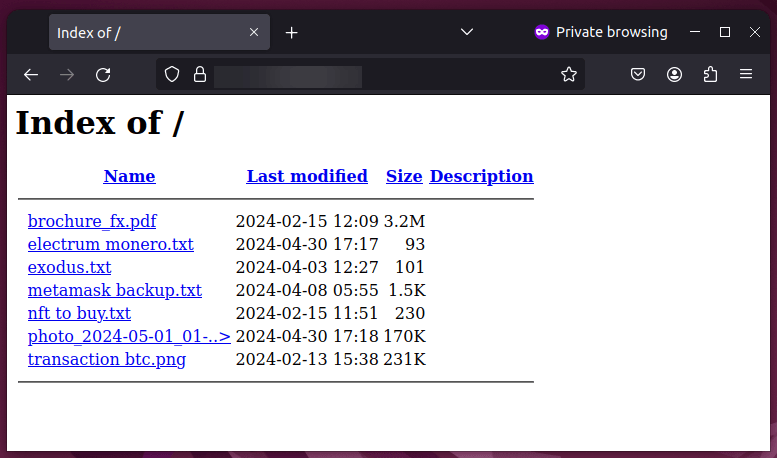

И если первая ссылка вела на небольшую, но реально работающую криптобиржу второго эшелона, то настоящая приманка скрывалась за второй ссылкой. Никакого вредоносного контента там не было, однако вместо титульной страницы сайта отображался листинг корневой директории с заманчивыми именами файлов.

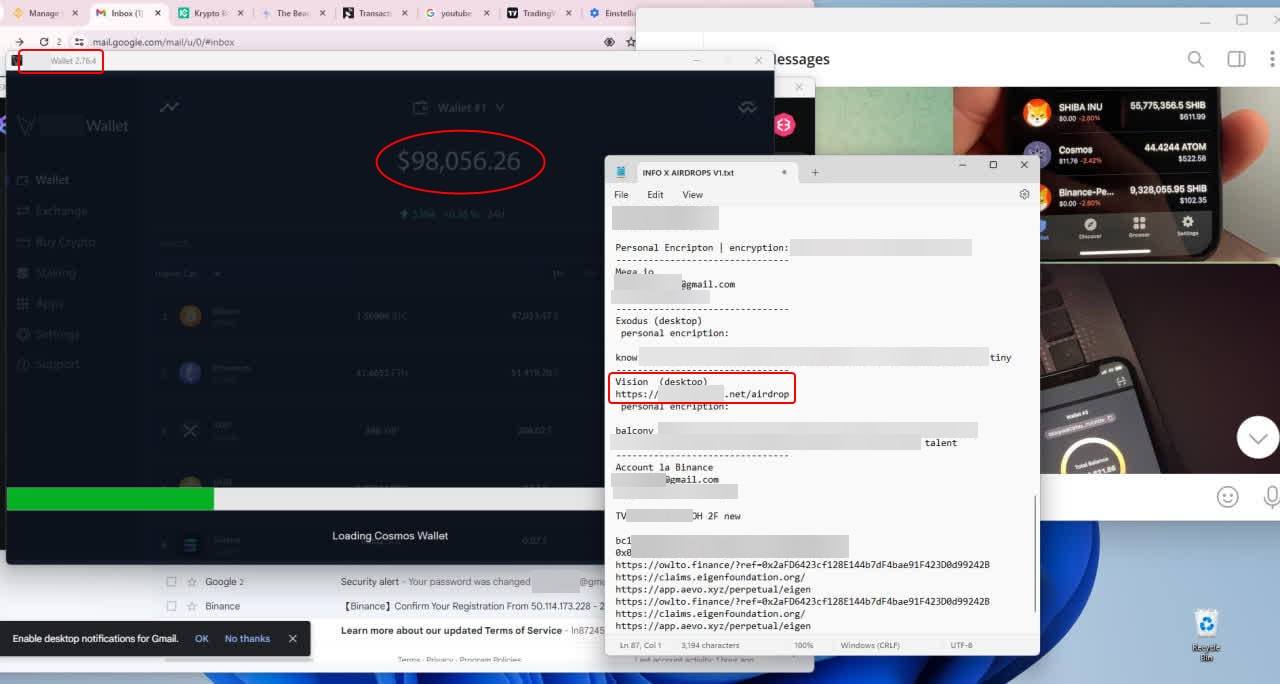

«Выглядело так, как будто сервер неправильно настроили или случайно удалили с него домашнюю страницу — и он выдавал список всех файлов в корневом каталоге сайта, якобы сливая всю информацию ничего не подозревающего владельца домена. Можно было кликнуть на любой файл в списке и просмотреть его содержимое прямо в браузере, ведь все они — как удивительно! — хранились в простых и удобных форматах — TXT, PDF, PNG или JPG, — пишет исследователь. — Все это создавало ощущение, что мы влезли в личную папку богатого, но недалекого владельца некоего криптопроекта: в текстовых файлах обнаружились реквизиты криптокошельков, включая seed-фразы, в графических — скриншоты, подтверждающие успешный перевод крупной суммы в крипте, а также демонстрирующие большие остатки в кошельках и роскошный образ жизни владельца».

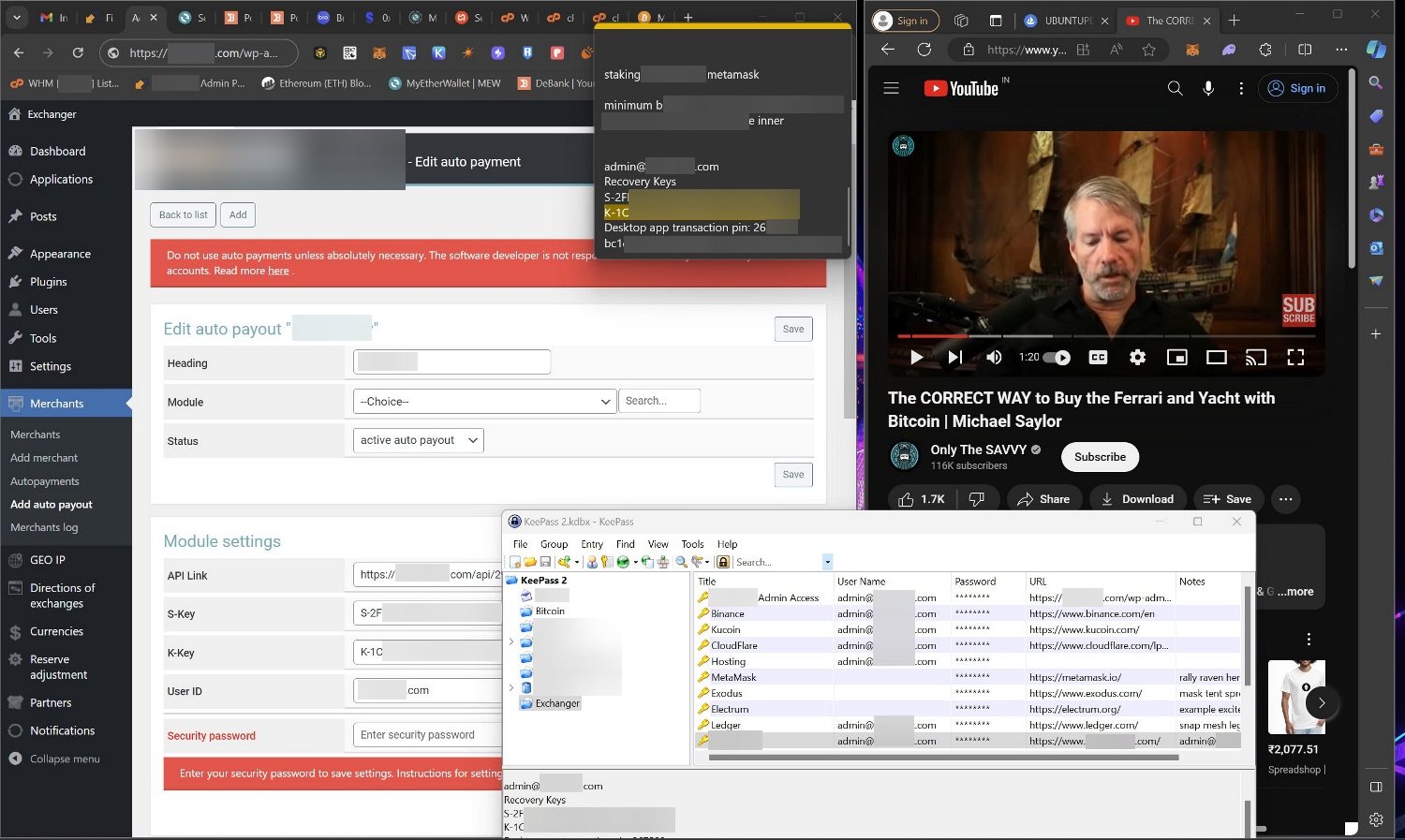

К примеру, на одном из скриншотов видна открытая вкладка YouTube с инструкцией по покупке Ferrari и яхт за биткоины, а сам каталог яхт обнаруживался в лежащем по соседству файле PDF.

Сытник пишет, что при этом реквизиты криптокошельков были настоящими. К ним действительно можно было получить доступ и увидеть, например, историю транзакций кошелька Exodus или активы в других кошельках (почти 150 000 долларов по версии DeBank). Однако просто вывести эти деньги было невозможно, потому что они находятся в стейкинге. Зато у потенциальной жертвы создавалось полное впечатление, что это настоящая утечка чьей-то личной информации.

Исследователь рассказывает, что наблюдал за сайтом в течение двух месяцев, но ничего не менялось. Видимо, мошенники накапливали критическую массу заинтересованных лиц, отслеживая их поведение при помощи аналитики веб-сервера. И только после длительного «прогрева» злоумышленники перешли к следующему этапу атаки.

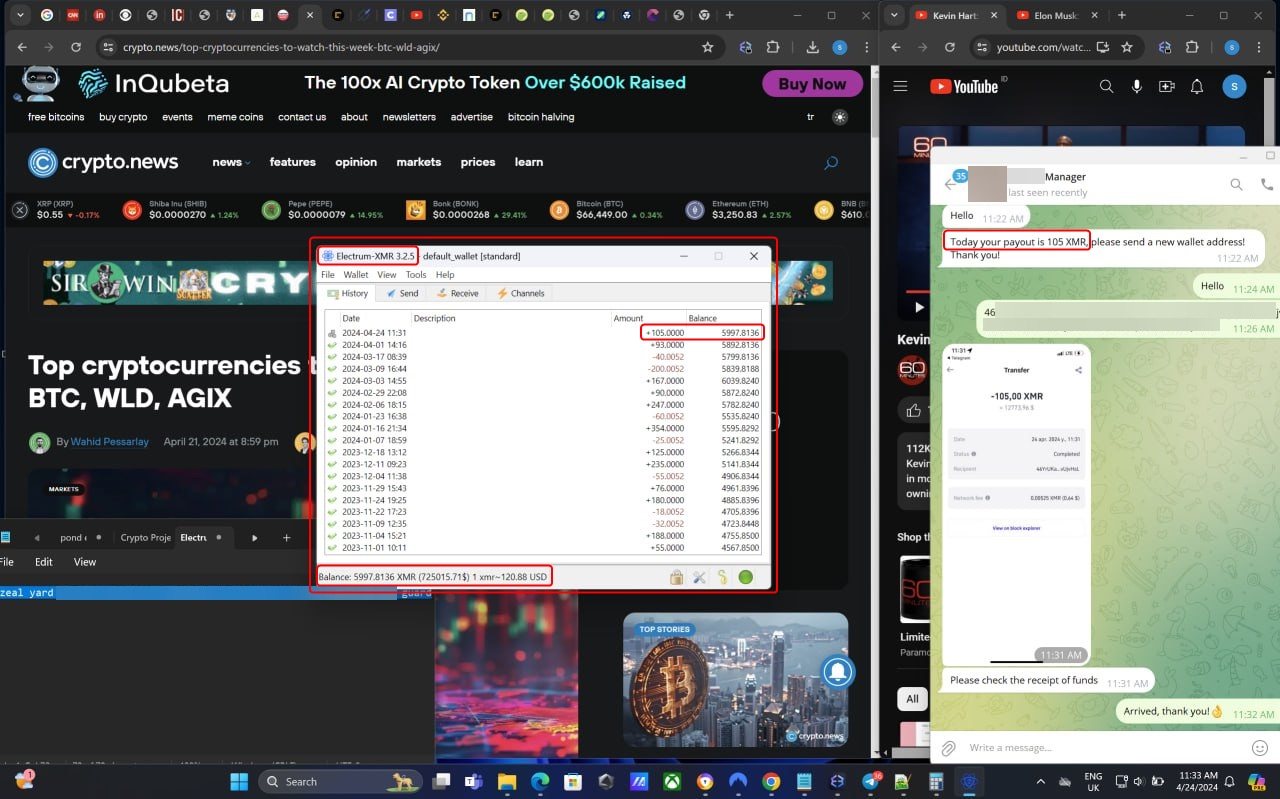

После долгой паузы на сайте появился свежий скриншот Telegram-чата, где якобы успешно проводилась очередная выплата в токенах Monero. На том же скриншоте было видно некое приложение кошелька Electrum-XMR с логом транзакций и общим, очень немалым, остатком на счету: почти 6000 XMR — токенов Monero (по курсу на момент публикации — около миллиона долларов США).

Рядом со скриншотом по «счастливой случайности» появился и новый текстовый файл, содержащий seed-фразу от этого кошелька. Однако просто войти в аккаунт «невнимательного пользователя» и перевести себе все деньги, было нельзя: Electrum работает только с сетью Bitcoin, а не Monero, для восстановления аккаунта в нем нужна не seed-фраза, а приватный ключ. При попытке восстановить этот ключ из seed-фразы все легальные конвертеры сообщают о ее некорректном формате.

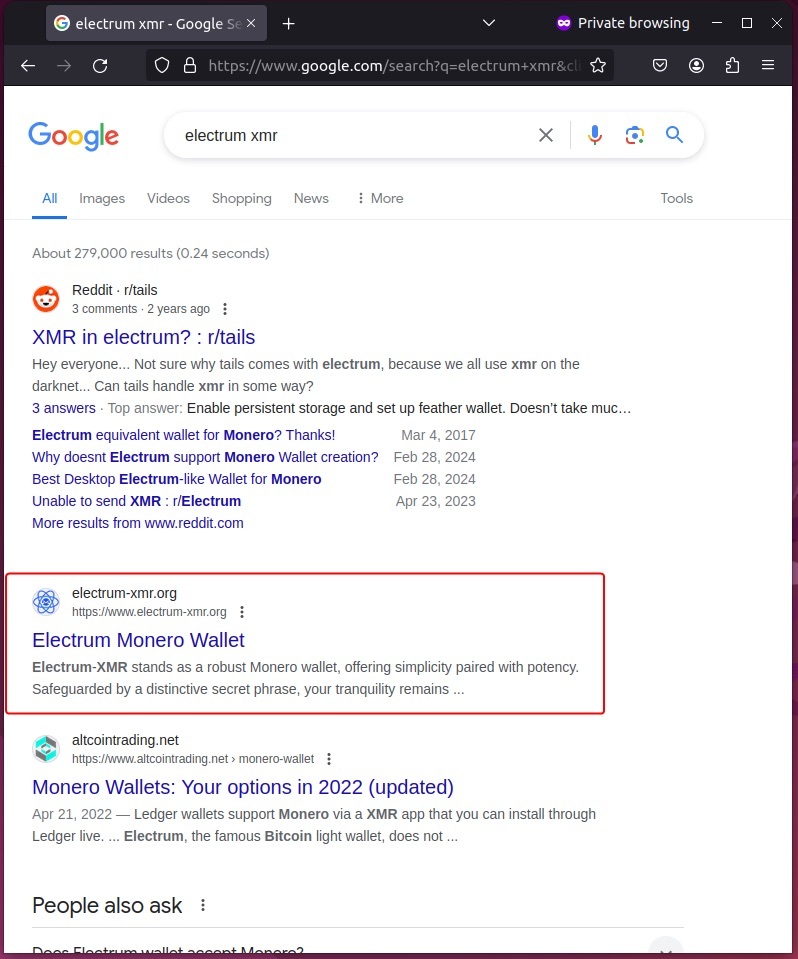

В результате жертвы отправлялись в Google, чтобы спешно поискать там что-то вроде «Electrum-XMR» или «Electrum Monero». В любом случае в топе поисковой выдачи оказывался сайт, якобы посвященный форку популярного Bitcoin-кошелька Electrum, но для работы с Monero.

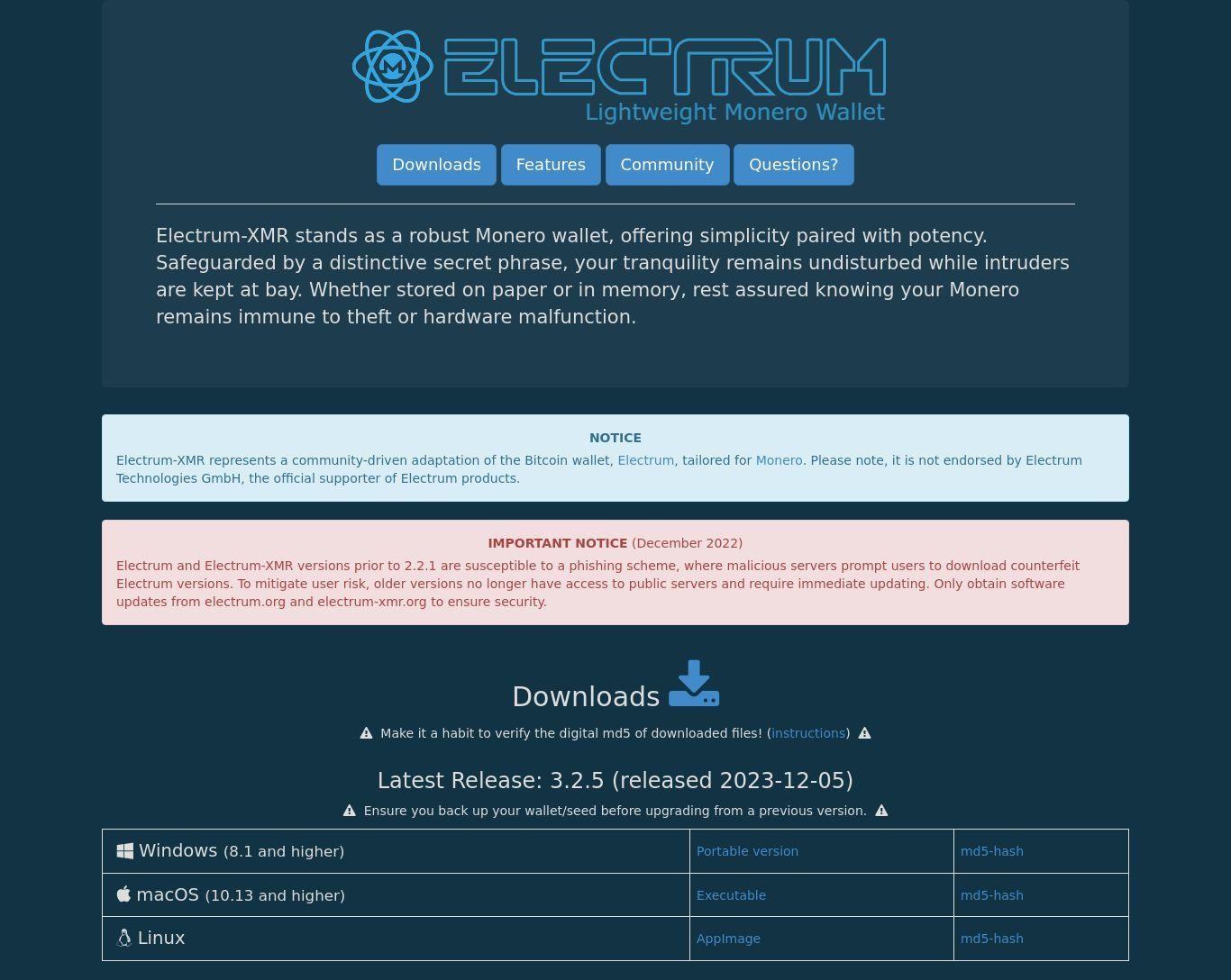

Дизайн этого ресурса напоминает оригинальный Electrum, а также содержит различные описания, ссылки на GitHub (правда, на оригинальный Electrum, а не Electrum-XMR), явное указание, что это не обычный Electrum, а форк для Monero, а также удобные прямые ссылки на скачивание версий для Mac, Windows и Linux.

«И вот наш охотник незаметно для себя превращается в жертву. Если скачать и установить Electrum-XMR, компьютер будет заражен вредоносным ПО Backdoor.OLE2.RA-Based.a, обеспечивающим скрытый удаленный доступ атакующих к компьютеру. Далее, вероятно, они анализируют содержимое компьютера и крадут данные криптокошельков и любую другую ценную информацию», — объясняет Сытник.

В отчете отмечается, что спустя некоторое время специалисты обнаружили еще одну похожую приманку, но на этот раз хакеры отказались от тактики «медленного томления» жертвы. На поддельном скриншоте вновь фигурировал фальшивый кошелек с большим балансом, а рядом с ним был виден открытый текстовый файл с приватной информацией и ссылкой на вредоносный сайт.

Исследователь резюмирует, что схема, по всей видимости, оказалась вполне рабочей, а значит, в будущем можно ожидать еще много подобных атак.