Новая малварь для Android под названием BingoMod способна похищать деньги с банковских счетов жертв, а затем уничтожать данные на зараженных устройствах. Вредонос распространяется через SMS-сообщения и выдает себя за защитный продукт для мобильных устройств.

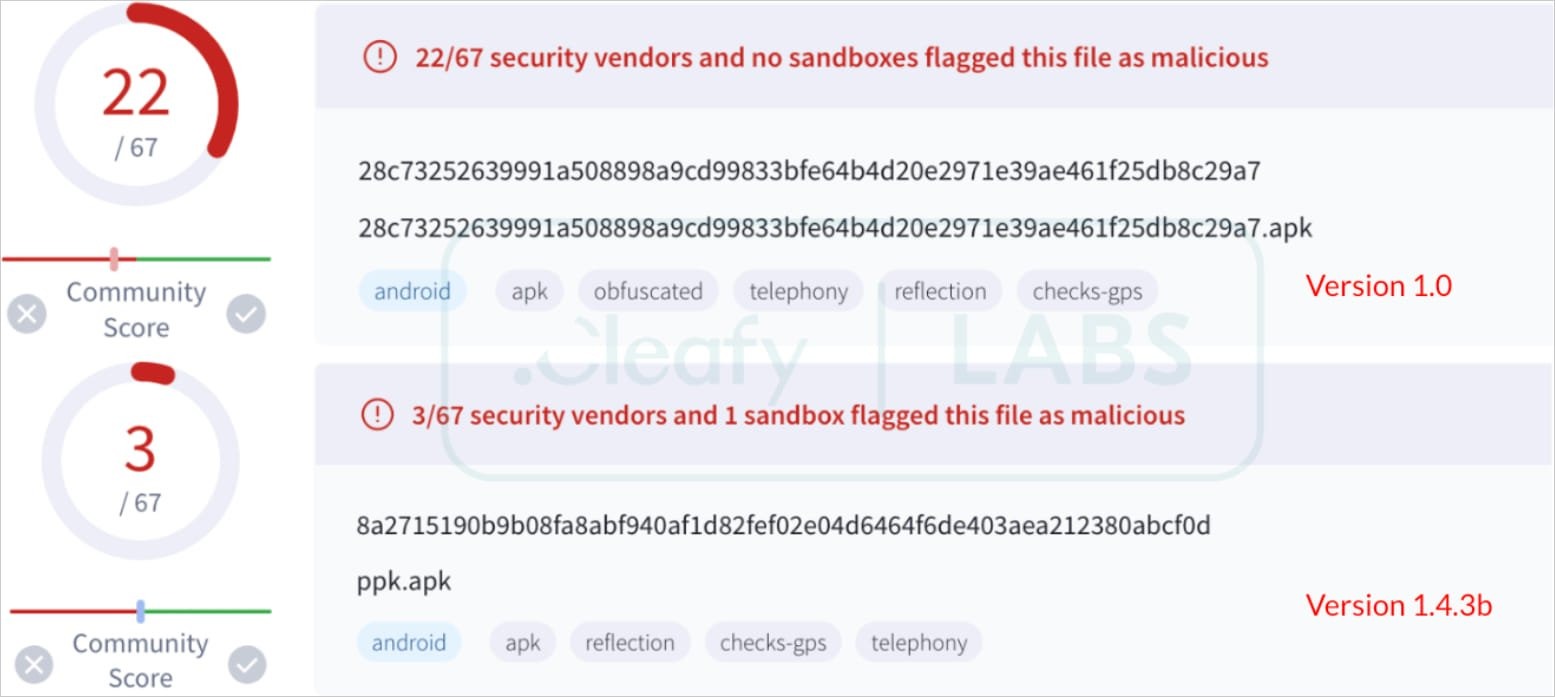

Специалисты компании Cleafy пишут, что пока BingoMod находится в стадии разработки, и его автор в основном сосредоточен на обфускации кода и различных механизмах уклонения от обнаружения. Основываясь на комментариях в коде, исследователи полагают, что BingoMod может быть делом рук румынского разработчика.

Как было сказано выше, малварь распространяется через SMS и обычно использует разные названия, включая: APP Protection, Antivirus Cleanup, Chrome Update, InfoWeb, SicurezzaWeb, WebSecurity, WebsInfo, WebInfo и APKAppScudo. При этом было замечено, что в одном случае малварь использовала иконку настоящего бесплатного инструмента AVG AntiVirus & Security, доступного в магазине Google Play.

Во время установки BingoMod запрашивает у пользователя разрешение на использование Accessibility Services, что позволяет злоупотреблять расширенными возможностями для управления устройством.

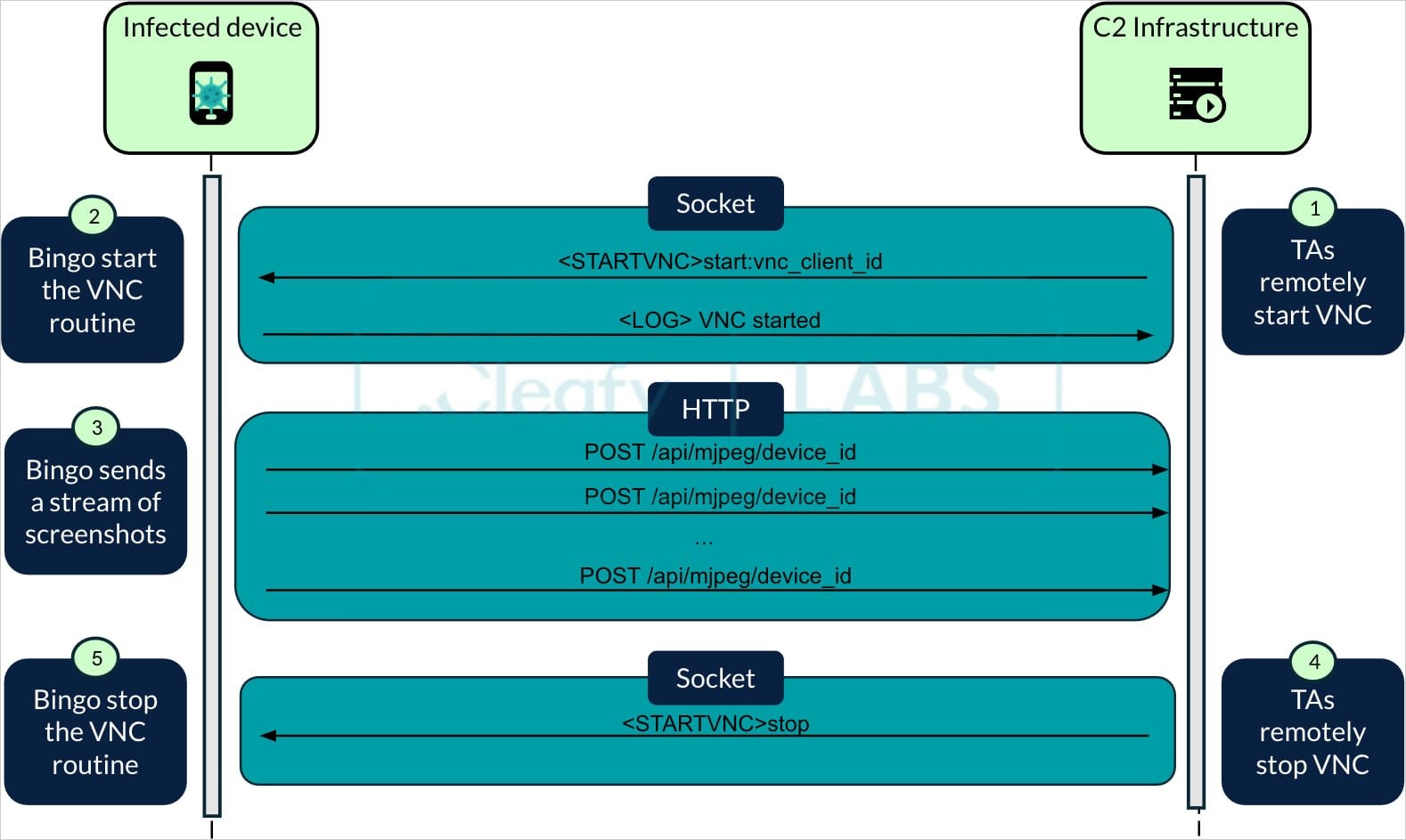

Начав работу на устройстве жертвы, малварь похищает любые обнаруженные учетные данные, делает скриншоты и перехватывает SMS-сообщения. Также она создает socket-канал для получения команд и канал на основе HTTP для отправки скриншотов, что позволяет операторам вредоноса осуществлять удаленные операции практически в режиме реального времени.

Отмечается, что одна из ключевых особенностей BingoMod заключается в том, что он полагает на возможности Accessibility Services, чтобы выдать себя за пользователя и разрешить запрос на передачу содержимого экрана через Media Projection API.

«Механизм VNC (Virtual Network Computing) злоупотребляет API Media Projection в Android для получения содержимого экрана в режиме реального времени. После получения оно преобразуется в подходящий формат и передается через HTTP в инфраструктуру злоумышленников», — пишут исследователи.

Среди команд, которые удаленные операторы могут передавать BingoMod: нажатие на определенную область экрана, ввод текста в указанном месте и запуск конкретного приложения.

Кроме того, вредонос позволяет проводить атаки вручную, с использованием оверлеев и фальшивых уведомлений, создаваемых злоумышленниками. Также зараженное BingoMod устройство может использоваться для дальнейшего распространения малвари через SMS.

Однако у вредоноса есть и другие интересные функции. К примеру, BingoMod способен удалять защитные решения с зараженных устройств, а также блокировать работу конкретных приложений, которые укажет оператор.

По данным Cleafy, чтобы избежать обнаружения, создатели малвари используют flattening кода и обфускацию строк. Судя по статистике VirusTotal, эти ухищрения дают желаемый результат, и малварь плохо обнаруживается антивирусными продуктами.

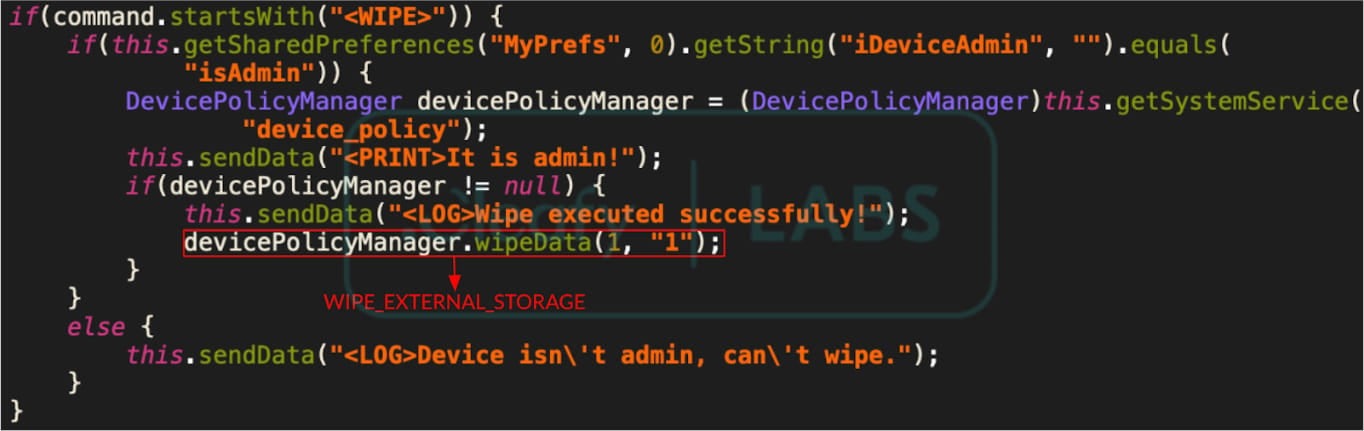

Более того, если BingoMod регистрируется на устройстве как приложение с правами администратора, злоумышленники получают возможность удаленно передать команду на стирание системы.

Аналитики отмечают, что эта функция задействуется только после успешной передачи данных и затрагивает только внешнее хранилище. Однако для полного уничтожения данных хакеры могут задействовать имеющиеся возможности удаленного доступа, стереть все данные и сбросить устройство к заводским настройкам.