Компания Google стала жертвой собственной рекламной платформы, пишут исследователи Malwarebytes. Дело в том, что злоумышленники создают объявления с рекламой фальшивого приложения Google Authenticator, под видом которого распространяют малварь DeerStealer.

Эксперты рассказывают, что злоумышленникам по-прежнему удается размещать рекламу в поисковой выдаче Google, при этом объявления якобы связаны с легитимными доменами, что создает ложное ощущение доверия у пользователей. Так, в новой вредоносной кампании злоумышленники создают объявления, которые рекламируют Google Authenticator, когда пользователи ищут это ПО в Google.

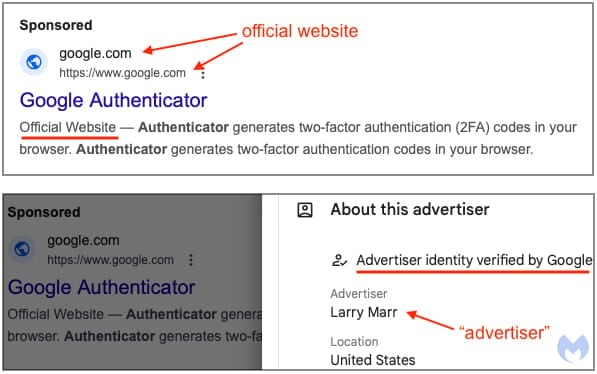

Убедительнее всего выглядит вредоносная реклама, где в качестве URL-адреса указывается google.com и https://www.google.com, чего явно не должно происходить, если рекламу создает сторонняя организация.

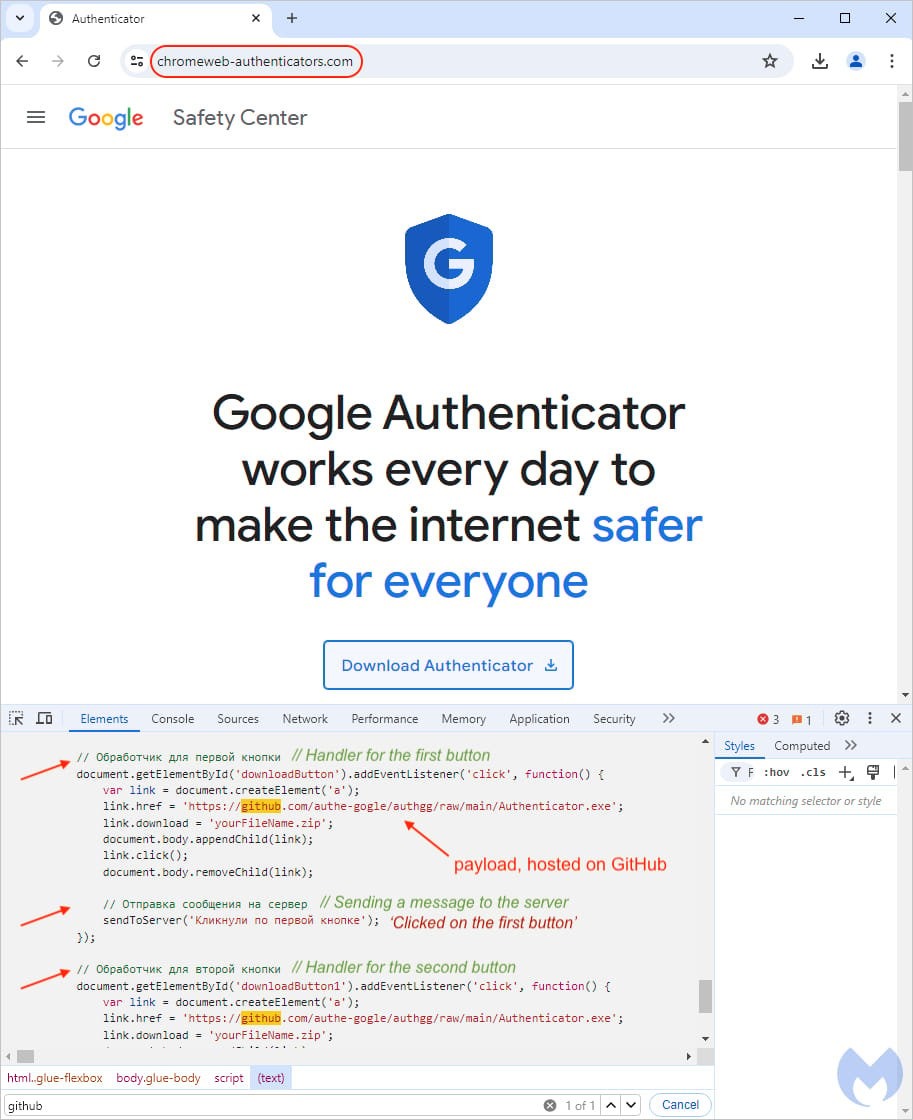

При клике на фальшивое объявление посетитель проходит через серию перенаправлений, а в итоге попадает на целевую страницу chromeweb-authenticators.com, которая выдает себя за подлинный портал Google.

Исследователи компании ANY.RUN, специализирующиеся на анализе вредоносного ПО, тоже следили за этой кампанией и поделились дополнительными данными о лендингах хакеров. По словам аналитиков, злоумышленники использовали домены с похожими названиями, например authenticcator-descktop[.]com, chromstore-authentificator[.]com и authentificator-gogle[.]com.

При нажатии на кнопку Download Authenticator происходит загрузка подписанного исполняемого файла с именем Authenticator.exe (VirusTotal), размещенного на GitHub. Репозиторий, где размещается малварь, называется authgg, а его владельцем выступает authe-gogle.

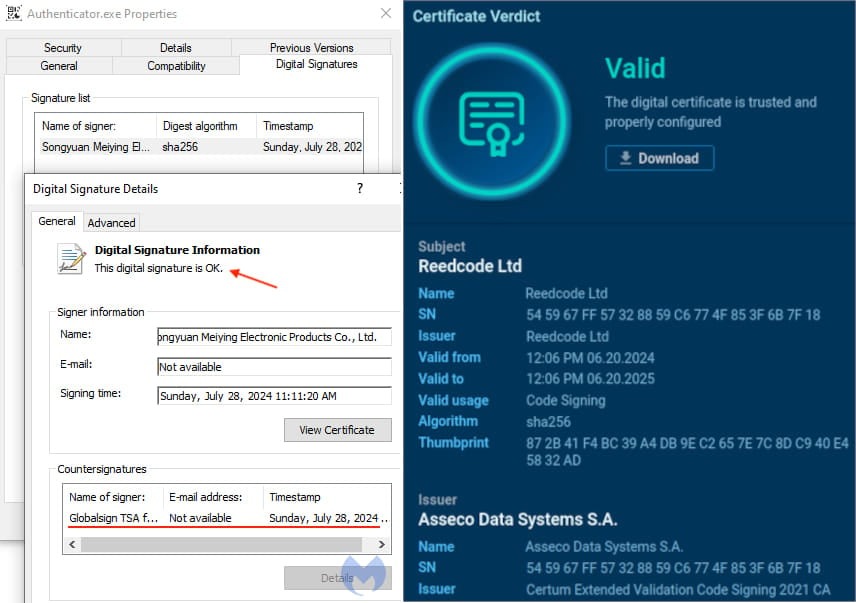

Образец малвари, загруженный Malwarebytes, оказался подписан компанией Songyuan Meiying Electronic Products Co., Ltd. за день до загрузки, а специалисты ANY.RUN получили полезную нагрузку, подписанную Reedcode Ltd.

Действительная подпись обеспечивает файлу доверие в Windows, позволяет обойти защитные решения и запуститься на устройстве жертвы без предупреждений.

В итоге в системе пользователя разворачивается малварь DeerStealer, ворующая учетные данные, файлы cookie и другую информацию, хранящуюся в браузере.

Исследователи отмечают, что уже сталкивались с этой эффективной стратегией по маскировке URL-адресов в других вредоносных кампаниях, в том числе связанных с KeePass, браузером Arc, YouTube и Amazon. Тем не менее, в Google продолжают «не замечать» такие проблемы.

В Malwarebytes пишут, что при этом Google проверяет личность рекламодателя, что демонстрирует еще одно слабое место в рекламной платформе ИТ-гиганта.

Издание Bleeping Computer сообщило, что в настоящее время Google уже заблокировала фейкового рекламодателя, о котором сообщила Malwarebytes.

Когда журналисты поинтересовались у представителей компании, каким образом злоумышленники продолжают размещать вредоносную рекламу и выдают себя за легитимные компании, в Google ответили, что злоумышленники уклоняются от обнаружения, создавая тысячи аккаунтов, используя манипуляции с текстом и маскировку, чтобы показывать рецензентам и автоматическим системам проверки совсем не те сайты, которые в итоге видят обычные пользователи.