Специалисты FACCT изучили вредоносные почтовые рассылки, которые злоумышленники распространяли во втором квартале 2024 года. В период с апреля по июнь фишинговые письма чаще всего рассылались по четвергам, а в 97% рассылок малварь была скрыта во вложениях. В качестве бесплатных почтовых сервисов злоумышленники все чаще используют российские решения.

Отчет исследователей гласит, что пик вредоносных рассылок постепенно смещается со вторника и среды, и больше всего писем злоумышленники отправляют в четверг — 22,5% от всех писем за неделю. Меньше всего вредоносных сообщений рассылается в воскресенье.

Для своих рассылок злоумышленники все реже используют бесплатные публичные почтовые домены, несмотря на относительную простоту процесса. В результате более 96,5% писем рассылаются с отдельных доменов, а скомпрометированные почтовые ящики и доменные имена, а также подмена адреса отправителя с помощью спуфинга повышают вероятность вызвать доверие у жертвы.

Также отмечается, что атакующие все чаще используют легенды, связанные с Россией и СНГ. Так, в 2023 году менее 6% писем имели отношение к РФ и ближайшим странам, а остальные представляли собой массовые нетаргетированные рассылки (например, сообщения на английском с просьбой провести оплату или о готовности приобрести «вашу продукцию»). Но в 2024 году уже более 13% фишинговых рассылок, которые приходят российским компаниям, были написаны на русском или другом языке стран СНГ, а их содержимое адаптировали под местные цели.

Несмотря на постепенное снижение количества рассылок через бесплатные почтовые сервисы, киберпреступники продолжают их использовать. Так, во втором квартале доля почтовой службы Gmail в фишинговых рассылках сократилась с 80,4% до 49.5%, а вот доля российских сервисов выросла почти в три раза — с 13,1 до 35,3%.

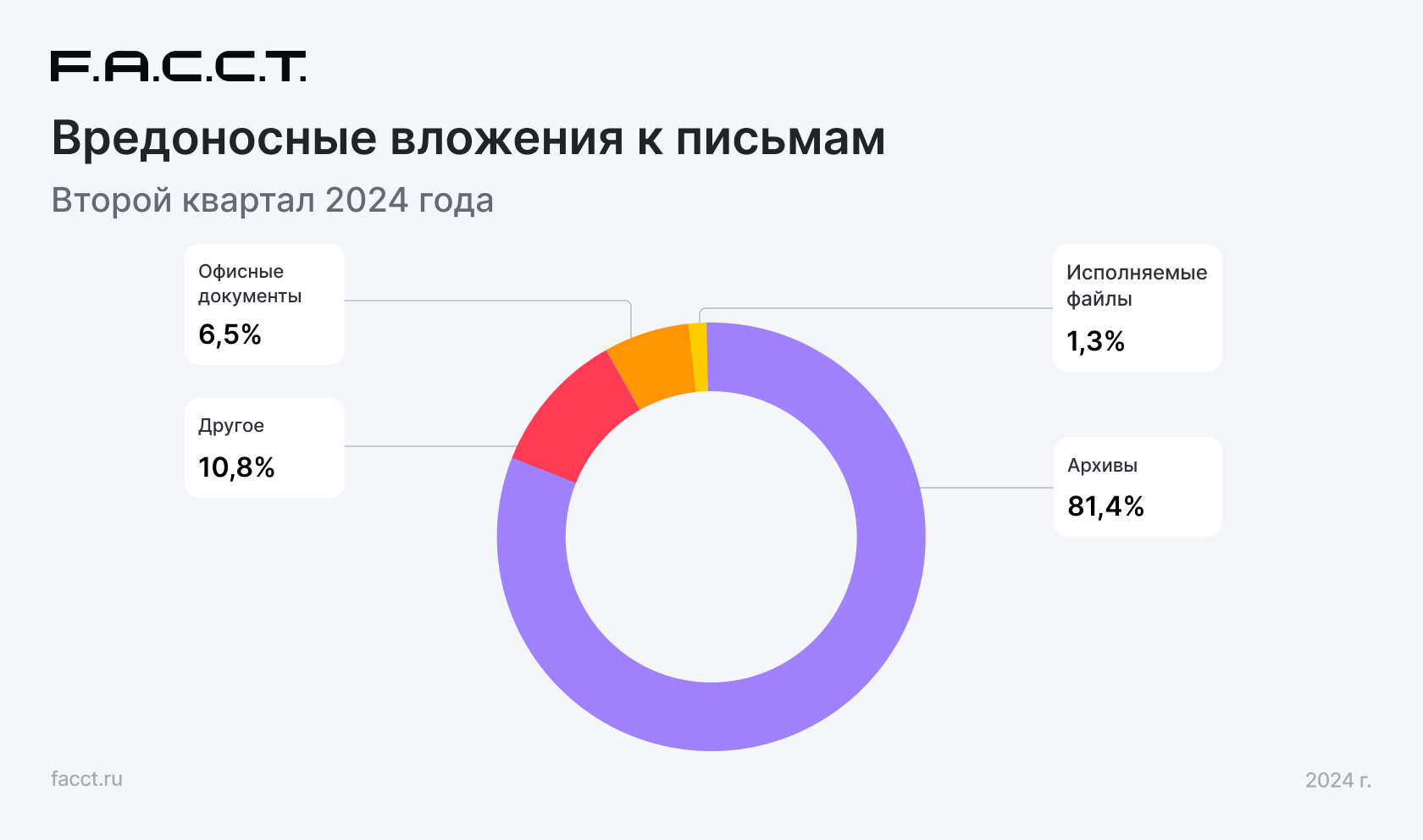

Как правило, для доставки малвари на конечные устройства используются вложения (в 97% случаев). Так, архивы форматов .rar (26,2%), .zip (22,5%), .7z (8,6%) и другие остаются самыми популярными решениями для этих целей (в общей сложности их доля составляет 81,4%). Внутри архивов в подавляющем большинстве случаев находятся исполняемые файлы в PE-формате (Portable Executable).

При этом доля файлов, связанных с офисными сервисами, остался почти неизменной — 6,5%.

Интересно, что доля писем с вредоносными ссылками тоже увеличилась (с 1,6% до 2,7%). Исследователи пишут, что, зачастую, используя ссылки, злоумышленники стремятся определить, кто переходит по ним, чтобы предотвратить обнаружение средствами защиты.

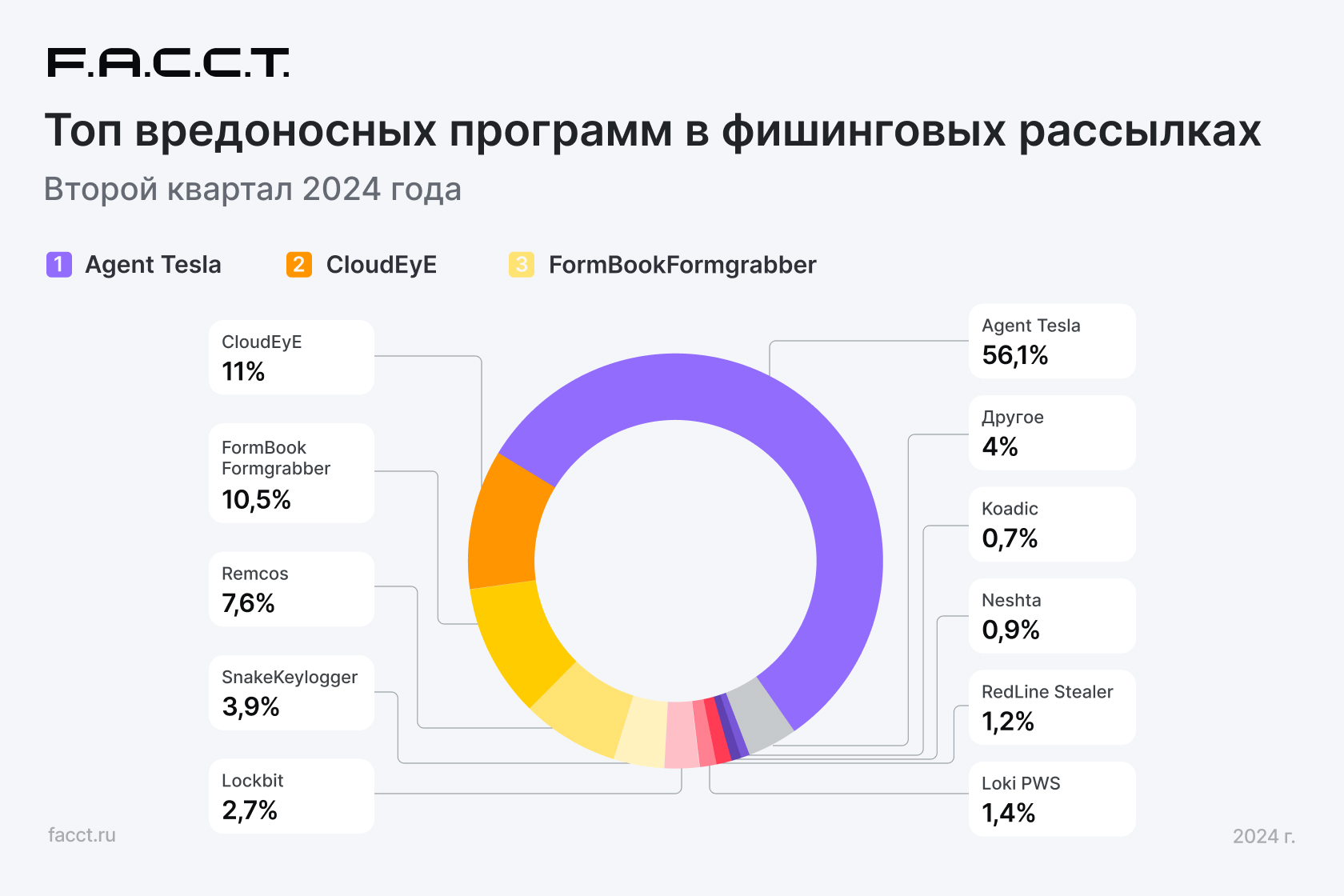

Чаще всего через рассылки распространяются инструменты для сбора данных и шпионажа. Так, во втором квартале 2024 года лидерами по-прежнему является спайварь Agent Tesla (в 56,1% вредоносных рассылок), загрузчик CloudEyE (11%), стилер FormBookFormgrabber (10,5%).

То есть в сообщениях на русском или языках стран СНГ почти с одинаковой вероятностью можно обнаружить загрузчика, спайварь, стилера либо бэкдор.

Также в отчете отмечается, что операторы вредоносных рассылок стали использовать шифровальщика LockBit. Рассылка такой категории малвари не является типичной: шифровальщики обычно применяются на финальном этапе атаки, когда инфраструктура компании уже скомпрометирована, в то время как рассылки малвари по почте чаще представляют собой попытки получения первоначального доступа.