Специалисты предупреждают, что обычно злоумышленники меньше чем за неделю разрабатывают и публикуют в даркнете эксплоиты для критических уязвимостей, которые могут использоваться в атаках. В среднем PoC-эксплоит становится доступен уже через шесть дней после публикации информации о критическом баге.

Для своего исследования аналитики Positive Technologies изучили более 51 млн сообщений за 2022–2023 годы, размещенные в 217 Telegram-каналах и форумах в даркнете, и написанные на русском, английском и китайских языках.

Выяснилось, что наиболее упоминаемыми среди киберпреступников стали уязвимости в WinRAR (CVE-2023-38831), продуктах Fortinet (CVE-2022-40684) и Java-фреймворке Spring Framework (CVE-2022-22965). Также пристального внимания удостоились проблемы Linux (CVE-2022-0847) и Microsoft Support Diagnostic Tool (CVE-2022-30190).

Отмечается, что чаще всего злоумышленники обсуждают уязвимости с сетевым вектором атаки (доля таких сообщений составила 70%).

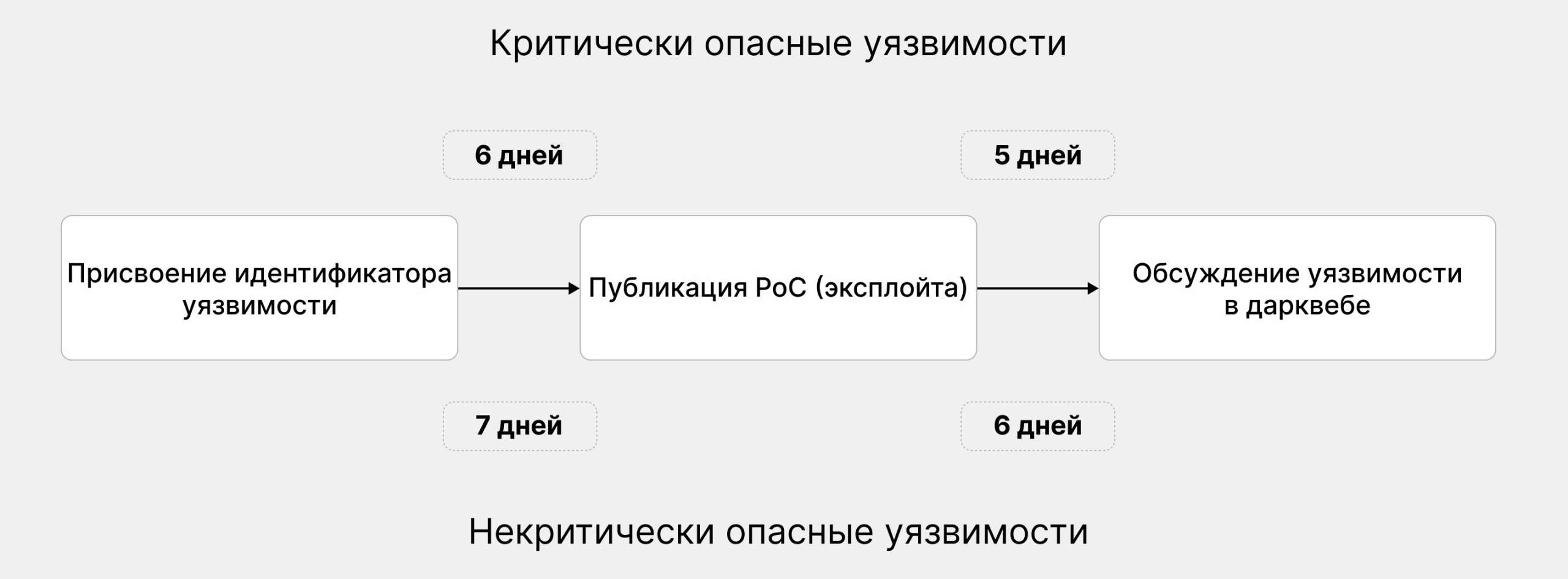

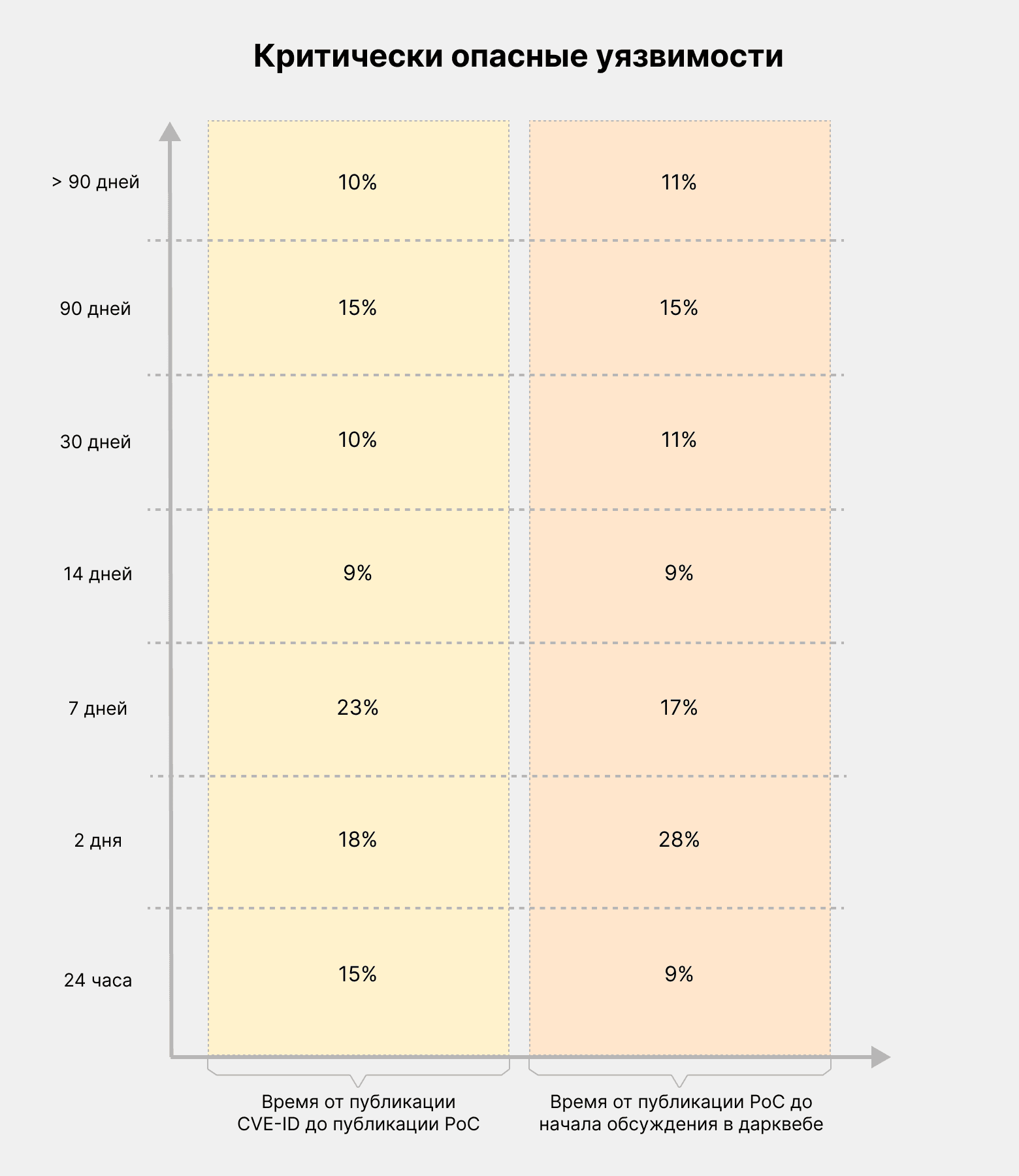

Изучение сообщений киберпреступников позволило подсчитать, через какое время после обнаружения уязвимости информация о ней появляется в даркнете. Так, после публикации сведений об уязвимости, PoC-эксплоит становится доступен в среднем через шесть дней для критически опасных багов и через неделю — для некритически.

Спустя еще пять дней обсуждения критически опасных уязвимостей начинают появляться на специализированных площадках в даркнете. При этом отмечается, что чем дольше происходит обсуждение, тем выше вероятность разработки «боевых» эксплоитов, которые будут нацелены на реальное применение в атаках.

В подавляющем большинстве сообщений в даркнете (92%) злоумышленники обсуждают публичные версии PoC-эксплоитов, и лишь 8% сообщений связаны с обсуждением покупки или продажи эксплоита для проведения реальных атак.