Хакеры загружают вредоносные пакеты в репозиторий PyPI, а затем продвигают их на платформе вопросов и ответов Stack Exchange. Исследователи Checkmarx пишут, что злоумышленники нацеливались на пользователей, участвующих в Raydium и проектах на блокчейне Solana.

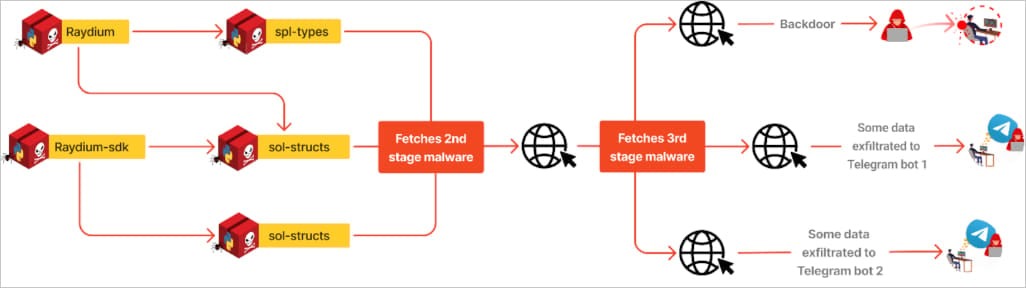

Обнаруженные пакеты назывались: spl-types, raydium, sol-structs, sol-instruct и raydium-sdk. Все они загружают скрипты, которые похищают у жертв конфиденциальную информацию из браузеров, мессенджеров (Telegram, Signal, Session), а также данные криптовалютных кошельков (Exodus, Electrum, Monero).

Кроме того, малварь, содержащаяся в этих пакетах, способна воровать файлы с определенными ключевыми словами, делать скриншоты и передавать собранные данные в специальный Telegram-канал.

Аналитики Checkmarx сообщают, что хотя пакеты были загружены в PyPI 25 июня 2024 года, вредоносный компонент появился в них лишь 3 июля, после обновления. В настоящее время пакеты уже удалены из PyPI, но их успели загрузить 2082 раза.

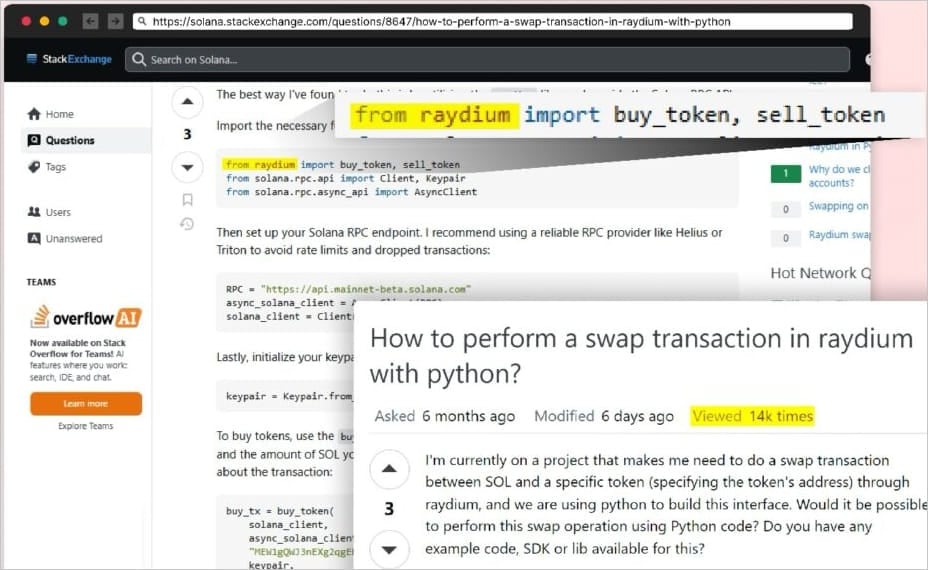

Судя по всему, злоумышленники атаковали участников Raydium и проектов на блокчейне Solana. При этом хакеры использовали тот факт, что Raydium не имеет библиотеки Python, что позволило им использовать название пакета, не прибегая к тайпсквоттингу или другим методам маскировки.

Для продвижения малвари злоумышленники создавали аккаунты на StackExchange и оставляли в популярных темах комментарии со ссылками на свою малварь. Темы, как правило, соответствовали названиям пакетов, а ответы отличались качеством, чтобы у жертв возникало искушение загрузить предложенные решения.

Пока оценить точные масштабы и последствия этой кампании довольно сложно, но исследователи Checkmarx приводят несколько примеров в своем отчете. Так, в одном случае пострадал ИТ-специалист, чей криптокошелек Solana оказался опустошен в результате заражения.

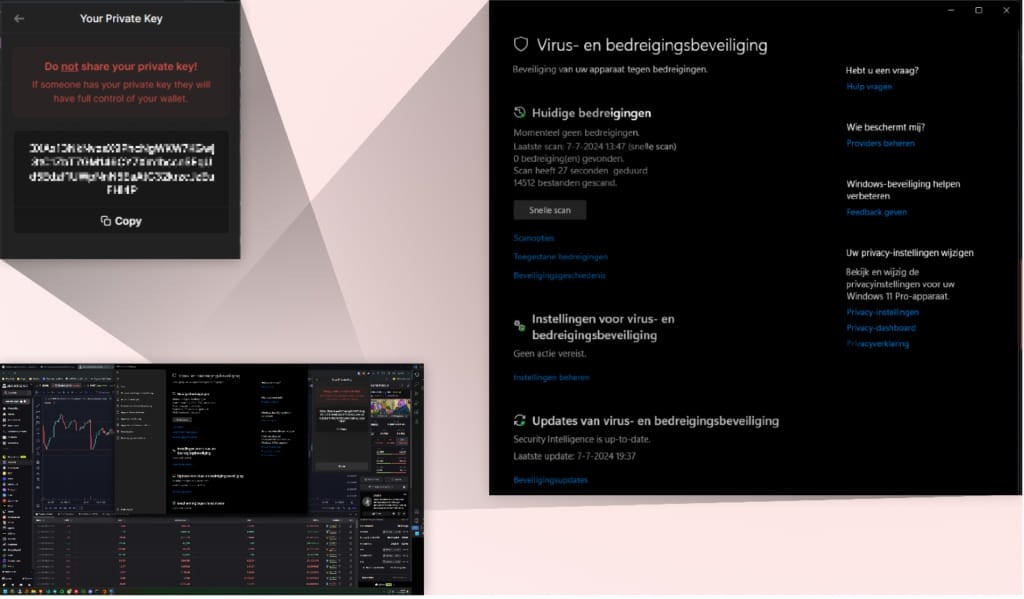

В другом случае малварь сделала скриншот приватного ключа жертвы, который мог использовать для обхода многофакторной аутентификации и взлома учетных записей даже без пароля. Причем на скриншоте видно, что Windows Virus and Threat Protection не удалось обнаружить угрозу, запущенную на устройстве.

Отметим, что это не первый случай, когда хакеры используют платформы для вопросов и ответов таким образом. К примеру, в мае текущего года специалисты компании Sonatype обнаружили похожую кампанию, нацеленную на пользователей Stack Overflow. Тогда мошенники тоже рекламировали на платформе свои вредоносные пакеты PyPI.