Специалисты ReasonLabs обнаружили масштабную кампанию, в рамках которой в браузеры Google Chrome и Microsoft Edge более 300 000 раз установили вредоносные расширения, изменяющие исполняемые файлы для подмены домашних страниц и кражи истории.

По данным исследователей, эта кампания активна с 2021 года и сначала имитировала сайты для загрузки дополнений к играм. Теперь же атаки начинаются с того, что жертвы загружают установщики софта с мошеннических сайтов, которые активно продвигаются с помощью вредоносной рекламы в поиске Google. Отмечается, что злоумышленники используют самые разные темы для своей рекламы, включая Roblox FPS Unlocker, TikTok Video Downloader, YouTube Downloader, VLC, Dolphin Emulator и менеджер паролей KeePass.

При этом инсталляторы подписаны цифровой подписью Tommy Tech LTD и на момент проведения анализа успешно обманывали все антивирусные решения, представленные на VirusTotal.

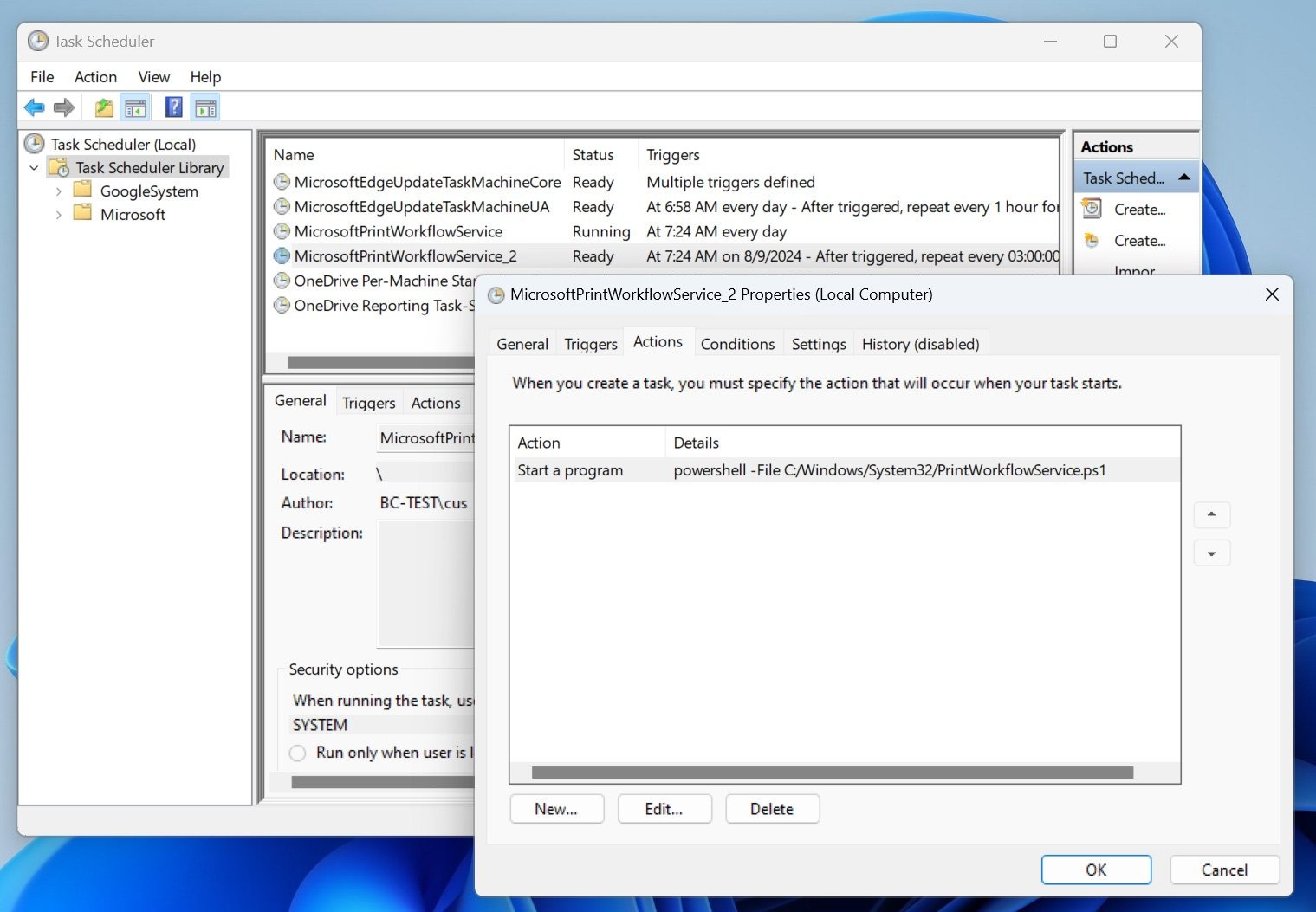

На самом деле эти инсталляторы не содержат ничего похожего на софт, который пытается загрузить жертва. Вместо этого они запускают PowerShell-скрипт, загруженный в C:\Windows\System32\PrintWorkflowService.ps1, который скачивает полезную нагрузку с удаленного сервера хакеров и выполняет ее на машине жертвы. Этот же скрипт вносит изменения в реестр Windows для принудительной установки расширений из магазинов Chrome Web Store и Microsoft Edge Add-ons.

Также создается запланированная задача для загрузки скрипта PowerShell через определенные промежутки времени, что позволяет злоумышленникам распространять дополнительную малварь и разворачивать другие полезные нагрузки.

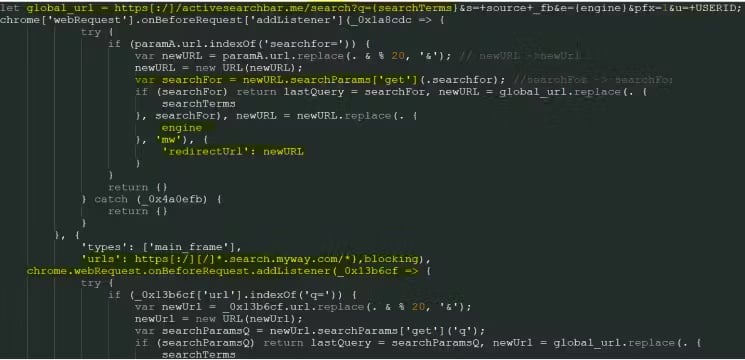

Малварь устанавливает в систему пользователя множество разных расширений для Google Chrome и Microsoft Edge, которые перехватывают поисковые запросы, подменяют домашнюю страницу и перенаправляют поисковые запросы через серверы хакеров, чтобы те могли похитить историю посещений, а также перенаправить пользователей на вредоносные сайты или рекламные страницы.

Специалисты ReasonLabs пишут, что с этой кампанией связаны следующие расширения для Google Chrome:

- Custom Search Bar — более 40 000 пользователей;

- yglSearch — более 40 000 пользователей;

- Qcom search bar — более 40 пользователей;

- Qtr Search — более 6 00 пользователей;

- Micro Search Chrome Extension — более 180 000 пользователей (удалено из Chrome Web Store);

- Active Search Bar — более 20 000 пользователей (удалено из Chrome Web Store);

- Your Search Bar — более 40 000 пользователей (удалено из Chrome Web Store);

- Safe Search Eng — более 35 000 пользователей (удалено из Chrome Web Store);

- Lax Search — более 600 пользователей (удалено из Chrome Web Store).

Также были обнаружены следующие вредоносные расширения для Microsoft Edge:

- Simple New Tab — более 100 000 пользователей (удалено из магазина Edge);

- Cleaner New Tab — более 2000 пользователей (удалено из магазина Edge);

- NewTab Wonders — более 7000 пользователей (удалено из магазина Edge);

- SearchNukes — более 1000 пользователей (удалено из магазина Edge);

- EXYZ Search — более 1000 пользователей (удалено из магазина Edge);

- Wonders Tab — более 6000 пользователей (удалено из магазина Edge).

Исследователи предупреждают, что эти расширения могут перехватывать учетные данные, историю посещений и другую конфиденциальную информацию, позволяя следить за сетевой активностью жертвы и выполнять команды, полученные с управляющего сервера.

Хуже того, в браузере, на странице управления расширениями малварь была скрыта от глаз пользователя даже если включен режим разработчика, что значительно усложняло ее удаление. Эксперты рассказывают, что малварь использует различные методы, чтобы закрепиться в системе, и для полного ее удаления, скорее всего, потребуется деинсталляция и полная переустановка браузера.

Так, PowerShell-пейлоад ищет и изменяет все ссылки на ярлыки браузера, чтобы принудительно загружать вредоносные расширения и отключить механизм автоматического обновления браузера. Это делается для того, чтобы встроенные средства защиты Chrome не обновлялись и не обнаруживали малварь. Также это препятствует установке последующих обновлений, оставляя Chrome и Edge незащищенными перед новыми уязвимостями. Поскольку многие люди полагаются на автоматический процесс обновления и не выполняют обновление вручную, атака может долгое время оставаться незамеченной.

Но и это еще не все. Малварь также модифицирует DLL, используемые Google Chrome и Microsoft Edge, чтобы изменить домашнюю страницу браузера на подконтрольную злоумышленникам, например https://microsearch[.]me.

«Цель этого скрипта — найти DLL-библиотеки браузеров (msedge.dll, если Edge используется по умолчанию) и изменить определенные байты в определенных местах, — поясняют в ReasonLabs. — Это позволяет скрипту переключить поиск по умолчанию с Bing или Google на поисковый портал самих атакующих. Вредонос проверяет, какая версия браузера установлена, и перебирает байты соответствующим образом».

Единственный способ избавиться от этих изменений — перейти на новую версию браузера или полностью переустановить его, что приведет к замене модифицированных файлов. Так, чтобы устранить заражение в своей системе, пострадавшим придется пройти через многоступенчатый процесс.

Во-первых, необходимо удалить запланированную задачу из Windows Task Scheduler, обратив внимание на подозрительные записи, указывающие на скрипты, такие как NvWinSearchOptimizer.ps1 (обычно расположены в C:\Windows\system32\).

Во-вторых, потребуется удалить вредоносные записи из реестра:

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome\ExtensionInstallForcelist

- HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Edge\ExtensionInstallForcelist

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Google\Chrome\ExtensionInstallForcelist

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Policies\Microsoft\Edge\ExtensionInstallForcelist

В заключение рекомендуется либо воспользоваться антивирусом для удаления файлов малвари из системы, либо перейти в C:\Windows\System32 и удалить файл NvWinSearchOptimizer.ps1 (или аналогичные) вручную.

Переустановка браузера после всего описанного может и не потребоваться, однако исследователи рекомендуют выполнить ее в любом случае, так как малварь вносит в ПО слишком серьезные изменения.