На конференции Black Hat USA 2024 представители Microsoft рассказали сразу о четырех уязвимостях в OpenVPN. Проблемы можно объединить в цепочку, что позволит добиться удаленного выполнения кода (RCE) и локального повышения привилегий (LPE).

«Эта атака может позволить злоумышленникам получить полный контроль над целевыми эндпоинтами, что потенциально может привести к утечке данных, компрометации системы и несанкционированному доступу к конфиденциальной информации», — рассказывает Владимир Токарев из Microsoft Threat Intelligence Community.

При этом отмечается, что эксплоит, представленный на конференции, требует аутентификации и глубокого понимания внутренних механизмов работы OpenVPN.

Перечисленные ниже уязвимости затрагивают все версии OpenVPN вплоть до 2.6.10 и 2.5.10, где они были устранены.

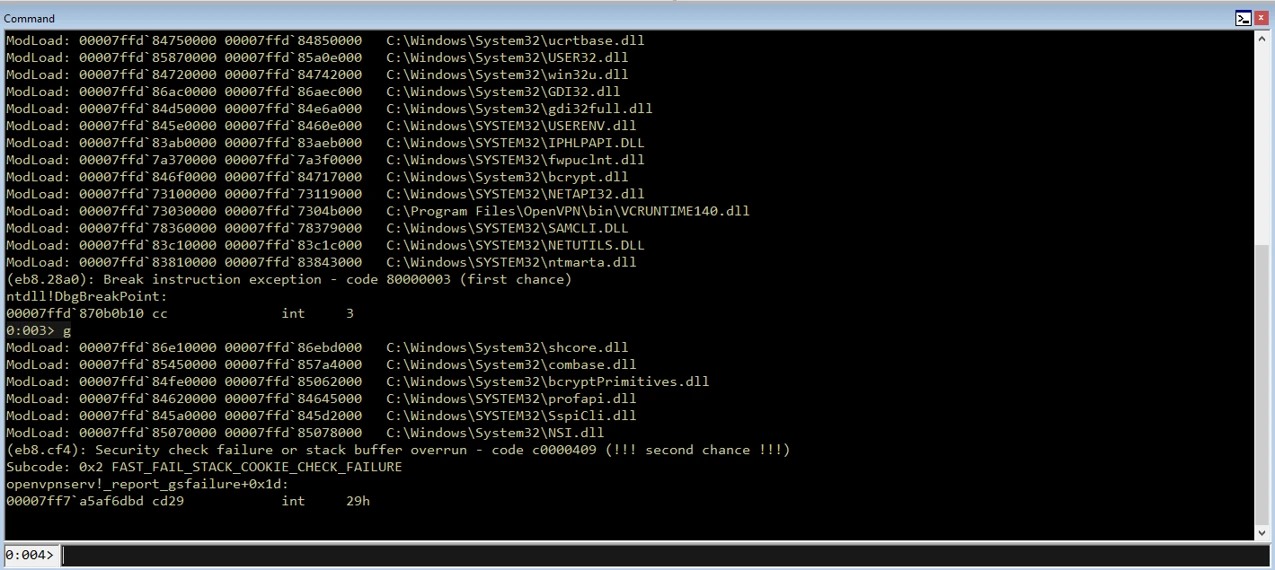

- CVE-2024-27459 — уязвимость переполнения стека, приводящая к отказу от обслуживания (DoS) и локальному повышению привилегий в Windows.

- CVE-2024-24974 — проблема несанкционированного доступа к именованному каналу \\\openvpn\\\service в Windows, допускающая удаленное взаимодействие и запуск операций.

- CVE-2024-27903 — уязвимость в механизме плагинов, приводящая к выполнению произвольного кода в Windows, а также локальному повышению привилегий и манипулированию данными в Android, iOS, macOS и BSD.

- CVE-2024-1305 — уязвимость переполнения памяти, приводящая к DoS в Windows.

Первые три проблемы связаны с компонентом openvpnserv, а последняя — с драйвером Windows Terminal Access Point (TAP).

Все уязвимости можно использовать сразу после того, как злоумышленник получил доступ к учетным данным OpenVPN. Отмечается, что сделать это можно различными способами, включая покупку данных в даркнете, использование инфостилеров и другой малвари, сниффинг сетевого трафика для получения хешей NTLMv2 (и их последующего декодирования с помощью таких инструментов, как HashCat или John the Ripper).

«Злоумышленник может использовать как минимум три из четырех обнаруженных уязвимостей для создания эксплоитов, способствующих RCE и LPE, которые затем могут быть соединены вместе для создания мощной цепочки атак», — отметил Токарев, добавив, что после повышения привилегий атакующие могут перейти к таким техникам, как Bring Your Own Vulnerable Driver (BYOVD). — Таким образом злоумышленник сможет, например, отключить Protect Process Light (PPL) для критически важного процесса, такого как Microsoft Defender, а также обойти или вмешаться в работу других критически важных процессов в системе».