Многочисленные уязвимости в утилите для передачи данных Quick Share могут использоваться для проведения MiTM-атак и отправки файлов на Windows-устройства без разрешения получателя, рассказали специалисты компании SafeBreach.

Quick Share — утилита для P2P-файлообмена, доступная пользователям устройств под управлением Android, Chrome и Windows. Она позволяет отправлять файлы на расположенные поблизости совместимые устройства, поддерживая Bluetooth, Wi-Fi, Wi-Fi Direct, WebRTC и NFC.

Изначально разработанная для Android под названием Nearby Share и выпущенная для Windows в июле 2023 года, утилита была переименована в Quick Share в январе 2024 года, после того как Google объединила свою технологию с Quick Share компании Samsung. Также Google сотрудничает с компанией LG, чтобы предустанавливать утилиту на некоторые Windows-устройства.

Специалисты SafeBreach изучили application-layer протокол, который Quick Share использует для передачи файлов между устройствами, и обнаружили сразу 10 уязвимостей, в том числе проблемы, которые позволяют добиться удаленного выполнения кода в Windows.

Среди обнаруженных багов есть две ошибки удаленной несанкционированной записи файлов в Quick Share для Windows и Android, а также восемь проблем в Quick Share для Windows, связанные с принудительным подключением к Wi-Fi, удаленным обходом каталога и отказом в обслуживании (DoS).

Эти ошибки позволяют удаленно записывать файлы на устройство (без разрешения пользователя), вынуждают Windows-приложение аварийно завершать работу, перенаправляют трафик на конкретную точку доступа Wi-Fi, реализуют обход путей и так далее.

Сейчас все уязвимости уже устранены с релизом версии 1.0.1724.0, а обнаруженным ошибкам присвоены два общих идентификатора: CVE-2024-38271 (5,9 балла по шкале CVSS) и CVE-2024-38272 (7,1 балла по шкале CVSS).

По словам экспертов SafeBreach, коммуникационный протокол Quick Share «крайне универсален, содержит абстрактные и базовые классы, а также класс-обработчик для каждого типа пакетов», что позволяет избежать появления диалогового окна для принятия файлов в Windows (CVE-2024-38272). Этого удалось добиться, отправляя файл во вступительном пакете, не дожидаясь ответа accept. То есть пакет перенаправлялся в нужный обработчик и передавался на целевое устройство без предварительного принятия.

«Более того, мы обнаружили, что это работает в любом discovery-режиме. Поэтому даже если устройство настроено на прием файлов только от контактов пользователя, мы все равно можем отправить на него файл, не требующий подтверждения», — рассказывают исследователи.

Также эксперты обнаружили, что Quick Share может обновлять соединение между устройствами, если это необходимо, и для этого используется точка доступа Wi-Fi HotSpot, которая может применяться для перехвата трафика с устройства-ответчика, поскольку трафик проходит через точку доступа устройства-инициатора.

Добившись аварийного завершения работы Quick Share на отвечающем устройстве после его подключения к точке доступа Wi-Fi, исследователи сумели получить постоянное соединение для проведения MiTM-атак (CVE-2024-38271).

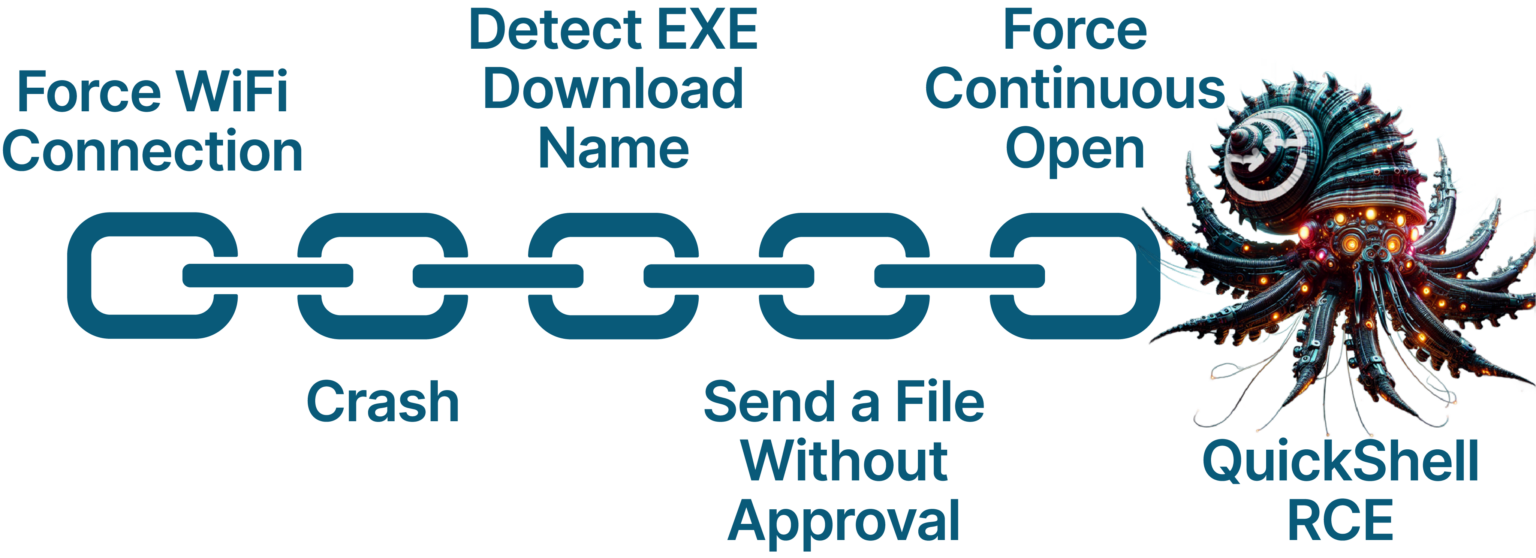

Так, при установке Quick Share создает запланированную задачу, которая каждые 15 минут проверяет, запущено ли приложение, и запускает его, если это необходимо. Эксперты использовали CVE-2024-38271 для создания RCE-цепочки: MiTM-атака позволила им определить, когда исполняемые файлы загружаются через браузер, а затем эксперты использовали проблему обхода пути, чтобы перезаписать исполняемый файл собственным вредоносным файлом

В настоящее время исследователи SafeBreach уже опубликовали подробную техническую информацию об обнаруженных уязвимостях, а также выступили с докладом о них на прошедшей недавно конференции DEF CON 32.