Аналитики «Лаборатории Касперского» обнаружили мошенническую кампанию Tusk, направленную на кражу криптовалюты и личных данных пользователей Windows и MacOS по всему миру. Предполагается, что за атаками стоят русскоязычные злоумышленники, использующие для кражи фишинговые ресурсы, инфостилеры и клипперы.

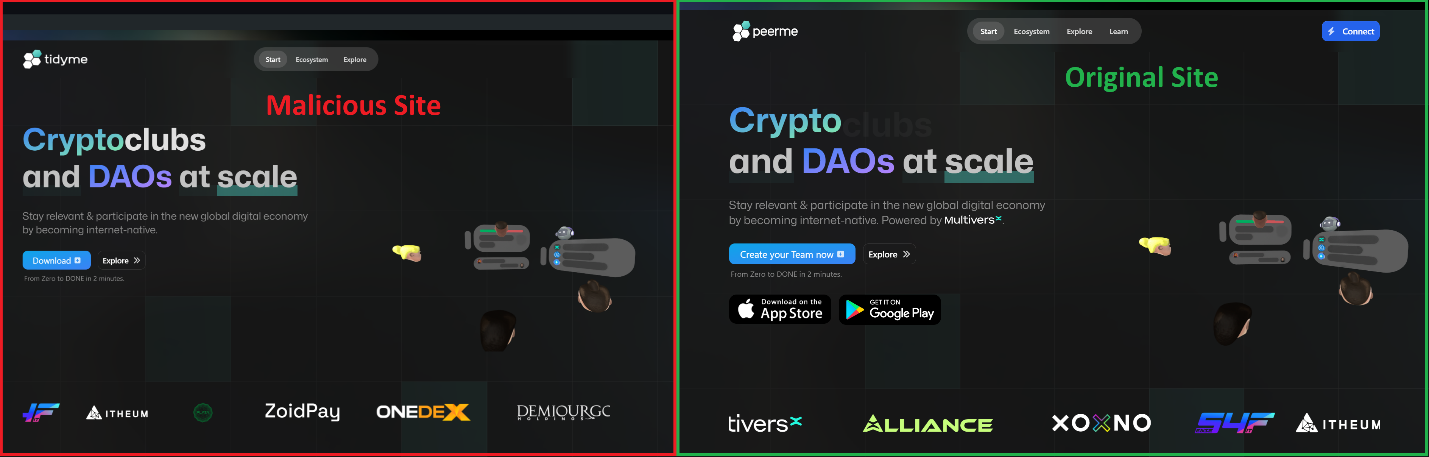

Эти атаки начинаются с того, что злоумышленники заманивают своих жертв на фишинговые сайты, которые имитируют дизайн и интерфейс различных легитимных сервисов.

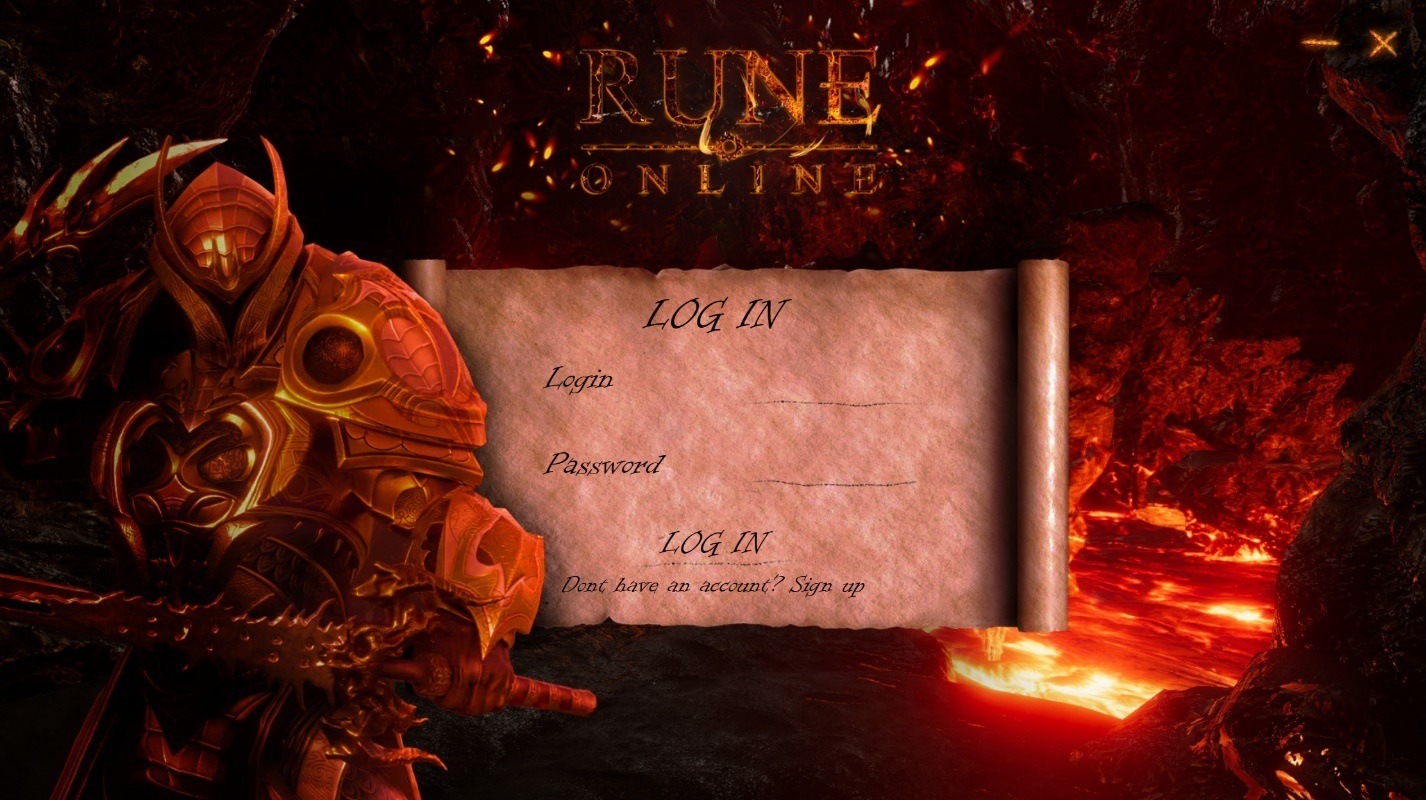

Чтобы привлечь внимание жертв, хакеры используют популярные темы: web3, криптовалюта, искусственный интеллект, онлайн-игры и так далее (некоторые фишинговые страницы имитировали криптоплатформы, ролевые онлайн-игры и Al-переводчики). При этом 3 из 19 обнаруженных кампаний в настоящее время все еще активны.

При внимательном изучении на таких ресурсах можно заметить мелкие отличия от оригинала, например в названии или URL. Однако в целом они выглядят правдоподобно.

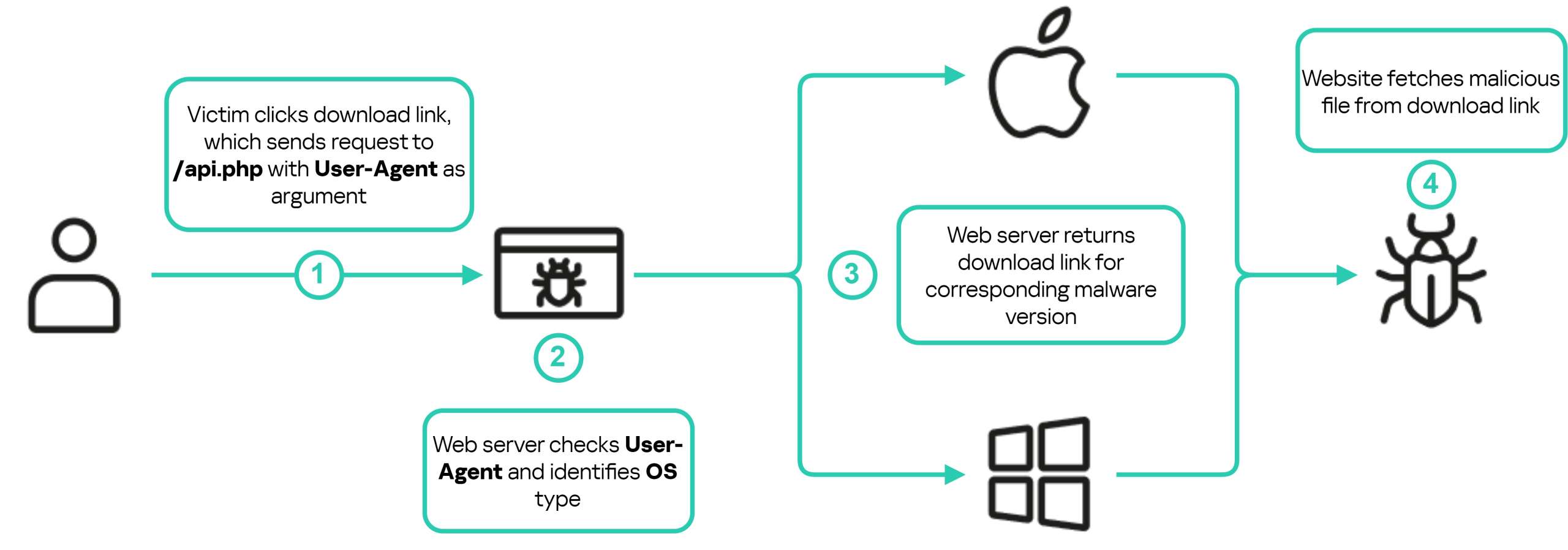

Через эти фишинговые сайты мошенники получают конфиденциальные данные жертв (к примеру, приватные ключи для криптокошельков), а также загружают на устройства пострадавших малварь.

В рамках этой кампании мошенники распространяли стилеры (например, DanaBot и StealC), а также клипперы, которые перехватывают данные из буфера обмена. К примеру, когда пользователь копирует адрес электронного кошелька в буфер обмена, клиппер может подменить его на другой.

Файлы для загрузки малвари при этом размещаются в Dropbox. После их скачивания жертва попадает на привлекательный ресурс с удобным интерфейсом, где ей предлагается авторизоваться или просто не закрывать страницу. Тем временем, на фоне загружаются другие вредоносные файлы.

При этом в ответе специалистов отмечается, что в коде малвари содержатся строки на русском языке. Кроме того, в файлах для загрузки встречается слово «Мамонт», которое русскоязычные злоумышленники нередко используют для обозначения жертв.

«Наш анализ показал, что речь идет о тщательно продуманной кампании. На это, в том числе, указывает то, что атаки состоят из нескольких этапов и взаимосвязаны. За ними может стоять как группа, так и отдельный злоумышленник, преследующий финансовые цели. Благодаря Kaspersky Threat Intelligence Portal мы смогли обнаружить подкампании по разным популярным темам, в том числе криптовалюты, искусственного интеллекта и онлайн-игр, а также по 16 другим. Это говорит о том, что злоумышленники могут быстро адаптироваться к актуальной повестке и использовать ее для атак на пользователей», — комментирует Кирилл Семёнов, руководитель центра компетенции по обнаружению и реагированию на инциденты в «Лаборатории Касперского».