Разработчики GitHub устранили сразу три уязвимости в GitHub Enterprise Server и рекомендуют корпоративным пользователям установить патчи как можно скорее. Так, критическая уязвимость, затрагивающая несколько версий GitHub Enterprise Server, может использоваться для обхода аутентификации и получения привилегий администратора.

Наиболее серьезная проблема получила идентификатор CVE-2024-6800 (9,5 балла по шкале CVSS 4.0) и описывается как проблема с оберткой XML-подписи, возникающая при использовании стандарта аутентификации Security Assertion Markup Language (SAML) с определенными identity-провайдерами.

«В экземплярах GitHub Enterprise Server, использующих аутентификацию SAML SSO с определенными identity-провайдерами, которые применяют публично доступные подписанные федеративные метаданные XML, злоумышленник может подделать ответ SAML для предоставления или получения доступа к учетной записи пользователя с привилегиями администратора», — сообщает GitHub.

Проблема была устранена в составе GitHub Enterprise Server (GHES) 3.13.3, 3.12.8, 3.11.14 и 3.10.16.

Кроме того, новые версии GHES содержат исправления и для двух других уязвимостей:

- CVE-2024-7711 — позволяет злоумышленникам изменять issue в публичных репозиториях;

- CVE-2024-6337 — связана с раскрытием содержимого issue в приватных репозиториях.

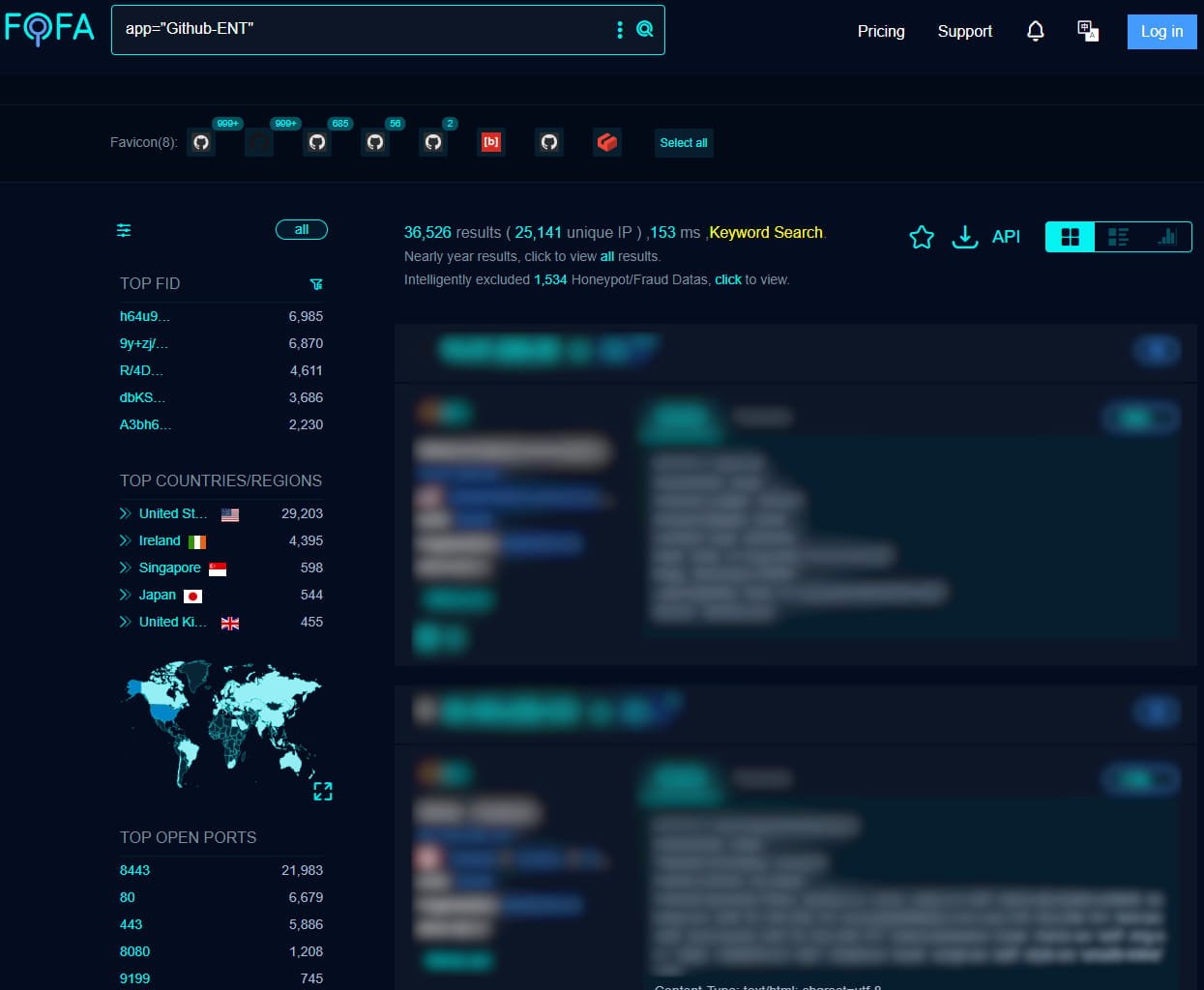

Согласно данным поисковика FOFA, в настоящее время в интернете доступно более 36 500 экземпляров GHES, большинство из которых (29 200) расположены в США. Неизвестно, сколько из этих установок GHES могут быть уязвимы перед свежими багами.