Специалисты Positive Technologies предупредили о сложных фишинговых схемах, в рамках которых злоумышленники отправляют письма сотрудникам компаний и простят переслать их жертвам.

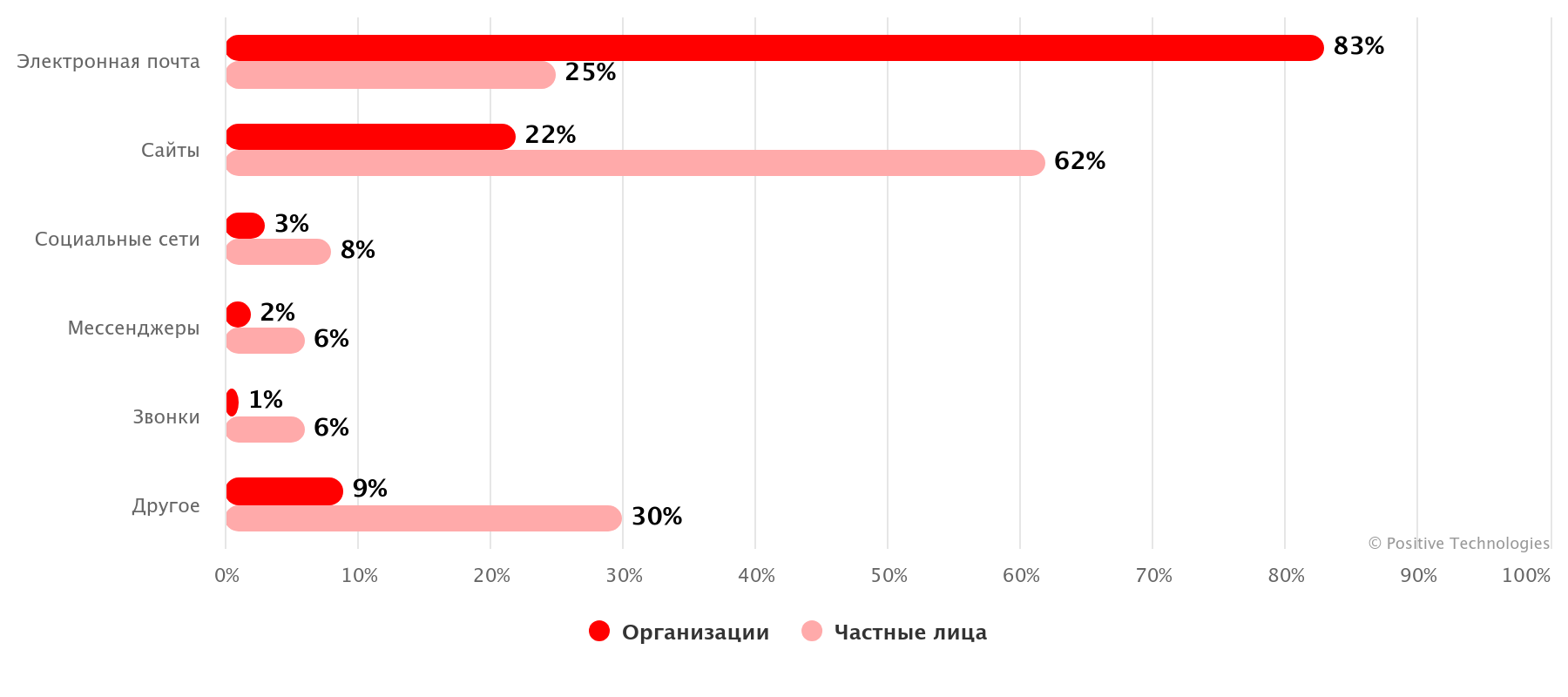

На этой неделе исследователи опубликовали отчет об актуальных киберугрозах во втором квартале 2024 года. По данным компании, социальная инженерия остается одним из основных методов атаки на организации и использовалась в каждой второй успешной атаке (51%), при этом в 83% случаев злоумышленники использовали email.

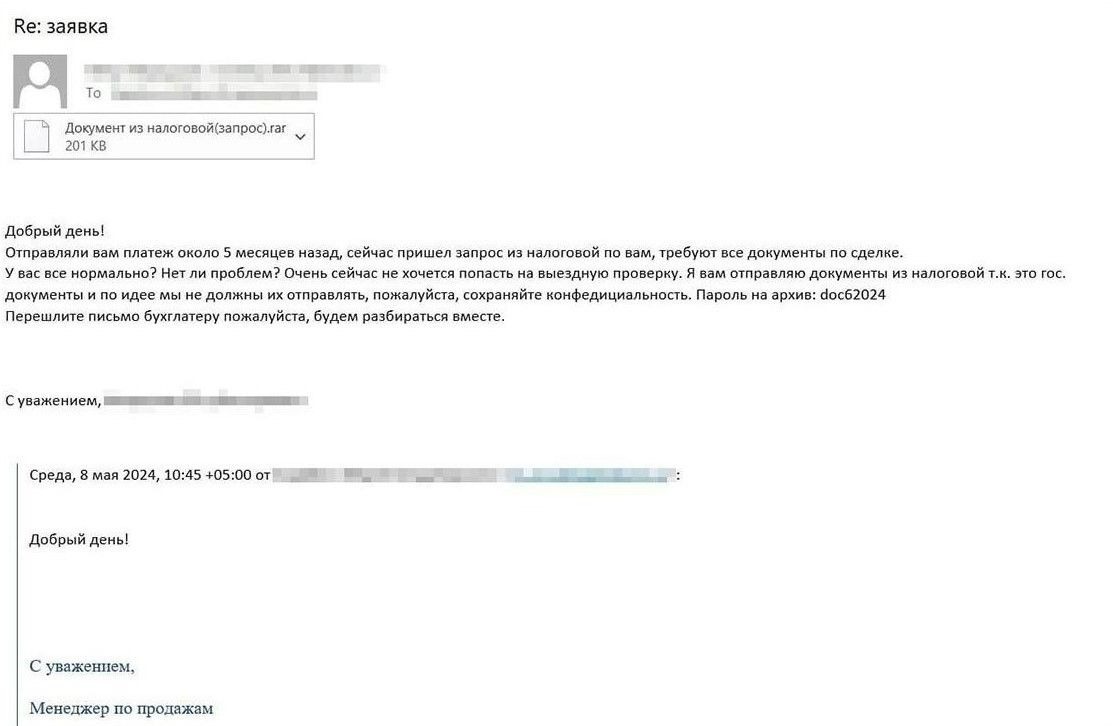

В мае специалисты зафиксировали необычную фишинговую рассылку, которую связывают с хак-группой Hive0117. Одно из писем пришло сотруднику неназванной холдинговой компании, и к посланию был приложен защищенный паролем архив, содержавший бэкдор DarkWatchman.

Чтобы вызвать доверие получателя, злоумышленники замаскировали свое сообщение под ответ на некое ранее отправленное письмо, а в тексте намекнули на срочность (якобы идет налоговая проверка) и попросили поскорее переслать информацию бухгалтеру.

Эксперты отмечают, что такие атаки имеют высокие шансы на успех, ведь полученное от коллеги, как правило, вызывает больше доверия, чем письмо от внешнего отправителя.

Упомянутая малварь DarkWatchman представляет собой троян удаленного доступа, написанный на JavaScript. Он позволяет атакующим подключиться к зараженному компьютеру и загрузить другие вредоносные программы, собрать необходимую информацию о компании или продвинуться далее по сети.

В целом использование вредоносного ПО занимает лидирующую позицию среди других методов кибератак на компании (64%). При этом второй квартал подряд эксперты отмечают увеличение доли инцидентов с применением малвари для удаленного управления в атаках как на организации (41%), так и на частных лиц (42%). По сравнению с первыми тремя месяцами текущего года рост составил 9% и 5% соответственно.

Также в отчете отмечается, что киберпреступники стали чаще использовать RAT, с помощью этого типа малвари можно получить постоянный доступ ко взломанным системам для длительного шпионажа за жертвами.

«Злоумышленники активно распространяют инструменты RAT, в том числе через различные менеджеры пакетов, такие как npm, PyP, имитируя названия реальных файлов. Популярность этого способа возросла на 15% по сравнению с предыдущим кварталом, а значит, разработчики ПО стали одними из основных целей киберпреступников в первом полугодии. Злоумышленники искусно совершенствуют методы распространения ВПО и сами программы, чтобы оставаться незаметными. Например, новая версия зловреда CraxsRAT может обходить встроенный антивирус на устройствах под управлением Android — Google Play Protect, а также позволяет внедрять вредоносную нагрузку в APK-файлы, и это тревожный звонок для безопасности смартфонов на этой платформе», — комментирует Дмитрий Стрельцов, аналитик исследовательской группы Positive Technologies.