Обнаружена масштабная фишинговая кампания, эксплуатирующая облачный инструмент для создания онлайн-презентаций Microsoft Sway. Злоумышленники используют Microsoft Sway для размещения своих лендингов, чтобы обманом выманивать у пользователей Microsoft 365 их учетные данные.

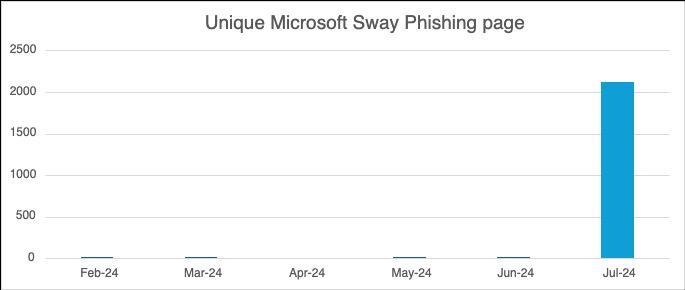

На атаку в июле 2024 года обратили внимание специалисты Netskope Threat Labs, обнаружившие резкое увеличение (в 2000 раз) числа атак, использующих Microsoft Sway для размещения фишинговых страниц. Этот всплеск резко контрастирует с минимальной активностью, наблюдавшейся в первой половине года, то есть масштаб обнаруженной кампании велик.

Основными объектами атак стали пользователи из стран Азии и Северной Америки, в основном работающие в технологическом, производственном и финансовом секторах.

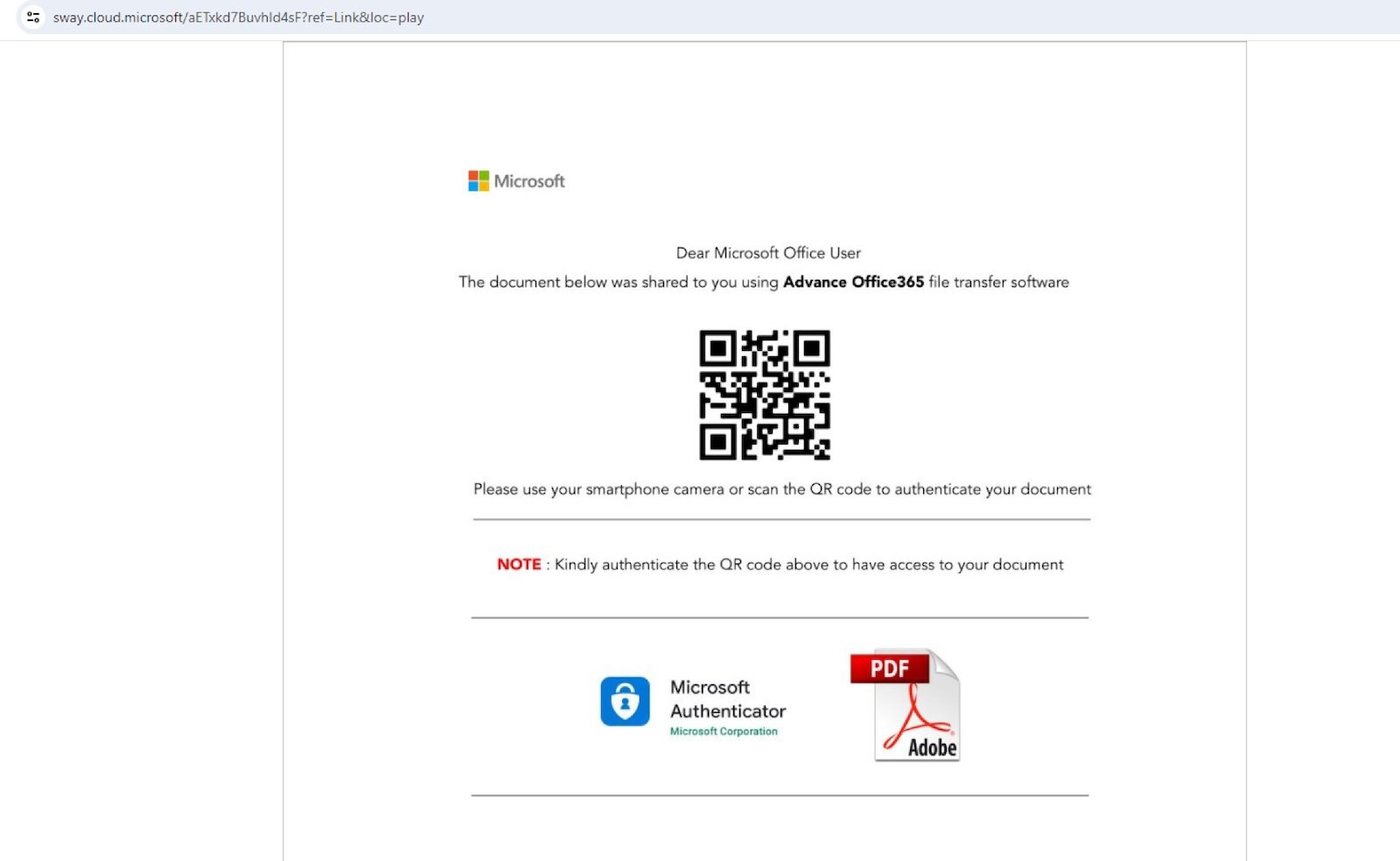

Атака начиналась с электронных писем, которые перенаправляли потенциальных жертв на фишинговые целевые страницы, размещенные в домене sway.cloud.microsoft. На этих лендингах пользователям предлагалось отсканировать QR-коды, которые отправляли их на другие вредоносные сайты.

Исследователи объясняют, что злоумышленники нередко злоупотребляют QR-кодами, так как обычно мобильные устройства защищены хуже десктопов, что повышает вероятность обхода защитных механизмов и позволяет заманить жертву на фишинговый сайт.

«Поскольку URL-адрес встроен в само изображение, это позволяет обойти почтовые сканеры, которые могут сканировать только текстовый контент. Кроме того, когда пользователю присылают QR-код, он может использовать для его сканирования другое устройство, например, мобильный телефон, — поясняют в Netskope Threat Labs. — Поскольку меры безопасности на мобильных устройствах, особенно на личных смартфонах, обычно не такие строгие, как на ноутбуках и настольных компьютерах, жертвы часто становятся более уязвимыми».

Отмечается, что злоумышленники использовали несколько приемов для повышения эффективности своей кампании. Например, так называемый «прозрачный фишинг»: хакеры похищали учетные данные и коды многофакторной аутентификации и использовали их для входа в учетные записи Microsoft, показывая жертвам легитимную страницу входа.

Также они злоупотребляли инструментом Cloudflare Turnstile, предназначенным для защиты сайтов от ботов, чтобы скрыть фишинговое содержимое своих целевых страниц от статических сканеров. Это помогало сохранить хорошую репутацию фишингового домена и избежать блокировки такими решениями, как Google Safe Browsing.