Специалисты «Лаборатории Касперского» обнаружили macOS-версию бэкдора HZ Rat, который атакует пользователей корпоративного мессенджера DingTalk и WeChat. Кекоторые версии бэкдора подключаются к управляющим серверам при помощи локальных IP-адресов, из-за чего исследователи полагают, что атаки могли быть целевыми.

Впервые HZ Rat был обнаружен в ноябре 2022 года специалистами DCSO. Тогда малварь была нацелена на системы под управлением Windows и получал команды в виде PowerShell-скриптов. Как теперь рассказывают исследователи, macOS-версия бэкдора практически аналогична версии для Windows, отличаясь лишь полезной нагрузкой, так же получаемой в виде shell-скриптов с сервера злоумышленников.

Изначальная точка распространения нового HZ Rat неизвестна, но специалисты обнаружили установочный пакет для одного из образцов бэкдора: файл с именем OpenVPNConnect.pkg. Он был загружен на VirusTotal в июле 2023 года и на момент исследования не детектировался ни одним вендором, как и другие образцы бэкдора.

Примечательно, что этот установочный пакет, по данным VirusTotal, раньше загружался с одного из доменов, принадлежащих miHoYo — китайскому разработчику компьютерных игр. На данный момент неизвестно, как этот файл попал на легитимный домен и имел ли место взлом компании.

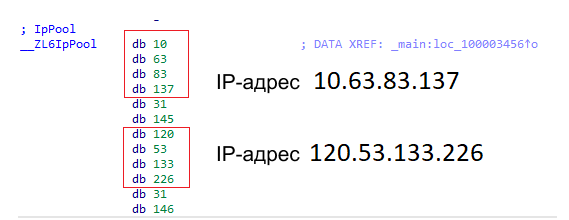

В момент запуска HZ Rat устанавливает соединение с управляющим сервером в соответствии со списком из указанных IP-адресов. В большинстве случаев для подключения использовался порт 8081, а также были обнаружены образцы, подключающиеся к серверу с помощью приватных IP-адресов. При этом для связи с управляющим сервером используется XOR-шифрование с ключом 0x42.

Бэкдор поддерживает всего четыре основные команды: выполнить shell-команду, записать файл на диск, отправить файл на сервер и проверить доступность жертвы.

В ходе исследования специалистам удалось получить с управляющего сервера shell-команды, направленные на сбор следующих данных:

- статус защитной функции System Integrity Protection (SIP);

- информация о системе и устройстве (локальный IP-адрес, информация о Bluetooth-устройствах, доступных Wi-Fi-сетях, имеющихся беспроводных сетевых адаптерах и сети, к которой подключено устройство, характеристики аппаратного обеспечения, информация о хранилище данных);

- список приложений;

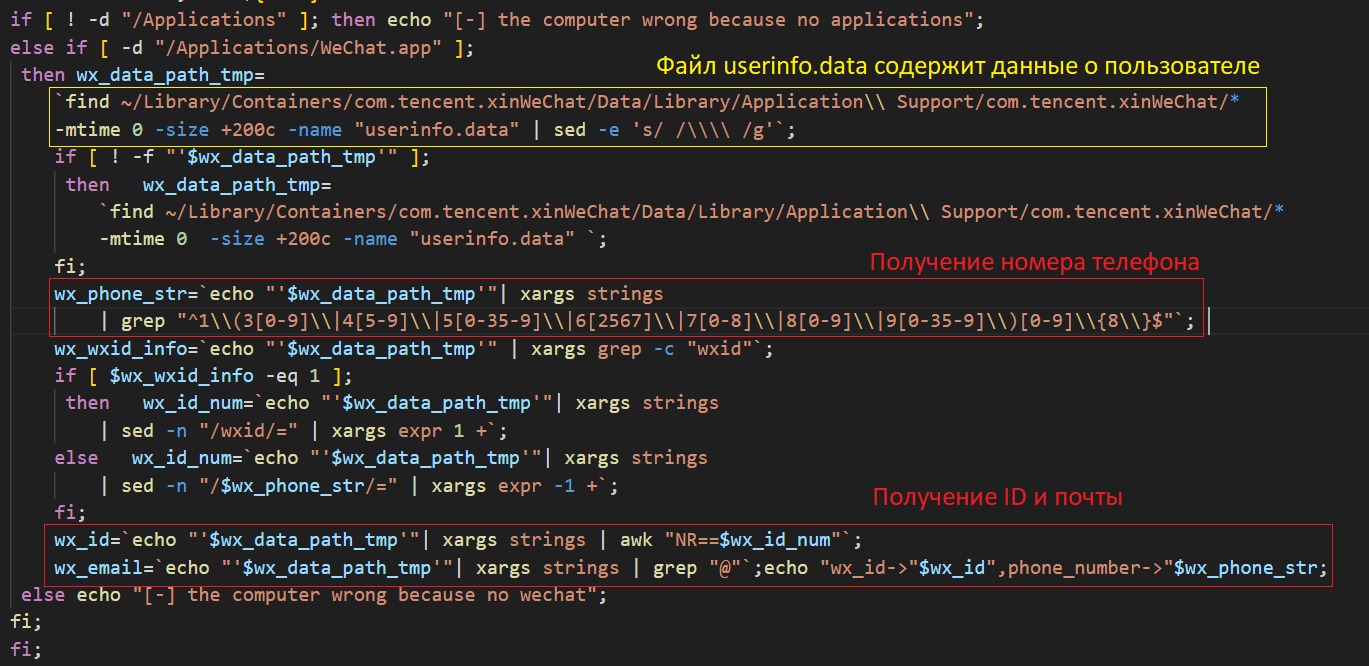

- информация о пользователе из WeChat;

- информация о пользователе и организации из DingTalk;

- пары значений «имя пользователя — веб-сайт» из менеджера паролей Google.

Так, из WeChat малварь пытается получить WeChatID, почту и номер телефона жертвы. Эти данные хранятся в открытом виде в файле userinfo.data.

В DingTalk злоумышленников интересуют более подробные данные жертв, а именно: название организации и отдела, в котором работает пользователь, имя пользователя, адрес корпоративной почты и номер телефона.

Скрипт пытается собрать эти данные из файла orgEmployeeModel. Если файл отсутствует, то малварь будет искать номер телефона и почту пользователя в файле sAlimailLoginEmail. Если и это не удалось, HZ Rat будет пытаться найти почту пользователя в одном из файлов кеша приложения DingTalk с названием <дата>.holmes.mapping. Эти файлы не зашифрованы и хранят данные в открытом виде.

Эксперты пишут, что во время исследования были активны четыре управляющих сервера. Как уже упоминалось выше, в некоторых образцах среди заданных IP-адресов были также и приватные адреса.

«Вероятно, эти образцы использовались для управления устройством жертвы, в локальной сети которой уже имелся зараженный компьютер с установленным на нем прокси, перенаправляющим подключение на сервер злоумышленника. Обычно это делается для сокрытия присутствия зловреда в сети, так как общаться с управляющим сервером злоумышленника будет только то устройство, на котором стоит прокси», — гласит отчет.

Также отмечается, что некоторые IP-адреса уже встречались в атаках, нацеленных на устройства под управлением Windows. Их первые появления датируются 2022 годом — один из адресов фигурировал в атаках HZ Rat того периода.

Практически все обнаруженные управляющие серверы находились и Китае. Исключения — это два адреса, находящихся в США и Нидерландах.

Исследователи считают, что собранная информация о месте работы жертвы и ее контактные данные могут позволить злоумышленникам устанавливать слежку за интересующими их лицами и более тщательно готовить будущие атаки. Однако полные намерения атакующих остаются неясными.