ИБ-специалисты обнаружили уязвимость в одной из ключевых систем безопасности на воздушном транспорте, которая позволяла неавторизованным лицам миновать досмотр в аэропортах и получать доступ в кабины самолетов.

Исследователи Иэн Кэрролл (Ian Carroll) и Сэм Карри (Sam Curry) обнаружили уязвимость во FlyCASS, стороннем веб-сервисе, который некоторые авиакомпании используют для управления программой Known Crewmember (KCM) и системой Cockpit Access Security System (CASS). KCM — это проект Администрации транспортной безопасности США (Transportation Security Administration, TSA), который позволяет пилотам и бортпроводникам не проходить досмотр, а CASS позволяет лицензированным пилотам занимать места в кабинах самолетов во время путешествий.

Система KCM, управляемая ARINC (дочерней компанией Collins Aerospace), проверяет полномочия сотрудников авиакомпаний через специальную онлайн-платформу. Чтобы миновать досмотр, нужно пройти процесс проверки, который включает в себя сканирование штрих-кода KCM или ввод номера (ID) сотрудника, а затем и перекрестную проверку через БД авиакомпании. Аналогичным образом система CASS проверяет пилотов, если те хотят занять место в кабине во время командировки или путешествия.

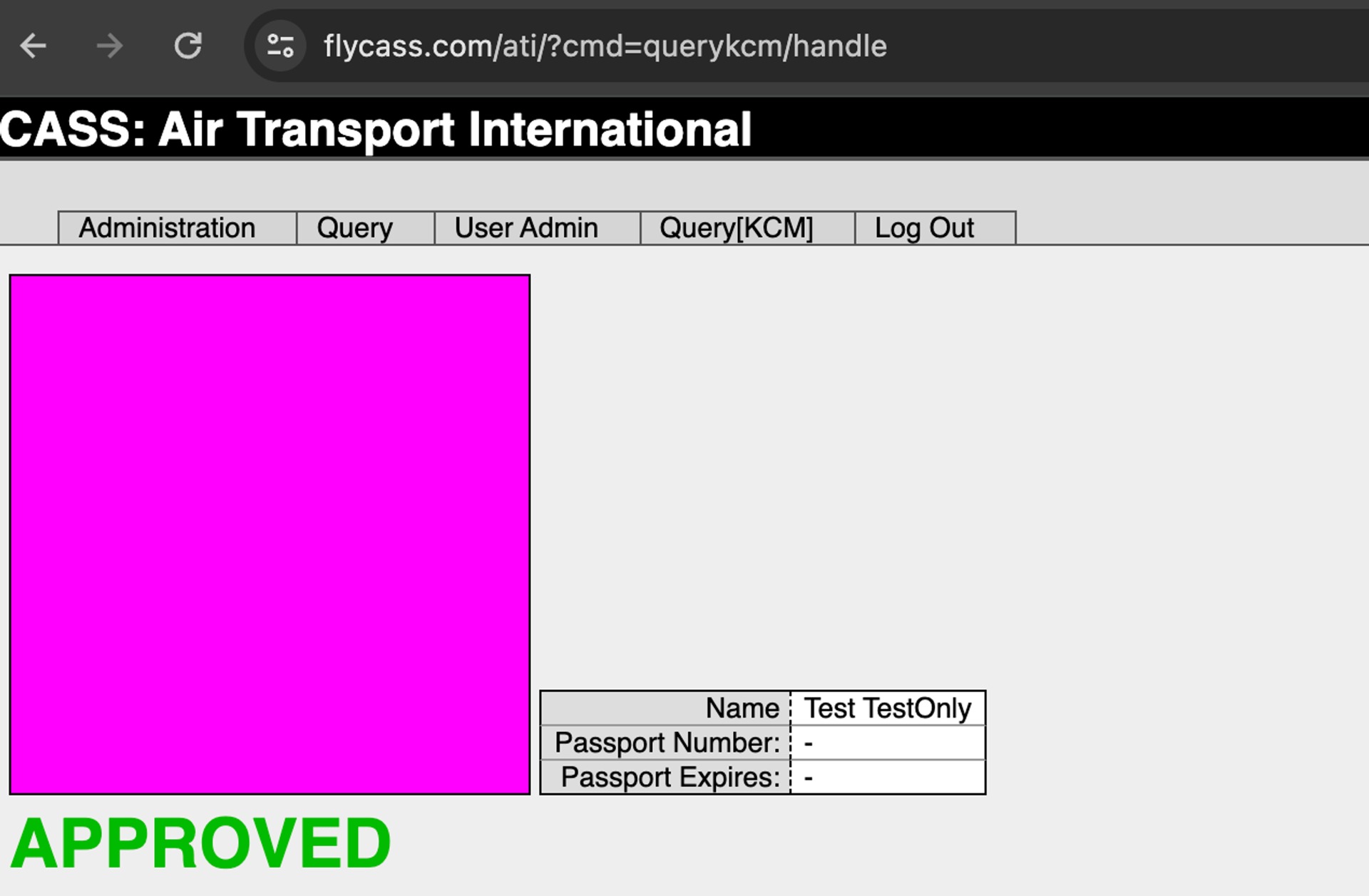

Исследователи обнаружили, что система регистрации FlyCASS подвержена проблеме SQL-инъекций. С помощью этого бага эксперты сумели войти в систему с правами администратора конкретной авиакомпании (Air Transport International) и получили возможность изменять данные сотрудников. Так, во время тестов исследователи добавили в систему фиктивного сотрудника с именем и фамилией «Test TestOnly», а затем предоставили этой учетной записи доступ к KCM и CASS.

«Любой человек, обладающий базовыми знаниями об SQL-инъекциях, мог зайти на этот сайт и добавить в KCM и CASS любого желающего, что позволяло как миновать проверки безопасности, так и получить доступ в кабины пилотов коммерческих авиалайнеров», — рассказывает Кэрролл.

Осознав всю серьезность ситуации, исследователи немедленно сообщили об уязвимости властям, связавшись с Министерством внутренней безопасности США (DHS) 23 апреля 2024 года. Специалисты решили не обращаться непосредственно к администрации сайта FlyCASS, так как ресурсом, судя по всему, управляет один человек, и они сочли, что информации о проблеме может его напугать.

В результате в DHS признали серьезность уязвимости и подтвердили, что FlyCASS был отключен от системы KCM/CASS 7 мая 2024 года в качестве меры предосторожности. Вскоре после этого уязвимость во FyCASS была устранена. Однако с дальнейшим раскрытие уязвимости возникли сложности, так как после этого представители DHS перестали отвечать на письма Кэрролла и Карри.

Пресс-служба Администрации транспортной безопасности США и вовсе направила исследователям официальное заявление, в котором отрицала возможные последствия от уязвимости, утверждая, что существующие проверки предотвращают потенциальный несанкционированный доступ. К тому же, после получения информации от экспертов, TSA тихо удалила со своего сайта информацию, которая противоречила этим заявлениям.

«После того как мы уведомили TSA [о проблеме], они удалили раздел своего сайта, в котором упоминалась необходимость ручного ввода ID сотрудника, и не ответили на наше сообщение. Мы убедились, что интерфейс, используемый TSO, по-прежнему позволяет вводить идентификаторы сотрудников вручную», — говорит Кэрролл.

Также Кэрролл подчеркивает, что уязвимость могла привести к масштабным нарушениям безопасности, например, к изменению существующих профилей членов KCM, что позволяло обмануть любые проверки, предусмотренные для новых участников.

Отметим, что после публикации отчета Кэррола и Карри другой ИБ-специалист, Алесандро Ортис (Alesandro Ortiz), сообщил, что FlyCASS, похоже, подвергся атаке вымогателя MedusaLocker еще в феврале 2024 года.

Как пишет издание Bleeping Computer, в TSA по-прежнему отрицают опасность уязвимости, найденной специалистами.

«В апреле [2024 года] Администрации транспортной безопасности США стало известно об обнаружении уязвимости в сторонней БД, содержащей информацию о членах экипажей самолетов, и о том, что в результате тестирования этой уязвимости в список членов экипажей в базе было добавлено непроверенное имя. Никакие правительственные данные или системы не были скомпрометированы, и эти действия не повлияли на транспортную безопасность, — заявил изданию пресс-секретарь TSA. — TSA не полагается исключительно на эту базу данных для проверки личностей членов экипажей. В TSA существуют процедуры проверки личности членов экипажей, и только проверенным членам экипажей разрешен доступ в безопасные зоны в аэропортах. TSA сотрудничало с заинтересованными сторонами для устранения всех выявленных киберуязвимостей».