Proofpoint сообщает, что новая вредоносная кампания эксплуатирует Google Таблицы (Google Sheets) для работы бэкдора Voldemort, который предназначен для сбора информации и доставки дополнительных полезных нагрузок.

Злоумышленники выдают себя за налоговые органы стран Европы, Азии и США и уже атаковали более 70 организаций по всему миру. Фишинговые письма хакеры составляют таким образом, чтобы те соответствовали местонахождению конкретной организации (для этого злоумышленники опираются на открытые источники). Такие послания якобы содержат обновленную налоговую информацию и ссылки на соответствующие документы.

Согласно отчету исследователей, кампания началась 5 августа 2024 года, и хакеры уже разослали более 20 000 электронных писем (до 6000 в день). Атакующие нацелены на такие секторы, как страхование, аэрокосмическая промышленность, транспорт, академическая сфера, финансы, технологии, промышленность, здравоохранение, автомобилестроение, гостиничный бизнес, энергетика, государственное управление, СМИ, телекоммуникации и так далее.

Кто стоит за этой кампанией, пока неясно, но эксперты Proofpoint считают, что наиболее вероятной целью атакующих является кибершпионаж.

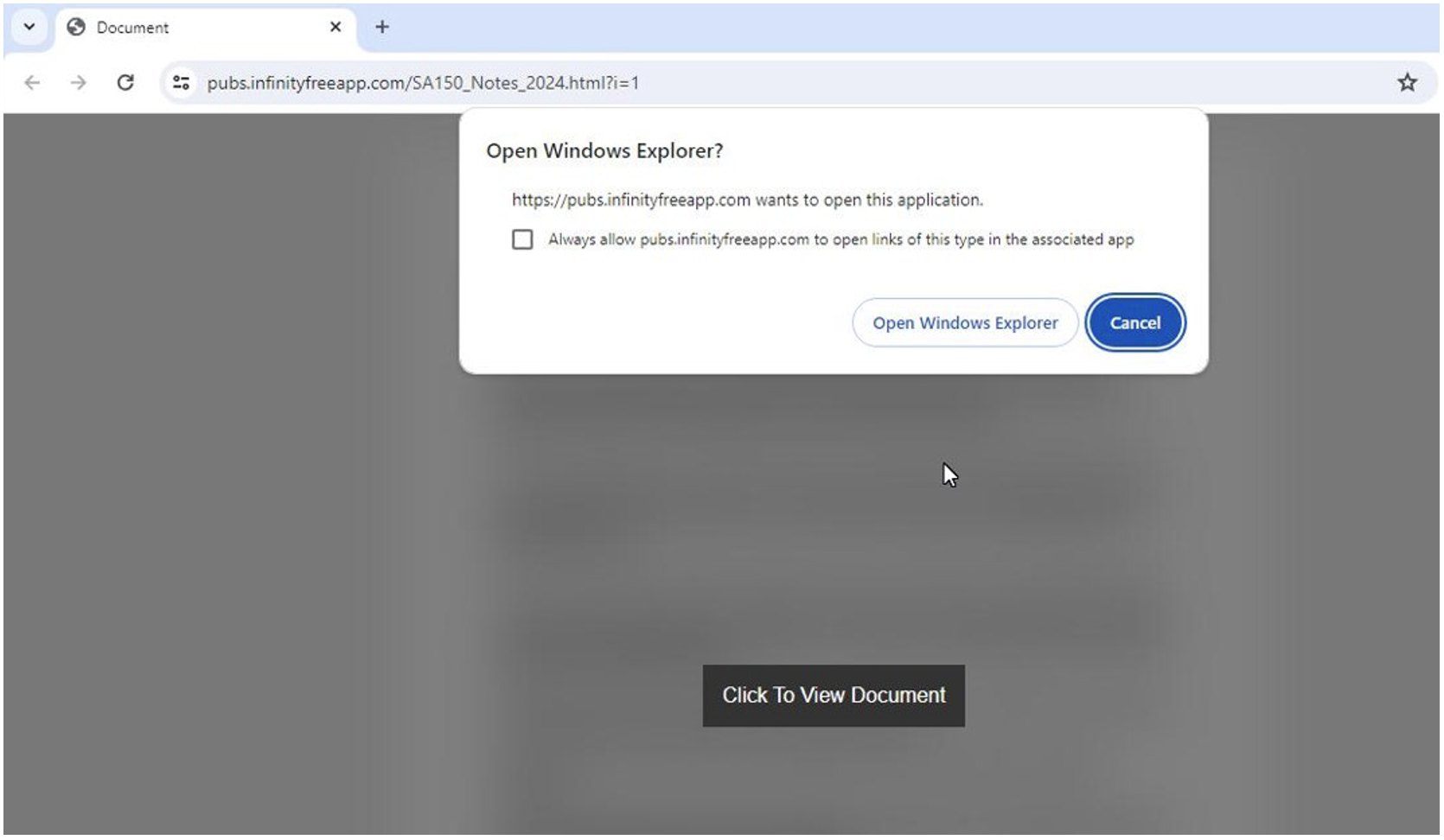

При переходе по ссылке из письма получатели попадают на лендинг, размещенный на InfinityFree, который использует URL-адреса Google AMP Cache для перенаправления жертв на страницу с кнопкой «Нажмите, чтобы просмотреть документ».

При нажатии на кнопку страница проверяет User Agent браузера и, если тот связан с Windows, перенаправляет жертву на URI search-ms (Windows Search Protocol), который указывает на туннелированный URI TryCloudflare. Пользователи, работающие не под Windows, перенаправляются на пустой URL Google Drive, который не содержит вредоносного содержимого.

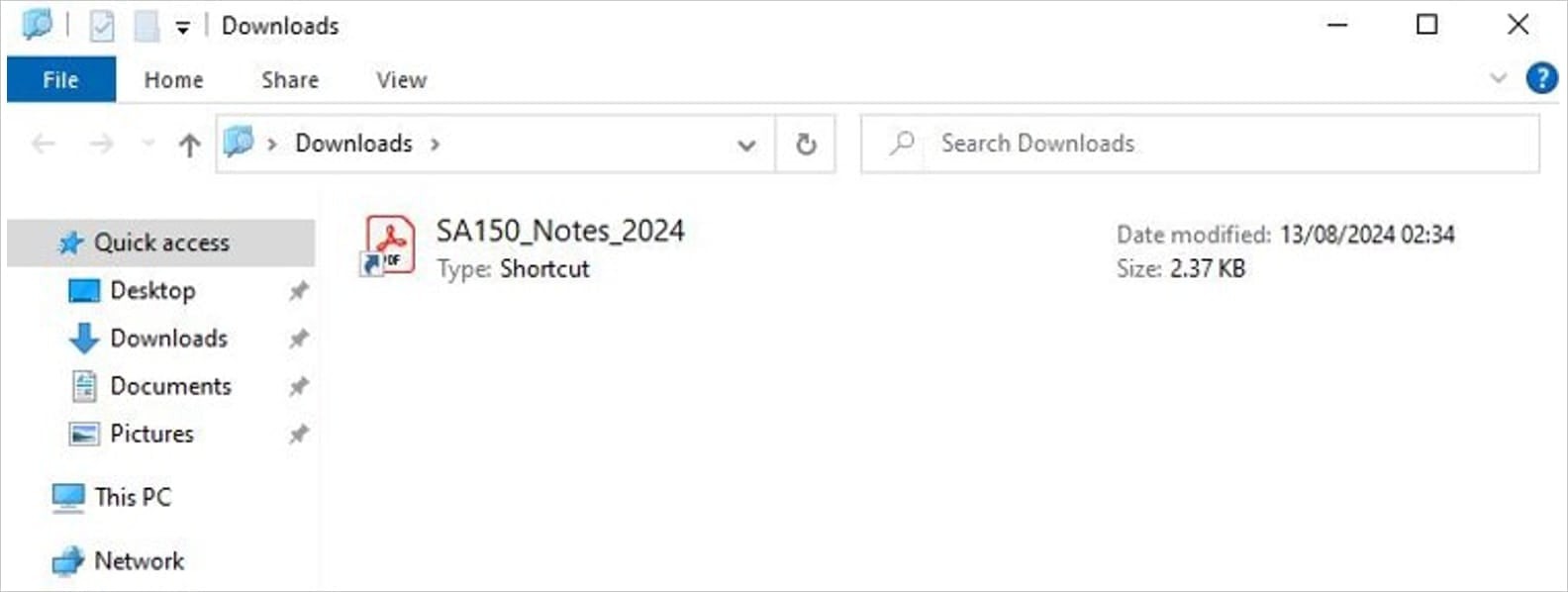

Если жертва взаимодействует с файлом search-ms, в Windows Explorer отображается файл LNK или ZIP, замаскированный под PDF. Использование URI search-ms в последнее время стало популярным в фишинговых кампаниях, поскольку такой файл, размещенный на внешнем ресурсе WebDAV/SMB, создает впечатление, будто он находится в локальной папке Downloads, побуждая жертву открыть его.

В результате на машине жертвы выполняется Python-скрипт с другого WebDAV-ресурса (без загрузки на хост), который осуществляет сбор системной информации для составления профиля системы. Одновременно с этим отображается PDF-файл, который призван замаскировать вредоносную активность.

Скрипт также загружает исполняемый файл Cisco WebEx (CiscoCollabHost.exe) и вредоносную DLL (CiscoSparkLauncher.dll) для загрузки Voldemort с помощью DLL side-loading'а.

Сам Voldemort представляет собой бэкдор на языке C, поддерживающий широкий набор команд и действий с файлами, включая хищение, внедрение новых полезных нагрузок в систему и удаление файлов.

Отличительной особенностью Voldemort является то, что малварь использует Google Sheet в качестве управляющего сервера, получая через «Таблицы» новые команды для выполнения на зараженном устройстве, а также используя их в качестве хранилища для украденных данных.

Так, каждая зараженная машина записывает свои данные в определенные ячейки Google Sheet, которые могут быть обозначены уникальными идентификаторами типа UUID, что обеспечивает изоляцию и прозрачное управление взломанными системами.

Для взаимодействия с Google Sheets Voldemort использует API Google со встроенным ID клиента, секретом и refresh-токеном, которые хранятся в его зашифрованных настройках.

Как отмечают специалисты, такой подход обеспечивает малвари надежный и высокодоступный канал для управления, а также снижает вероятность того, что эта сетевая активность будет замечена защитными решениями. Поскольку Google Sheets широко используется на предприятиях, блокировка сервиса также представляется нецелесообразной.