Новая RaaS-угроза (ransomware-as-a-service, «вымогатель как услуга») маскируется под таинственную группу Cicada 3301 и уже перечислила 19 жертв на своем сайте в даркнете.

Хак-группа названа в честь Cicada 3301 и использует тот же логотип. Ты наверняка слышал про эту таинственную организацию и хак-квест, нашумевший в 2010-х годах, организаторы которого так и остались неизвестными. Подробности этой истории ты можешь найти в статье «Загадка Цикады», опубликованной в 184-м номере «Хакера» за май 2014 года. С тех пор Cicada 3301 практически никак себя не проявляла.

Разумеется, новая хак-группа не имеет никакого отношения к той самой Cicada 3301, а представители настоящей «Цикады» даже были вынуждены выпустить заявление, в котором отрицают любую связь со злоумышленниками и осуждают их действия.

«Нам неизвестны личности преступников, стоящих за этими отвратительными преступлениями, и мы никак не связаны с этими группами», — заявили в настоящей Cicada 3301.

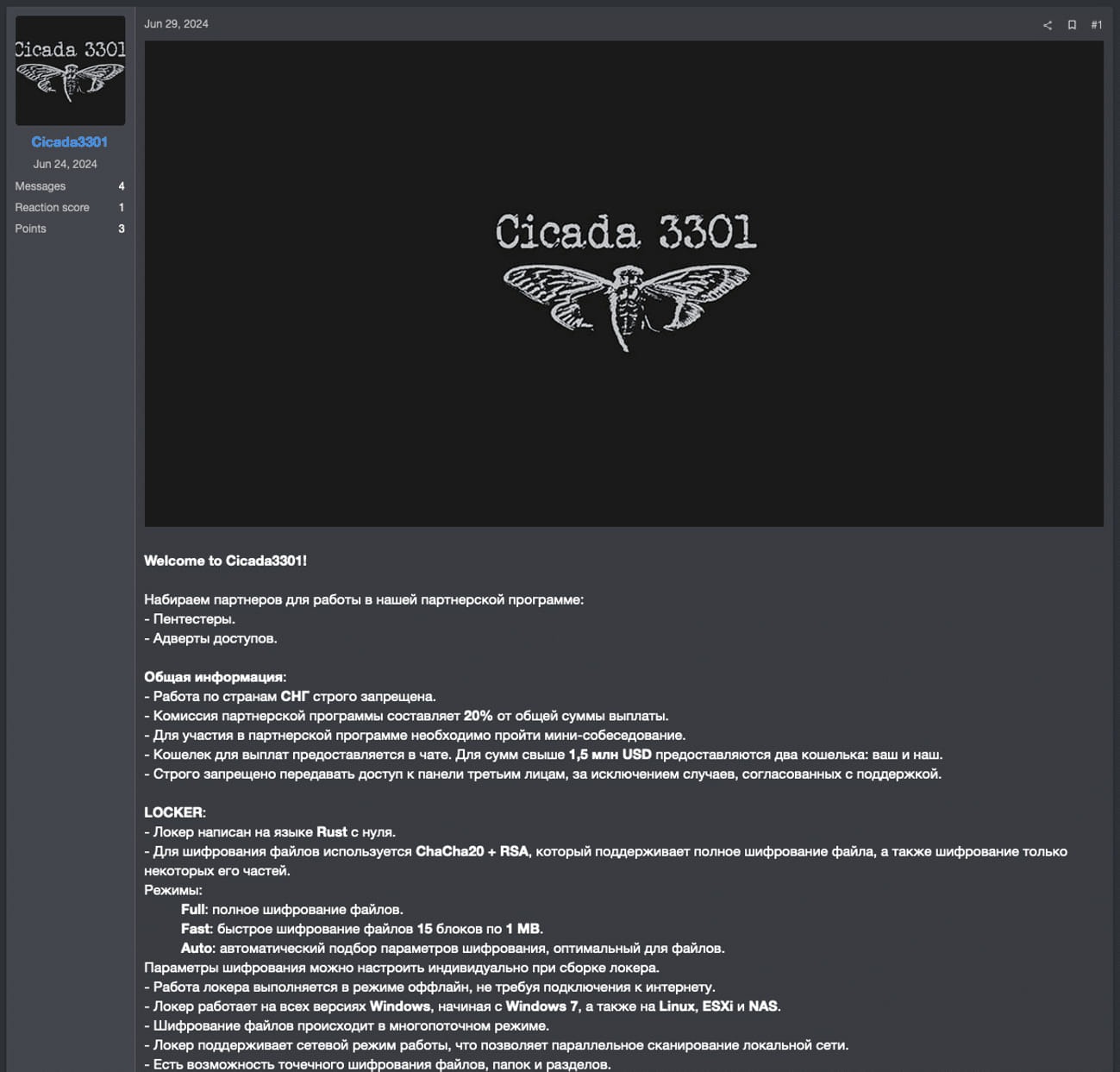

Вымогательская группировка начала рекламировать свою деятельность и вербовать «партнеров» 29 июня 2024 на хак-форуме RAMP. Но, как отмечает издание Bleeping Computer, еще 6 июня были зафиксированы первые атаки группы, то есть первое время она действовала самостоятельно.

Исследователи Truesec изучили Linux-версию шифровальщика для VMWare ESXi и пишут, что наряду с другими вымогателями, Cicada 3301 использует тактику двойного вымогательства: проникает в корпоративные сети, похищает данные, а затем шифрует устройства организации. Ключи шифрования и угроза «слива» украденных данных затем используются в качестве рычага давления на жертву, чтобы вынудить ее заплатить выкуп.

При этом специалисты обнаружили явные совпадения между малварью Cicada 3301 и малварью закрывшейся группировки ALPHV (BlackCat), поэтому предполагается, что новая угроза может быть «ребрендингом» или форком, созданным бывшими членами ALPHV. Так, оба вредоноса:

- написаны на Rust;

- используют алгоритм ChaCha20 для шифрования;

- используют идентичные команды выключения VM и стирания снапшотов;

- используются одинаковые параметры команд пользовательского интерфейса, одинаковые соглашения об именах файлов и одинаковый метод расшифровки записки с требованием выкупа;

- используют прерывистое шифрование для больших файлов.

Также специалисты Truesec заметили признаки того, что вымогатели могут сотрудничать с ботнетом Brutus или использовать его мощности для первоначального доступа к корпоративным сетям. Ранее этот ботнет связывали с глобальной активностью по брутфорсу VPN, направленной на устройства Cisco, Fortinet, Palo Alto и SonicWall.

В Truesec заключают, что эффективность Cicada указывает на опытных злоумышленников, которые знают, что делают. Это также подтверждает гипотезу экспертов о «ребрендинге» ALPHV или, по крайней мере, сотрудничестве с людьми, которые имеют большой опыт в сфере вымогательского ПО.

Тот факт, что новый вымогатель ориентирован на ESXi, также подчеркивает общий замысел, то есть ориентацию на нанесение максимального ущерба корпоративным средам, которые многие злоумышленники выбирают в качестве основной цели для получения прибылей.